Статьи за 2005

«электронное управление»: обеспечение информационного взаимодействия органов государственного управления в РБ

2005/00‣бизнес

В последнее время особенно популярным становится понятие «электронное правительство» или «электронное управление» (e-goverment), которым обозначают новую интерактивную форму взаимоотношений субъектов в области государственного управления (причем это взаимоотношения не только государства с гражданами и компаниями, но и государственных органов между собой). Средства массовой информации все чаще рассказывают заморские чудеса об электронном ... подробнее

магистральные коммутаторы расширяют свои возможности

2005/00‣hardware

миграция к сетям ATM/MPLS CBX 500 Lucent Technologies представляет граничный мультисервисный коммутатор CBX 3500™ и новый функциональный модуль для широко распространенных коммутаторов CBX 500®. Разработанное компанией решение для операторов связи позволяет совмещать на сети надежную, зарекомендовавшую себя технологию ATM и перспективную технологию MPLS с использованием единой линейки оборудования. Данное решение дает возможность ... подробнее

Smtp аутентификация клиентов postfix в Aсtive Directory - Mini HowTo

2005/00‣sysadmin

вступление Управляем пользователями посредством AD. Имеем Postfix настроенный в качестве front-end для Exchange (хотя он здесь вовсе ни причем, но так многим понятней). Хотим для мобильных пользователей настроить smtp аутентификацию, но нехотим или неможем вести дополнительную базу пользователей. решение В данном случае будем использовать возможности PAM. Суть решения такова: Postfix для smtp аутентификации использует sasl который в ... подробнее

сисадмины жалуются

2005/00‣sysadmin

Вот скажите, если юзверь обращается ко мне за советом, то это ему для чего нужно? Чтоб прислушаться? Да фиг там. Встречаюсь с такой фигнёй уже третий год, кажется... И история повторяется один в один, за исключением мелких деталей. Ко мне часто приходят сотрудники с просьбой подобрать "хороший компьютер" домой, что туда ставить, в какую сумму укладываться, где лучше заказывать - ну, знаете, наверное, да? Людям отказывать не люблю, поэтому, ... подробнее

корпоративные порталы

2005/01‣технологии

Понятие "портал" остается одним из самых туманных и неоднозначных. Еще на заре появления портального ПО и разработчиками, и аналитиками была предложена масса терминов: и бизнес-портал, и интеллектуальный бизнес-портал, и корпоративный интранет-портал, и, наконец, корпоративный портал, который и можно считать приемлемым названием для такого рода разработок. Тем не менее, даже сейчас могие пользователи порталов имеют смутное представление о том, ... подробнее

отрасль связи РБ в вопросах и ответах

2005/01‣официально

В начале марта в Минске прошла пресс-конференция с участием заместителя министра связи и информатизации РБ Николая Михайловича Струкова, посвященная итогам развития отрасли связи за прошедшую пятилетку (2001-2005 гг.) и планам на будущее. В первой части мероприятия журналистам были озвучены итоги отраслевой программы развития отрасли связи за указанный период (подробнее об этом читайте в статье «Отрасль связи РБ: факты и статистика»), но ... подробнее

10 вопросов к Oracle

2005/03‣бизнес

1. Какова стратегия продвижения продуктов Oracle для среды Linux? Oracle полностью ориентирована на поддержку операционной системы Linux. В частности, можно отметить то, что Oracle является первой коммерческой СУБД для Linux. Введя поддержку Linux в основных продуктах, мы позволили потребителям использовать промышленные решения, экономя при этом на аппаратной и програмной инфраструктуре. Мы верим, что сегодня ОС Linux привлекательнее чем ... подробнее

виртуальные серверы на основе Linux

2005/03‣sysadmin

подсистемы Технология виртуальных серверов делает возможным изоляцию в рамках контекста исполнения всего дерева процессов гостевой системы, начиная с init. Гостевая система в виртуальном сервере изолирована по следующим подсистемам: 1. Файловая система. Как и в chroot гостевая система изолирована в рамках одного каталога базовой системы. Вместе с тем, при конфигурировании виртуальных серверов можно предоставить доступ к одному и тому же ... подробнее

обзор новых RFC

2005/03‣технологии

RFC4038 Хит месяца - безусловно творение №4038 под многообещающим названием "Прикладные аспекты перехода на IPv6" обширного, но ранее малоизвестного коллектива китайских авторов. Что же нам хотели сказать авторы? Да то, что им нужна была публикация. Компиляция из указанных в библиографии источников. Тема сама по себе больна, так как IPv6 стало той серебрянной пулей, которая утратила свою цель. Проблему исчерпания адресного пространства в ... подробнее

Microsoft SQL Server 2005:новые подробности о "Yukon"

2005/03‣software

в двух словах Что же предложит в своем новом продукте Microsoft для успешной конкуренции с Oracle? Во-первых, высокую доступность БД: надежность помогут повысить технологии зеркалирования БД и отказоустойчивых кластеров. Во-вторых, для более удобного и гибкого управления, будет представлен набор специализированных инструментов и API, позволяющих эффективнее развертывать SQL Server для решения масштабных задач. В-третьих, система безопасности ... подробнее

NetInfo - система управления и мониторинга состояния сети

2005/03‣software

Система разделена на три части, реализация первых двух уже доступна в виде дистрибутива: Графический (веб) интерфейс, ввод информации. В основу системы положена списочно-ссылочная структура, позволяющая представлять данные в виде таблиц и устанавливать связи между таблицами. В системе могут храниться данные абсолютно любого рода: информация о пользователях, подсетях, интерфейсах файрволла, разрешенных портах, VLAN’ах и т.д. Предусмотрена ... подробнее

установка СУБД Oracle 9i на nptl-based дистрибутивы linux на примере SUSE Linux Enterprise Server 9

2005/03‣sysadmin

Вышедший достаточно давно девятый релиз известной СУБД до сих пор весьма часто применяется на рабочих системах, несмотря на выход Oracle 10g. Вместе с тем, платформа Linux в последние несколько лет подверглась внутреннему обновлению, прежде всего связанному с переходом к использованию новой библиотеки работы с потоками (new posix thread library), что повлекло за собой изменения в GNU libc и ядре. Крупные коммерческие поставщики, такие, как ... подробнее

настраиваем получение почты через UUCP и SSH

2005/03‣sysadmin

Когда я открывал новую фирму, мне пришлось несколько недель провести без ADSL, оптики или какого иного способа получения скоростного Интернет. Единственное, что у меня было - это старый модем USR 33.6Kbps и учетная запись dial-up. Так как электронная почта была необходима как воздух, пришлось сеть и поискать решение проблемы. У меня уже было зарегистрировано доменное имя, но провайдером dial-up назначался динамический IP-адрес. Моя домашняя ... подробнее

использование Windows-драйверов сетевых устройств под FreeBSD

2005/03‣sysadmin

Как-то раз нужно было мне настроить поддержку железки D-Link DWL-G520+ под FreeBSD. А как извесно во FreeBSD, начиная с 5 ветки, имеется такая вещь, как NDIS (для тех кто не в курсе - это эмулятор для Windows-драйверов, из *.sys & *.ini фаилов...). Поставил я FreeBSD-5.3-generic и взял диск D-Link DWL-G520+ c набором XP-шных драйверов в составе: - FwRad16.bin; - FwRad17.bin; - GPLUS.inf; - GPLUS.sys. Скопировал я эти файлы в /usr/src/d-link ... подробнее

защита производственных Linux-систем: практическое руководство по основам безопасности

2005/03‣save ass…

запрет доступа пользователей на основе даты и времени Во многих случаях будет полезно ограничить некоторым группам пользователей доступ к системе по определенным дням недели или в определенное время суток. Следующий пример призван показать, как запретить удаленный доступ для, например, подрядчиков. Они получат доступ к серверу с помощью SSH строго по будним дням (понедельник – пятница) с 8 00 до 17 00. Для установки ограничений на любые ... подробнее

альтернативные потоки данных

2005/03‣save ass…

введение Для начала мы определимся в том, что из себя представляют альтернативные потоки данных и какую угрозу они могут представлять для вашей организации. Затем мы рассмотрим пример компрометации удаленной машины с помощью эксплойта, предоставляющего доступ к командному интерпретатору и позволяющего скрывать файлы на компьютере жертвы. После этого, мы рассмотрим некоторые свободно распространяемые утилиты, которые могут быть использованы ... подробнее

как устроены дата-центры Google

2005/03‣решения

Одной из составляющих успеха Google являются ее инженерные инновации. Дата-центры, работающие быстро и надежно, не менее важны, чем оригинальные поисковые алгоритмы. Некоторые подробности того, как устроены пресловутые дата-центры Google, раскрыл вице-президент Google, руководитель инженерного отдела Урс Хольцль (Urs Hoelzle), выступая на одной из конференций для разработчиков. По словам Хольцля, компьютерная инфраструктура Google построена на ... подробнее

IP-технологии в простых и понятных примерах

2005/03‣PRIcall

DHCP Вы проснулись после дикой пьянки. Первые ваши слова «Кто я?» и «Где я?». Сосед, который не запивал водку пивом, вам сообщает все ваши параметры: кто вы и где. Этот сосед выступает в роли DHCP-сервера. Учтите, что в сети могут быть так называемые «ложные DHCP-серверы», например жена – на ваш вопрос «Кто я?» она выдаст неверную информацию: «алкоголик ты проклятый». Так что не всегда динамическая выдача параметров безопасна, рекомендуется ... подробнее

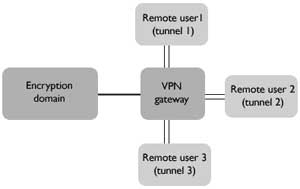

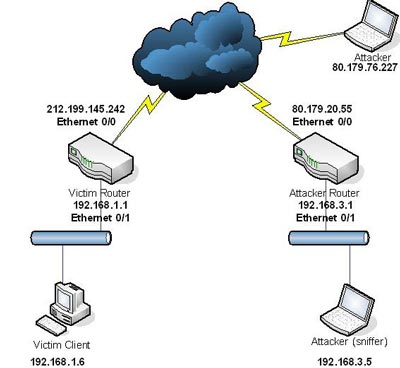

VPN и IPSec на пальцах

2005/03‣технологии

В принципе, и о VPN, и о IPSec мы кое-что в журнале уже писали, причем на достаточно высоком техническом уровне. Но большой объем информации не всегда ведет к большей степени понимания и в умах начинается смятение, разброд и шатание. Лаконичное же объяснение зачастую - прямой путь к пониманию сути той или иной технологии. Вот, стало быть, вам ликбез - предлагаемая вашему вниманию статья предельно просто разъясняет достаточно сложные вещи. VPN, ... подробнее

Oracle обращает внимание на Linux

2005/03‣бизнес

Мировой софтверный гигант отвечает на 10 наиболее актуальных вопросах о Linux. 1. Какова стратегия продвижения продуктов Oracle для среды Linux? Oracle полностью ориентирована на поддержку операционной системы Linux. В частности, можно отметить то, что Oracle является первой коммерческой СУБД для Linux. Введя поддержку Linux в основных продуктах, мы позволили потребителям использовать промышленные решения, экономя при этом на аппаратной и ... подробнее

обозрение свежих RFC за март’2005

2005/03‣технологии

В феврале этого года случилось знаковое событие в мире RFC (request for comments). Счетчик собрания священных текстов Internet перевалил за малозначимую 4000 и вплотную приблизился к священной цифре 4096, глубоко символичной для каждого приверженца IT и двоичной системы счисления. В предверии этой даты мы возрождаем традицию обзора свежих RFC – этого любимого чтива безумных фриков. Что же на этот раз нам подготовили многочисленные ... подробнее

Microsoft SQL Server 2005:новые подробности о «Yukon»

2005/03‣software

Новая многообещающая СУБД Microsoft SQL Server 2005 (кодовое название – Yukon), похоже, наконец, обзавелась точным сроком выхода. Редмондский гигант, несмотря на длительную задержку третьей бета-версии, планирует выпустить ее до конца марта и отправить финальный релиз SQL Server 2005 заказчикам в конце лета. Но уже сейчас, на основе информации от Microsoft и отзывов о промежуточных билдах (Community Technology Preview), можно составить вполне ... подробнее

использование Windows-драйверов сетевых устройств под FreeBSD

2005/03‣sysadmin

Как-то раз нужно было мне настроить поддержку железки D-Link DWL-G520+ под FreeBSD. А как извесно во FreeBSD, начиная с 5 ветки, имеется такая вещь, как NDIS (для тех кто не в курсе - это эмулятор для Windows-драйверов, из *.sys & *.ini фаилов...). Поставил я FreeBSD-5.3-generic и взял диск D-Link DWL-G520+ c набором XP-шных драйверов в составе: - FwRad16.bin; - FwRad17.bin; - GPLUS.inf; - GPLUS.sys. Скопировал я эти файлы в /usr/src/d-link ... подробнее

защита производственных Linux-систем: практическое руководство по основам безопасности

2005/03‣save ass…

продолжение. начало в №2 (2005). запрет доступа пользователей на основе даты и времени Во многих случаях будет полезно ограничить некоторым группам пользователей доступ к системе по определенным дням недели или в определенное время суток. Следующий пример призван показать, как запретить удаленный доступ для, например, подрядчиков. Они получат доступ к серверу с помощью SSH строго по будним дням (понедельник – пятница) с 8 00 до 17 00. Для ... подробнее

альтернативные потоки данных NTFS

2005/03‣save ass…

Цель этой статьи – описание альтернативных потоков данных в Microsoft Windows, демонстрация того, как их можно создать, скомпрометировав машину, используя Metasploit Framework, и как можно обнаружить с помощью свободно распространяемых утилит. введение Для начала мы определимся в том, что из себя представляют альтернативные потоки данных и какую угрозу они могут представлять для вашей организации. Затем мы рассмотрим пример компрометации ... подробнее

50 причин, почему вы не можете найти вашего системного администратора

2005/03‣PRIcall

1. Он прячется под лестницей. 2. Он в отпуске, первый раз за 5 лет. 3. Он бьет в бубен в подвале, чтобы машины в офисах работали. 4. Он в больнице с передозировкой кофеина. 5. Его забрала милиция в момент убийства пользователя, задававшего глупые вопросы. 6. А у вас вообще есть системный администратор? 7. Вы прошли мимо стола, под которым он прятался. 8. Сисадмин построил лабиринт, и дверь в его офис находится в центре лабиринта. 9. Вы ... подробнее

система абонентского оптического доступа OA2000

2005/04‣hardware

Компания MRV представила новое решение для построения сетей доступа Ethernet на базе волоконно-оптической инфраструктуры. Система OA2000 обеспечивает подключение до 192 абонентов с помощью соединений по одному оптическому волокну на скоростях до 100 Мбит/с с возможностью мониторинга и управления используемых абонентских устройств серии OA201. Платформа OA2000 имеет компактные размеры (высота 1U) и оснащена 24 портами 100BaseFX для соединений ... подробнее

Intel расширяет свой ряд 64-разрядных серверных платформ

2005/04‣hardware

Корпорация Intel расширила свой ряд 64-разрядных серверных решений, выпустив новую платформу, которая обеспечивает повышение производительности приложений, до минимума сокращает простои, позволяет работать с большими массивами данных и требует сравнительно небольших затрат на обслуживание. Новая платформа, в первую очередь, нацелена на корпоративные решения среднего уровня. На базе этой платформы представлены пять новых процессоров для ... подробнее

обнаружение компрометаций ядра Linux с помощью gdb

2005/04‣save ass…

Назначение этой статьи - описание полезных способов обнаружения скрытых модификаций ядра Linux. Более известный как руткит (rootkit), этот скрытный тип злонамеренного ПО устанавливается в ядро операционной системы и для своего обнаружения требует от системных администраторов и обработчиков инцидентов использования специальных техник. В этой статье для обнаружения компрометаций ОС Linux мы будем использовать только одну утилиту - gdb (GNU ... подробнее

российский радиомост РРС-1000 передает данные со скоростью 1,25 Гбит/с

2005/04‣hardware

Компания "ДОК" объявила о завершении разработки и начале коммерческого производства гигабитного беспроводного линка (радиомоста), работающего в диапазоне миллиметровых волн (частота 40.5-43.5 ГГц). Этот диапазон выделен в России для широкополосной беспроводной связи гражданского назначения, однако до настоящего момента на рынке практически отсутствовало оборудование, способное работать в этом диапазоне. Радиомост РРС-1000 предназначен для ... подробнее

новый уровень развития CDMA – стандарт 1xEV-DV

2005/04‣технологии

По мере того, как мобильная связь становится все привычней, мы с возрастающим нетерпением ждем от нее новых видов услуг, таких, как полноценный доступ в Интернет и потоковое видео. Операторы надеются заработать на предоставлении информации и новых услуг. В производстве новых видов сетевого оборудования и телефонов промышленность видит возможность выйти из затянувшегося спада. Непрерывное развитие технологий мобильной связи призвано обеспечить ... подробнее

карьера через обучение

2005/04‣мнение

"Учиться, учиться и учиться" - эту мысль с детства внушали нам родители, учителя и цитаты на страницах учебников. В школе большинство из нас думало, что ученье сродни мучению. С возрастом мы стали понимать, что учиться - не только интересно, но и необходимо для профессионального роста. Сфера информационных технологий с точки зрения пополнения арсенала знаний отличается двумя аспектами. Во-первых, информация стремительно устаревает. Два-три ... подробнее

итоговый документ международного семинара «Управление использованием Интернет»

2005/04‣бизнес

Международный семинар «Управление использованием Интернет» проведен в соответствии с Решением Совета глав Администраций связи Регионального содружества в области связи (РСС) №31/1-СНГ и Решением №6/1 Координационного совета государств-участников СНГ по информатизации при РСС (Координационный совет) в рамках подготовки стран участников РСС ко второму этапу Всемирной встречи на высшем уровне по вопросам информационного общества (16-18 ноября ... подробнее

основы управления ресурсами в Apache: APR-пулы (pools)

2005/04‣программирование

APR пулы (pools) - это основные строительные блоки в APR (Apache Portable Runtime, подробности на apr.apache.org) и Apache, а также основа для всего управления ресурсами. Они служат для выделения памяти, либо напрямую (на malloc-подобный манер), либо косвенно (как, например, в операциях со строками), и гарантируют полное высвобождение памяти после использования. Также они гарантируют, что для таких ресурсов, как, например, файлы или мьютексы, ... подробнее

eToken TMS - система управления жизненным циклом USB-ключей и смарт-карт eToken

2005/04‣решения

Комплексная система eToken TMS значительно сокращает расходы на техническую поддержку и сопровождение ИТ-инфраструктуры предприятия, позволяя снизить совокупную стоимость владения информационной системой и увеличить возврат на инвестиции. Простое и удобное управление всеми средствами аутентификации, прозрачность ИТ-инфраструктуры и высокий уровень безопасности – основные преимущества eToken TMS, принципиально нового продукта. eToken TMS - ... подробнее

безопасность метаданных

2005/04‣save ass…

Метаданные - данные о данных, другими словами - служебная информация, содержащаяся в документах различных форматов. В этой статье будут рассмотрены аспекты безопасности метаданных: связанные с ними риски и использование метаданных в практике информационной безопасности. Метаданные нередко помещаются в документ программным или аппаратным средством, при помощи которого документ был создан. Так как этот процесс автоматизирован, пользователь может ... подробнее

Linux дороже Windows? Спор продолжается

2005/04‣мнение

Аналитическая фирма утверждает, что Windows предлагает равную или лучшую ТСО по сравнению с Linux, однако по мнению компаний open source, проведенное исследование игнорирует некоторые преимущества Linux. Согласно опубликованному на прошлой неделе отчету, большинство предприятий, внедряющих Microsoft Windows Server 2003, уверены, что по качеству, производительности и надежности она не хуже, а то и лучше, чем Linux. Однако компании open source ... подробнее

архитектура и технологии сетей масштаба города

2005/04‣технологии

Классическим на сегодня подходом к построению городских сетей является функциональная декомпозиция на уровни доступа: опорная сеть (магистраль), уровень распределения/агрегации, уровень доступа (клиентский доступ), см. рис. 1. Рис. 1. Для обеспечения повышенной надежности и резервирования широко применяется топологическая модель кольца. Кольца обычно создают на уровнях опорной сети и доступа (рис. 2). Рис. 2. Впрочем, никто не ... подробнее

железный занавес

2005/04‣мнение

За блеском широкополосных каналов, за внедрением VoIP, TVoIP, VoD как-то в тени осталось то, с чего Интернет начинался. Что до сих пор является прочным раствором, скрепляющим фундамент Сети. А именно - email. Собственно, у электронной почты есть только одна проблема. Но зато какая... Спам - нет более популярного слова в околосетевой тусовке. И едва ли есть что-то более ненавистное. Поэтому борются с азартом, иной раз жестоко, вплоть до ... подробнее

тест на гениальность, или признаки автора УОРПС

2005/04‣PRIcall

Гениев, способных придумать Универсальное Окончательное Решение Проблемы Спама (УОРПС), на свете немало. IETF, судя по всему, разбирается с предложениями УОРПС регулярно. Участники этой организации даже опубликовали перечень признаков гениальности авторов УОРПС. По утверждению составителей, список имеет строго документальную основу: все совпадения с озарениями гениев антиспама, присылавших в IETF свои предложения, абсолютно не случайны. Чем ... подробнее

поиск MD 5 коллизий? семечки для ноутбука!

2005/04‣технологии

В этой небольшой статье мы попробуем подвести некоторые итоги нашего двухмесячного исследования. Более подробные сведения будут изложены в соответствующем документе, который мы планируем опубликовать позже. Одним из наиболее важных событий в криптографии за последние несколько лет стало обнаружение в августе 2004 года китайскими специалистами коллизий для набора хэш-функций (MD4, MD5, HAVAL-128, RIPEMD) [1]. Авторы сохранили свой алгоритм в ... подробнее

типичные проблемы с безопасностью PHP-программ

2005/04‣программирование

Цель этой статьи - обратить внимание PHP-программистов на общие ошибки безопасности, которые легко допустить в PHP-скриптах. В то время как многое из нижеследующего кажется очевидным, на практике эти вещи нередко попросту забываются. Используя следующие советы, вы убережетесь от подавляющего большинства ошибок безопасности, поразивших громадное количество скриптов. Многие из описываемых ошибок были найдены в широко используемых открытых ... подробнее

самый лучший файрволл

2005/04‣PRIcall

Господа! Предлагаю вашему вниманию The Best Firewall/IPS - наилучшее решение по защите вашей корпоративной сети и/или хостов, подключенных к сетям передачи данных общего пользования, от сетевых атак. Преимущества предлагаемого решения: - полная, 100% защита от всех видов сетевых атак; - простота инсталляции: даже начинающий специалист справится с установкой за считанные секунды; - масштабируемость: различные варианты установки для разных ... подробнее

обозрение свежих RFC, апрель 2005

2005/04‣технологии

Итак, настал месяц апрель. Пришло время сезонных обострений у военкоматов и призывников, натужного празднования 1 апреля и связанных с этим плоских шуток. IETF не чужд шутке юмора. Посему каждый год среди сурьезных технических документов мы находим первоапрельские хохмы от Internet Society. 4041 Итак, N4041, от A. Farrel из Old Dog Consulting. "Требования к Моральным Разделам для черновых стандартов". Помечен как докладная записка. ... подробнее

переосмысление роли реляционных БД

2005/05‣мнение

Реляционные базы данных настолько въелись в сознание ИТ- и бизнес-профессионалов, что их заведомая пригодность для решения практически любых задач по управлению данными редко ставится под сомнение. Однако пришло время пересмотреть это общепринятое мнение. Конечно, столь безапелляционное суждение оправдано, так как системы управления реляционными базами данных (СУРБД) обеспечивают мощные инструменты, средства для манипуляции часто меняющейся ... подробнее

беспроводное изобилие сбивает рынок с толку

2005/05‣бизнес

Появление все новых и новых конкурирующих между собой стандартов беспроводной связи сбивает потребителей с толку и грозит обернуться тем, что эти технологии так и не прорвутся на массовый рынок вообще, опасаются эксперты. Выступая на экспертном совете конференции WiCon (Wireless Connectivity World), проходившей в конце мая в Лондоне, исполнительный директор организации UWB (Ultrawideband Forum) Майк Маккеймон (Mike McCamon) заявил, что ... подробнее

хит-парад уязвимостей от SANS – итоги первого квартала 2005 года

2005/05‣save ass…

The SANS Top20 Internet Security Vulnerabilities – это авторитетный список наиболее опасных уязвимостей в области компьютеной безопасности, сформированный крупнейшими аналитическими организациями, работающими в этой области. Тысячи компаний по всему миру используют этот список как руководство к действию по усилению безопасности своих систем. Если раньше список обновлялся раз в год и за этот период прилично устаревал, то теперь, начиная с ... подробнее

Cisco обновляет семейство маршрутизаторов

2005/05‣hardware

Компания Cisco Systems представила новые маршрутизаторы с интеграцией сервисов (Integrated Services Router, ISR) и встроенной поддержкой мобильных сетей, обеспечивающие высокозащищенные сервисы коллективного широкополосного доступа. Также Cisco анонсировала новые сетевые механизмы, включая сервисы беспроводной локальной сети (WLAN), усиленной защиты и управления для всего спектра своих маршрутизаторов ISR. Эти дополнения гарантируют заказчикам ... подробнее

почему mod_perl?

2005/05‣software

В этой статье я дам вам начальное представление о mod_perl, после чего – уверен - вы обязательно захотите работать с ним, а также покажу несколько примеров очень популярных сайтов, которые используют mod_perl в связке с Apache. что такое mod_perl? mod_perl - это сердце проекта по интеграции Apache и Perl, который предоставляет всю мощь языка программирования Perl и веб-сервера Apache. С самого начала Apache разрабатывался так, чтобы вы ... подробнее

новый метод удаленной идентификации физических устройств

2005/05‣технологии

В данной статье описывается новое направление — удаленное распознавание «отпечатков пальцев» (по русски просто «идентификация») различных физических устройств. В отличие от других подобных технологий, где обычно предполагается идентификация операционных систем или классов устройств, описываемая методика предполагает удаленное распознавание конкретных физических устройств без какой-либо информации о связях данного устройства с другими. В ... подробнее

Tor: распределенная система анонимного серфинга

2005/05‣save ass…

Анонимайзер Tor был создан в исследовательской лаборатории Военно-морских сил США по федеральному заказу, но сейчас разработкой американских военных могут пользоваться все желающие. Система Tor обеспечивает высочайший уровень приватности во время серфинга в интернете, в чате и при отправке мгновенных сообщений через интернет- пейджер. Каждый пакет, попадающий в систему, проходит через три различных прокси-сервера (нода), которые выбираются ... подробнее

еще раз об объектных и постреляционных базах данных

2005/05‣технологии

В современных условиях глобализации бизнеса, требующего резкого снижения затрат на выполнение производственных функций, мобильности персонала, возможности доступа к требуемой информации и работы с ней в любой точке мира, повышение эффективности инвестиций в информатизацию организаций и предприятий обеспечивается многими факторами, одним из которых является сокращение затрат на проектирование, разработку, реинжениринг, внедрение и управление ... подробнее

SAP демонстрирует Mendocino в действии

2005/05‣software

В конце мая производитель корпоративного ПО представил первые примеры бизнес-приложений, разработанных в технологическом партнерстве с Microsoft. На конференции заказчиков SAP Sapphire в Бостоне член правления и один из главных технологов Шай Агасси рассказал о выгодах, которые гигант корпоративных приложений получит от совместного с Microsoft проекта с кодовым названием Mendocino. Первые плоды общих усилий предстали перед участниками ... подробнее

VeriSign усилит инфраструктуру Сети

2005/05‣бизнес

Компания VeriSign планирует существенно увеличить число своих DNS-серверов, что должно сделать ключевую часть инфраструктуры интернета более устойчивой к кибератакам. В будущем году VeriSign намеревается разместить дополнительные копии своего корневого сервера «J» системы доменных имен (Domain Name System, DNS) примерно в сотне вычислительных центров в разных странах. Об этом сообщил в четверг в интервью CNET News.com старший вице-президент ... подробнее

Решения для голосовых порталов

2005/05‣решения

определение Первоначальное значение голосового портала можно определить как «возможность голосового доступа к сетевой информации». Другими словами, голосовой портал предоставляет возможность абонентам телефонной сети с интерфейсом на естественном языке получать доступ к содержимому сети. сетевые службы нового поколения Что же собой представляют сети следующего поколения? Это следующий шаг в сфере мировых коммуникаций, традиционно ... подробнее

девять ошибок, которые могут помешать работе SAN

2005/05‣мнение

Сети хранения данных или, как их принято называть, Storage Area Network (SAN), призваны удовлетворять индивидуальные потребности пользователей в хранении информации. Объясняется это двумя причинами. Прежде всего, SAN ориентирована на решение какой-то определенной задачи. Кроме того, сети хранения данных по стоимости являются одними из самых дорогостоящих систем. Поэтому при внедрении SAN в информационную инфраструктуру предприятия заказчик ... подробнее

затык в сети

2005/05‣PRIcall

Как всякий правильный админ, Миша ревниво относился к своей сетке. Он гордился, когда она работала, как часики, и огорчался, когда что-то глючило. Глючило редко, но иногда бывало. Чаще всего жаловалась на сетку пара 1С-ников, писавшая в соседней комнате зарплату. Семен, солидный такой мужик лет под сорок, сточивший на 1С не одну пару челюстей, и худенькая перезрелая девушка Галина. Они кодировали парой и жаловались, что сетка у Миши дерьмо, ... подробнее

сервер имен, FreeBSD и dummynet – так хорошо вместе!

2005/05‣sysadmin

Все началось с того, что кто-то попробовал провести против моего домашнего соединения DoS-атаку, целью которой был перерасход трафика. Неизвестные товарищи для достижения своих коварных замыслов флудили мой (публичный) DNS запросами к серверам имен зоны .zone. Мои серверы имен отвергали такие запросы, однако использование CPU и канала (8mbit входящий и только 1mbit исходящий) возросло - «отвергнутые» послания кушали исходящий трафик, поэтому я ... подробнее

обнаружение и противодействие honeypots: системные вопросы

2005/05‣save ass…

введение Для изучения методов атак и поведения атакующего часто используют электронные приманки или honeypots. Они похожи на обычные сетевые ресурсы (компьютеры, маршрутизаторы и т.д.), которые установлены для того, чтобы их исследовали, атаковали и компрометировали. Эти электронные приманки заманивают хакеров и помогают оценить уязвимости. Так как honeypots все чаще и чаще развертываются в компьютерных сетях, хакеры начали изобретать методы ... подробнее

оптыный админ ищет работу народным целителем

2005/05‣PRIcall

Оптыный админ ищет работу народным целителем. 1) Установлю и настрою астральный файрволл. 2) Открою чакры 80 и 21 для коммуникации с астралом через http/ftp. 3) Для активной репликации с астралом помогу открыть чакру 135. 4) Для духовных учителей спецпредложение - астральное прокси и чакра-паблишинг на базе Micrsoft Sacral Security and Acceleration Server 2004. 5) Чистка сосудов кармы с помощью приложений Kaspersky AntiMagic Pro/Symantec ... подробнее

российскую отрасль связи ожидают большие перемены

2005/05‣бизнес

В российских телекоммуникациях вал новостей и событий. Регулятор начинает печь, как блины, документы, определяющие правила игры в отрасли. Со дня на день президент может подписать указ, разрешающий приватизировать телекоммуникационный гигант “Связьинвест”. Монополисту дальней связи “Ростелекому” уже подыскали будущих конкурентов. Министр информационных технологий и связи Леонид Рейман поделился своими мнениями и прогнозами относительно этих и ... подробнее

обратная сторона луны, или альтернативные способы соединения компьютеров

2005/05‣лабораторная работа

"Если вы продолжаете доказывать то, что другие уже сделали, приобретая уверенность, увеличивая сложность ваших решений просто ради интереса, – в один прекрасный день вы оглянетесь вокруг и увидите, что никто в действительности не делал этого!" Ричард Фейнманн Перенести пару сотен мегабайт с настольного компьютера на Notebook – задача непростая, а если под рукой нет ни сети, ни пишущего CD-ROM, ни ZIP- драйва, ни даже захудалого стримера – ... подробнее

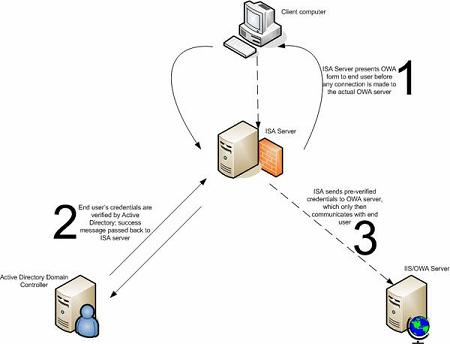

обеспечение безопасности Exchange с помощью ISA Server 2004

2005/05‣save ass…

Вас привлекает возможность работы Exchange Server 2003 через Интернет? Отличный выбор, однако вам следует знать о проблемах с безопасностью такой работы. В руках хакеров множество методов и программ, представляющих собой реальную угрозу вашему Exchange Server. Ситуацию мог бы спасти Outlook Web Access, если бы он не имел подобных проблем с безопасностью. Также не стоит забывать тот факт, что иногда требуется дать полный доступ клиентам ... подробнее

точное управление временем и датой на Linux-системах

2005/05‣sysadmin

общие концепции даты и времени Для определения текущего времени в некотором регионе планеты, компьютеру необходимо знать две вещи: 1. Правильное всеобщее скоординированное время (UTC, всеобщее время, такое же, как и в Гринвиче, но не GMT). 2. Часовой пояс текущего региона. В компьютерах, кроме того, существуют аппаратные часы, которые используются для установки времени операционной системы. Дата и время операционной системы (с этого момента ... подробнее

обработка запросов в Apache

2005/05‣программирование

Обработка НТТР-запросов - это основная задача большинства сетевых программ. В этой статье мы расскажем об обработке запросов в Apache, и о том, как модули могут вставлять собственные хуки в обработку запроса при создании различных прикладных программ и компонентов. Статья должна помочь разработчикам в освоении работы с модулями Apache, и дать необходимые знания для лучшей работы с документированным API и кодом Apache. введение В ... подробнее

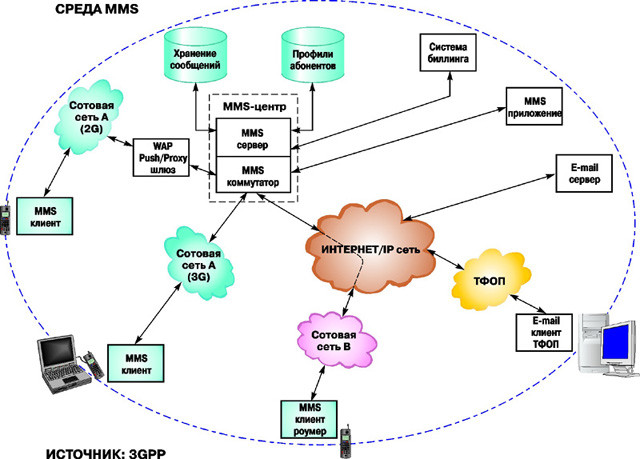

MMS: технология и услуга

2005/05‣технологии

В начале мая этого (если кто вдруг не в курсе – 2005) года белорусский оператор мобильной связи стандарта GSM Velcom запустил новый сервис – MMS. «Забава для богатеньких детишек» - скажете вы, - «при чем тут «Сетевые Решения»?». Да, возможно, с юзерской точки зрения это так. Но это, в то же время, технология передачи данных. Не бог весть какая мощная, не metro ethernet, но все же... :) Врага надо знать в лицо, надо знать, стало быть, как это ... подробнее

стандарт IEEE 802.11i улучшает защиту беспроводных сетей

2005/06‣save ass…

Сегодня беспроводные сети можно встретить где угодно. Общественные зоны доступа - хотспоты в кафе, аэропортах, и других местах - растут, как грибы после дождя. Если говорить о количестве проданных устройств, таких, как ноутбуки, сотовые телефоны и КПК с поддержкой беспроводной сети, то за год оно будет исчисляться десятками миллионов. В настоящее время большинство ноутбуков уже имеют встроенные средства поддержки беспроводных сетей ... подробнее

проект open source Java ищет пожертвований

2005/06‣бизнес

Проект Apache Harmony просит помощи, чтобы Java не осталась «гражданином второго сорта» в Linux-сообществе. Apache Harmony, проект, планирующий создание версии Java с открытым исходным кодом, обратился к бизнес-сообществу Java с просьбой пожертвовать ему свое ПО. Гир Магнуссон (Geir Magnusson), член правления Apache Software Foundation, заявил, что будет трудно разработать версию open source всех составляющих платформы Java, но он надеется ... подробнее

стандарт IEEE 802.11i улучшает защиту беспроводных сетей

2005/06‣технологии

Сегодня беспроводные сети можно встретить где угодно. Общественные зоны доступа - хотспоты в кафе, аэропортах, и других местах - растут, как грибы после дождя. Если говорить о количестве проданных устройств, таких, как ноутбуки, сотовые телефоны и КПК с поддержкой беспроводной сети, то за год оно будет исчисляться десятками миллионов. В настоящее время большинство ноутбуков уже имеют встроенные средства поддержки беспроводных сетей ... подробнее

Intel расширяет диапазон своих телекоммуникационных решений

2005/06‣hardware

Корпорация Intel анонсировала свои решения второго поколения на базе архитектуры AdvancedTCA (Advanced Telecom Computing Architecture; расширенная телекоммуникационная вычислительная архитектура). В их число вошли три платы и родственные технологии, которые помогут производителям оборудования и провайдерам услуг предложить клиентам более гибкие и масштабируемые системы и услуги IMS (IP Multimedia Subsystem). AdvancedTCA - совокупность ... подробнее

Microsoft: «Мы не будем брать денег за устранение уязвимостей»

2005/06‣бизнес

Софтверный гигант пообещал сохранить исправления бесплатными, но от вирусов будет защищать за деньги. У Microsoft есть свидетельства того, что люди стали лучше защищать свои компьютеры. Выступив на конференции TechEd в Амстердаме, главный специалист Microsoft по безопасности Детлеф Экерт (Detlef Eckert) сказал, что хотя хакерские и вирусные атаки не ослабевают, люди стали больше заботиться о предотвращении онлайновых угроз. В беседе с ... подробнее

OptiSwitch 9000 с функциями системы IP/MPLS и транспорта WDM на единой платформе

2005/06‣hardware

Компания MRV представила новую уникальную линейку маршрутизирующих коммутаторов OptiSwitch 9000 (OS9000) – первую в отрасли систему операторского класса для городских сетей Ethernet, объединяющую функции агрегации соединений Gigabit Ethernet, предоставления услуг Ethernet/IP/MPLS и транспорта WDM на единой платформе. OS9000 обеспечивает расширенные услуги доступа для оптических сетей Ethernet с предоставлением услуг "triple-play", то есть ... подробнее

использование php в администрировании

2005/06‣sysadmin

Мои отношения с PHP с момента появления PHP3 были двойственными. Я воспринимал его как простой инструмент для решения несложных веб-задач без предварительных упражнений по установке сервера Java или перекомпиляции CGI-скриптов для разных платформ. PHP был (да и остается) простым в изучении и быстрым в развертывании решением, которое уже долгое время вполне соответствует моим запросам. В один прекрасный день на PHP Website (www.php.net) ... подробнее

методология моделирования и анализа бизнес-процессов ARIS: достоинства и недостатки

2005/06‣технологии

Нет правил по применению правил. Разработчиком методологии ARIS (Architecture of Integrated Information Systems) и одноименной инструментальной среды является германская фирма IDS Prof. Scheer. Считается, что инструменты ARIS занимают лидирующие позиции на мировом рынке в классе средств моделирования и анализа бизнес- процессов (источник - Gartner Group). Тем не менее, на мой взгляд, несмотря на свою универсальность и утверждения ... подробнее

работа с зонами в Solaris 10

2005/06‣sysadmin

Зонная технология - это новый компонент Solaris 10 N1 Grid Computing Environment. Зоны позволяют системным администраторам разделить ОС Solaris на несколько виртуальных составляющих ОС, которые полностью изолированы друг от друга и даже не взаимодействуют. В отличие от ПО виртуальных машин, например VMWare, которые создают виртуальное железо, чтобы позволить составным ОС запускаться независимо на одной реальной машине, зоны Solaris позволяют ... подробнее

дневник админа

2005/06‣PRIcall

понедельник Пришел на работу как обычно в 7:30. Все лень. Решил отдохнуть после выходных. Закрылся в кабинете, вырубил телефон, смотрел кино, играл в Каунтера. вторник Пришел на работу как обычно в 7:30. Закрылся до 9 утра. И какая падла звонит мне в 8:30? Судя по определителю - бухи. Второй звонок ровно в 9:00. Бухи. Ненавижу бухов. Попросили подключить кампутер. Странно. В пятницу все было подключено. Поднимаюсь к ним в отдел, открываю ... подробнее

Ericsson о развитии услуг EDGE в России

2005/06‣бизнес

Компания "Эрикссон" провела в Москве семинар на тему "Мобильная широкополосная связь". В ходе ее ведущий Вячеслав Ерохинв продемонстрировал возможности технологии EDGE на базе реально действующей сети "МегаФон". Правда, EDGE-покрытие у этого оператора чрезвычайно пятнистое, поэтому для выбора места проведения семинара г-ну Ерохину потребовалось предварительно созвониться с представителями компании и выяснить, в каких районах услуга работает, а ... подробнее

MyGeOs - не все йогурты одинаково полезны

2005/06‣software

В последнее время изучение новых дистрибутивов все чаще и чаще приносит не удовлетворение, а просто неприятный вопрос: зачем авторы тратили свое и наше время таким бездарным образом? Действительно, дистрибутивы в стиле "Мой любимый дистрибутив, мое любимое слово в названии и пара дополнительных пакетов" уже почти выгнали из новостей инновационные и просто необычные творения. Однако это "почти" вселяет в меня большие надежды, которые на этот ... подробнее

мысли о взаимодействии свободного и частного программного обеспечения

2005/06‣мнение

Последние годы мы наблюдаем в отрасли ИТ весьма оживленную дискуссию вокруг феномена свободного ПО. Некоторые корпорации хотят видеть только один вариант – коммерческая разработка ПО, определенный процент программистов (в основном, молодежь) считает, что хорошо только свободное ПО. На мой взгляд, необходимы оба вида ПО. Постараюсь объяснить, почему я так считаю. Рассмотрим, что будет происходить в том случае, если останется только один вид ... подробнее

cтеганография в *nix

2005/06‣sysadmin

Меня всегда увлекали алгоритмы. Сама их концепция. Немного математики - и можно сжать изображение, звук или видео. Или отследить, куда именно запишутся файлы на винчестере. Или, может быть, смешать два файла так, чтобы только мой потенциальный адресат смог расшифровать их. Представьте, я даже не претендую на то, чтобы понимать, какая математика стоит за этими алгоритмами. Но меня успокаивает то, что в этом мире есть люди, которые понимают, и ... подробнее

собираем ружье Bluetooth: охота за "синими зубами"

2005/06‣лабораторная работа

Судя по последним новостям, можно предположить, что хакеры прибрали к рукам сотовые телефоны. Распространение протокола Bluetooth позволило упростить взаимодействие беспроводных устройств, причем рабочая группа Bluetooth продолжает убеждать, что технология защищена от хакеров. Но работники исследовательского центра Flexilis в Лос-Анджелесе так не думают. И у них есть весомый аргумент - специальное Bluetooth-ружье. Ружье BlueSniper позволяет ... подробнее

новый метод удаленной идентификации физических устройств (продолжение)

2005/06‣технологии

продолжение. начало в «Сетевых Решениях» №5 за 2005 г. Давно известно, что идентичные на первый взгляд компьютеры могут иметь разные значения расфазировки синхроимпульсов. Спецификация NTP описывает метод, позволяющий снизить это явление, т.е. на небольших отрезках времени машины, синхронизированные по NTP, могут иметь малозначительные значения расфазировки синхроимпульсов системных часов. В 1998 году Паксон провел ряд исследований, ... подробнее

Пат Селинджер – менеджер, исследователь и вообще хороший человек

2005/06‣мнение

Во время проведения в Сан-Диего конференций SIGMOD и PODS 2005, посвященных теме СУБД, журнал SIGMOD Record взял интервью у Пат Селинджер, которая в настоящее время является вице-президентом подразделения архитектуры и технологии баз данных компании IBM. Пат является основным автором одной из наиболее влиятельных статей, когда бы то ни было написанных в области баз данных: в ее статье, представленной на конференции SIGMOD в 1979 г., были ... подробнее

Домен website.com продан за 750 000 долларов с аукциона

2005/07‣бизнес

Доменное имя website.com дорогого стоит. По крайней мере, так решили посредники, работающие на аукционной площадке Sedo, специализирующейся на продаже доменов. И не ошиблись. Среди тысяч лотов, предлагаемых покупателям, этот домен выделяли особо. Заинтересованные в продаже домена посредники задолго до начала торгов начали всячески подогревать интерес к торгам за website.com путем распространения сообщений на различных форумах и в средствах ... подробнее

так кто же я все-таки, системный администратор или ...?

2005/07‣PRIcall

Папа-программист с сыном приходят в зоопарк. Сын показывает на пингвинов и говорит: - Папа, смотри - ЛИНУКСЫ! *** Из разговора двух сетевых червей: - Я ползаю по юниксам, валю один за другим. Кайф! - А я ползаю по виндам. Никакого кайфа. Никогда не поймешь, толи ты завалил, толи само упало. *** Вопрос-ответ из одного линуксоводческого форума. ПОМОГИТЕ! Автор: Пахен. Люди, а на линуксе в игры-то можно играть? Я просто думаю, мне очень ... подробнее

информационный обмен с удаленными филиалами по FTP

2005/07‣sysadmin

редакционное предисловие Кто-то из «стрелянных волков» IT, начав читать статью, воскликнет: «О, боже мой, какой наив! Мы тут циски килограммами закупаем, тянем волокно, оракл там всякий... А вы нам – детский лепет на лужайке: диалап, FTP...» Знаете что я вам скажу, господа волки: зачастую все эти «килограммы цисок» - просто раздутое, высосанное из пальца, обусловленное жирными откатами избыточное решение, особенно когда исходя из ... подробнее

жалобы сисадминов

2005/07‣PRIcall

В этом материале собраны самые, на наш взгляд, интересные, типичные и поучительные жалобы сисадминов и работников служб поддержки, впервые опубликованные на сайте проекта mail.ru «Систадмин тоже человек». Наверняка многим из вас будут близки и понятны описанные авторами проблемы. Так сложилось, что мне приходится обслуживать компы в разных частях города. Раздается звонок с одной из точек и мне жалобно сообщают: "Компутер что-то не находит ... подробнее

множественные уязвимости в продуктах Oracle

2005/07‣save ass…

Обнаруженные уязвимости позволяют удаленному пользователю прочитать и перезаписать файлы, выполнить произвольные команды на целевой системе и произвести XSS-нападение. первая уязвимость Уязвимость при обработке параметра DESFORMAT в Oracle Reports позволяет удаленному пользователю просмотреть произвольные файлы на системе, используя абсолютный путь к файлу. Пример: http://myserver:7778/reports/rwservlet?server= ... подробнее

безопасный браузер? таких больше нет

2005/07‣save ass…

В ноябре 2003 года Координационный центр CERT первым посоветовал пользователям подумать о применении браузера, отличного от Microsoft Internet Explorer. В то время у IE повсюду были проблемы, и многие из них коренились в его сложной архитектуре. Об уязвимостях IE сообщалось почти ежемесячно, и пользователи каждый раз рисковали до выхода поправок от Microsoft. К июню 2004 года злоумышленники начали прицельный огонь по IE. На веб-сайтах ... подробнее

замена MAC-адреса: зачем и как?

2005/07‣sysadmin

В большинстве домашних и городских сетей используется раздача адресов по DHCP с привязкой IP-адреса к MAC-адресу сетевой карты. Что само по себе не хорошо и не плохо - ибо в большинстве случаев пользователя никак не касается: при смене машины (и сетевой карты) достаточно позвонить провайдеру для перепривязки. Тем не менее, можно представить себе минимум две ситуации, когда смена MAC-адреса пользователем становится необходимостью – и безо ... подробнее

IEEE работает над стандартом ячеистых беспроводных сетей

2005/07‣технологии

На рассмотрение рабочей группе Института инженеров по электротехнике и электронике (Institute of Electrical and Electronics Engineers, IEEE) поступило 15 различных предложений по стандартизации так называемых "ячеистых" беспроводных сетей, которые объединяют в себя несколько WLAN- сетей для покрытия зоной обслуживания больших территорий. Все предложения по стандарту, получившему рабочее название IEEE 802.11s, будут рассмотрены в ходе ... подробнее

Hitachi штурмует рынок систем хранения данных

2005/07‣hardware

Компания Hitachi Data Systems представила новые продукты, обеспечивающие богатую функциональность систем высшего класса для широкого круга заказчиков, представляющих средний рынок и рынок SMB. Компания Hitachi Data Systems сделала недавно два крупных объявления. Во первых это новая система хранения данных TagmaStore Network Storage Controller NSC55, обеспечивающая всю функциональность платформы TagmaStore Universal Storage Platform, включая ... подробнее

Microsoft нащупывает массовый подход к бизнесу консалтинговых услуг

2005/07‣бизнес

В бизнесе услуг план игры Microsoft движется по знакомому кругу: высокие объемы продаж и низкие цены. На конференции Microsoft для международных партнеров , проходящей в Миннеаполисе, генеральный директор Стив Баллмер рассказал кое-какие подробности о долгосрочных планах компании по расширению своего бизнеса консалтинговых услуг. Вместо того, чтобы следовать высокоспециализированному подходу с интенсивным использованием консультантов, ... подробнее

Sun откроет код единой точки входа

2005/07‣software

Sun Microsystems планирует предоставить сообществу open source часть документации по своему продукту единой точки входа (single sign-on) Java Access Manager. Представители Sun сообщили, что компания откроет исходный код своей веб-технологии аутентификации и единой точки входа в рамках нового проекта Open Web Single Sign-On (Open SSO). Релиз будет включать также программный интерфейс для Sun Java System Web Server и Sun Java System ... подробнее

Америка борется с цифровым неравенством

2005/07‣мнение

Если просматривать только общую статистику, то может показаться, что проблема цифрового неравенства давно решена. Согласно проведенному в марте 2005 года исследованию организации Pew Internet & American Life Project, Интернетом пользуются 67% взрослых американцев и 87% подростков. В сентябре 2004 года отчет Henry J. Kaiser Family Foundation показал, что 96% всех детей в возрасте от 8 до 18 лет по крайней мере однажды выходили в онлайн и что при ... подробнее

аудит сетевой и телекоммуникационной инфраструктуры

2005/07‣sysadmin

общие сведения об аудите В последнее время структура компаний и их бизнес-процессы становятся все более сложными, соответственно, усложняются и технологии управления ими. Передачу и обработку информации уже невозможно представить без развитой информационной инфраструктуры. Информационная инфраструктура (ИИ) — комплекс структур, обеспечивающих функционирование и развитие информационного пространства и средств информационного взаимодействия. ... подробнее

Брюс Линдсей размышляет о прошлом и будущем СУБД (и не только об этом)

2005/07‣мнение

Добро пожаловать в серию интервью c выдающимися членами сообщества баз данных, организованных изданием ACM SIGMOD Record. В прошлом номере «СР» мы публиковали интервью с Пат Селлинджер из IBM, а сегодня вы познакомитесь с ее коллегой Брюсом Линдсеем, членом исследовательского коллектива IBM Almaden Research Center. Брюс хорошо известен своими работами в области реляционных баз данных, оказавшими очень большое влияние как внутри, так и вне IBM, ... подробнее

руководство по выбору монтажного оборудования

2005/07‣hardware

При разработке проектов СКС, а также при переоборудовании существующих компьютерных и телекоммуникационных сетей, большое значение имеет правильная организация коммутационных узлов. Обычно типовой узел представляет собой набор кабельных коммутационных устройств (пассивных и активных), серверного оборудования. Грамотное размещение оборудования и правильная коммутация обеспечивают эффективную эксплуатацию и долговечность работы аппаратуры. Для ... подробнее

архитектура и принципы построения операционной среды «мини-ОС»

2005/07‣software

В статье представлены архитектура и принципы построения операционной среды «мини-ОС», предназначенной для использования во встроенных системах и разработанной сотрудниками Института Системного Программирования РАН. Особое внимание в статье уделено вопросам портирования мини-ОС и вопросам минимизации усилий на адаптацию ОС под требования аппаратуры и приложений пользователя. введение Для обеспечения функционирования сложных систем цифровой ... подробнее

расширение серии 64-разрядных серверов PRIMERGY

2005/07‣hardware

Компания Fujitsu Siemens Computers представила новые серверы PRIMERGY TX600 S2 и RX600 S2 на базе 64-разрядных процессоров Intel Xeon MP, позволяющие адресовать более 4 Гб как виртуальной, так и физической памяти, что делает их подходящим решением для выполнения критически важных приложений. Для обеспечения высокой степени надежности и готовности эти серверы оснащены встроенными контроллерами MegaRAID, модулями памяти, поддерживающими ... подробнее

контроль использования интернет-ресурсов

2005/08‣технологии

Интернет стал рабочим инструментом, без которого уже невозможно представить себе повседневную деятельность множества людей. Это и глобальная справочно-информационная система, и способ доступа к технологиям, и транспорт для передачи данных, и, наконец, оперативное и доступное средство коммуникации. риски, связанные с использованием Интернет-ресурсов Одной из особенностей Интернета является то, что на определенном этапе он развивался ... подробнее

молодые специалисты

2005/08‣мнение

лирика "Что делать?" - этим или аналогичным вопросом задается каждый молодой человек (юноша или девушка), поставленный перед необходимостью заработка. Часто это проблема и для тех, кто считает себя специалистом в области информационных технологий. Не важно, каких именно - дизайн, программирование, компьютерная безопасность или схожие. Стандартный стереотип работодателя - "Вы не специалист, Вы слишком молоды", и хорошо еще, если во фразе ... подробнее

разработка политики информационной безопасности предприятия

2005/08‣save ass…

Большинство директоров служб автоматизации (CIO) и информационной безопасности (CISO) российских компаний наверняка задавалось вопросом: «Как разработать эффективную политику информационной безопасности для определения перспектив развития компании?». Давайте попробуем найти ответ на этот актуальный вопрос. Темпы развития современных информационных технологий значительно опережают темпы разработки рекомендательной и нормативно-правовой базы ... подробнее

кому нужна безопасность?

2005/08‣save ass…

Как все изменилось за последние несколько лет. В специализированных изданиях чуть ли не ежедневно рапортуют о повышении внимания к вопросам информационной безопасности. Различные аналитические агентства констатируют рост рынка средств защиты и прогнозируют дальнейшее увеличение инвестиций в этой отрасли. Проводятся семинары, круглые столы, выставки, на которых серьезно обсуждаются проблемы обеспечения безопасности государственных ... подробнее

криминальное чтиво

2005/08‣save ass…

плохой, вредный, злой В начале августа содержание некоторых новостей раздела "компьютерная безопасность" напоминало сценарий увлекательного вестерна. Преобразовав корпоративную сеть в городок Дикого Запада, вредоносные коды в бандитов, компьютеры назвав домами, а сисадмина произведя в шерифы, можно было представить приблизительно следующее: Воспользовавшись беспечностью шерифа, банда Zotob под покровом ночи тайком захватила дом на окраине ... подробнее

HTTP Request Smuggling – новейшая техника хакерских атак

2005/08‣save ass…

Предлагаемая статья представляет собой итог работы группы исследователей в области информационной безопасности Watchfire над выявлением нового типа сетевых атак, который авторы метко и образно назвали HTTP Request Smuggling (дословно – контрабанда HTTP-запросов), оно же сокращенно – HRS. Статья содержит исчерпывающее техническое описание метода, пояснения насчет того, как это все-таки работает и какой ущерб можно с помощью описанной техники ... подробнее

10 лет браузеру Internet Explorer

2005/08‣software

Этот браузер был выпущен ровно десять лет назад, 24 августа 1995 г. Однако никто не обратил абсолютно никакого внимания на маленькую программку Internet Explorer 1.0. Internet Explorer 1.0 был частью Microsoft Internet Jumpstart Kit в комплекте утилит Microsoft Plus!, расширяющих функциональность Windows 95. Три месяца спустя в этом же комплекте появилась доработанная версия Internet Explorer 2.0 — первый кросс-платформенный браузер, который ... подробнее

практическое введение в JMX

2005/08‣программирование

Что такое JMX? Если вы думаете, что это еще один побочный фреймворк, не заслуживающий вашего внимания, то вы глубоко заблуждаетесь. Java Management eXtensions (JMX) – это фактически одна из самых основных функциональных частей современного процесса разработки и управления приложениями. Эту технологию сегодня используют такие производители J2EE-серверов, как JBoss, WebLogic и многие другие. Ниже мы рассмотрим структуру JMX и примеры ... подробнее

cерверные платформы Intel на базе двухъядерных процессоров

2005/08‣hardware

Опередив первоначальный график, корпорация Intel объявила о выпуске двухъядерных процессоров Intel Xeon и Intel Xeon MP с технологией Hyper-Threading. Новые процессоры помогут повысить быстродействие серверов, скорость и многозадачность, позволяя программному обеспечению управлять информацией, используя до четырех ядер в каждом процессоре Intel. Кроме того, корпорация Intel начала программу тестирования тысяч двухъядерных платформ для ... подробнее

IDC: российский рынок ИТ-услуг растет быстрее европейского

2005/08‣бизнес

По данным нового отчета IDC Services 2005–2009 Forecast and 2004 Vendor Shares, устойчивый рост российского рынка ИТ-услуг в 2004 г. продолжился и составил 26,3%, что соответствует $1,9 млрд. По темпам роста он значительно опережает рынки ИТ-услуг в странах, как Восточной, так и Западной Европы. Российский рынок, как и в предыдущие годы, в значительной мере тяготеет к крупным проектам. Традиционно, крупнейшими потребителями ИТ-услуг были ... подробнее

краткое пособие по сквозной диагностике информационной системы

2005/08‣лабораторная работа

введение Развитие информационных технологий привело к полному объединению ранее разрозненных элементов систем получения, обработки и передачи информации. Сейчас мы можем в полной мере говорить о существовании информационных систем (ИС), которые включают в себя программное обеспечение (ПО), серверы, персональные компьютеры, сети, телефоны, системы видеоконференций и безопасности и т.д. Таким образом, ИС – это совокупность всех элементов, ... подробнее

экспертиза веб-браузеров, часть 1

2005/08‣save ass…

Электронные улики часто решали исход громких гражданских дел и уголовных расследований, начиная с кражи интеллектуальной собственности и заканчивая неправильным поведением сотрудников компаний с последующим их увольнением. Часто компрометирующую информацию находят в истории веб-браузера в виде полученных и отправленных электронных сообщений, посещенных сайтов и предпринятых поисках в поисковых механизмах. Эта статья в двух частях представит вам ... подробнее

о безопасности GSM-сетей

2005/09‣save ass…

Для начала - две цитаты. Две диаметрально противоположные точки зрения, которые сразу же дадут представление об остроте проблемы. Вот что говорит Джеймс Моран, директор подразделения, отвечающего в консорциуме GSM за безопасность и защиту системы от мошенничества: "Никто в мире не продемонстрировал возможность перехвата звонков в сети GSM. Это факт... Насколько нам известно, не существует никакой аппаратуры, способной осуществлять такой ... подробнее

новости проекта MegaGrid

2005/09‣технологии

Участники проекта MegaGrid, начатого в декабре 2004 года компаниями Dell, EMC, Intel и Oracle, объявили о том, что в ходе второго этапа этой многолетней инициативы были разработаны лучшие методики динамического распределения ресурсов для управления высокими рабочими нагрузками в среде распределенных вычислений. Четыре компании объединили свои ключевые технологии и ресурсы, чтобы упростить задачу интеграции для клиентов и создать полное ... подробнее

используем системный вызов sendfile

2005/09‣программирование

Системный вызов sendfile — это относительно недавнее введение в ядро Linux, предлагающее значительные улучшения производительности приложений вроде FTP- и веб-серверов, которым необходима эффективная передача файлов. Sendfile позволяет производить высокоскоростную передачу данных по сети, что как раз и необходимо для таких приложений, как веб и FTP-серверы. Если вы являетесь разработчиком подобных приложений, вы можете воспользоваться новым ... подробнее

обнаружение P2P-трафика

2005/09‣sysadmin

С появлением в конце 1999 года Napster'a, P2P приложения быстро обрели популярность в интернет-сообществе. Вместе с тем возросло потребление трафика такими приложениями и появилась необходимость в обнаружении пользователей P2P-сетей в пределах сетевого трафика компании. В этой статье автор предлагает новый способ обнаружения пользователей P2P, основанный на анализе поведения трафика, позволяющий определить даже тип используемого ... подробнее

контроль за жесткими дисками с помощью SMART

2005/09‣sysadmin

Один из ваших жестких дисков, возможно, хочет вам сказать, что скоро отойдет в мир иной. Установите ПО, которое позволит вам узнать, когда его следует заменить. Выход из строя любого из жестких дисков неизбежен. Причины выхода из строя хорошо известны. Рабочие поверхности в современных жестких дисках делают более сотни оборотов в секунду. При этом зазор между головкой и магнитной поверхностью ничтожно мал. Зачастую диски «бегают» 24 часа в ... подробнее

общие подходы к организации IPTV

2005/09‣технологии

Интернет-телевидение, тенденции развития которого четко обозначились в прошлом году, породило не только значительный интерес со стороны потребителей, но и повышенный спрос на определенные виды сетевого оборудования со стороны поставщиков обслуживания. Несмотря на то, что предоставление услуг IPTV в мире минимально, развитие этого коммуникационного направления происходит весьма интенсивно. Пока невозможно доподлинно предсказать дальнейшую ... подробнее

новая версия программной системы интеграции WebTransactions

2005/09‣software

Компания Fujitsu Siemens Computers недавно выпустила новую версию программной системы интеграции WebTransactions, которая поддерживает возможность лицензирования по требованию, обеспечивая легкий способ адаптации к временным пиковым нагрузкам. Кроме того, эта новая версия ПО, названная WebTransactions V7.0, предоставляет дополнительные возможности интеграции хост-приложений в развитые IT-инфраструктуры, основанные на использовании веб. Новая ... подробнее

Sun продолжает наступление на рынок систем хранения данных

2005/09‣решения

Корпорация Sun Microsystems сообщила о продолжении быстрого расширения семейства решений для хранения данных. В сочетании с решениями Sun для управления идентификацией, а также новыми серверами Sun Fire X4100 и X4200 эти и другие системы хранения данных формируют полный набор решений. Такой набор решений помогает клиентам решать такие деловые задачи, как обеспечение безопасности данных, хранение информации в соответствии с юридическими ... подробнее

распространение контента с помощью BitTorrent

2005/09‣технологии

С тех пор как Интернет разросся по всему миру, стали уходить в небытие те времена, когда основным носителем знаний была бумага. Ведь еще не так давно единственным способом узнать о новых исследованиях было сходить в университетскую библиотеку и почитать интересующий журнал. Теперь же для того, чтобы поделиться информацией с общественностью, все, что необходимо — это создать свой веб-сайт. Но что делать, если у вас не хватает места на ... подробнее

за кулисами Linux Kernel Archives

2005/09‣технологии

Проект Linux Kernel Archives, наверное, лучше всего известен своим веб-сайтом, расположенным по адресу kernel.org. Здесь всегда можно найти самый свежий релиз ядра, патчи производства самых известных Linux-хакеров, а также зеркала других популярных свободных и open-source-проектов. Множество людей со всего мира с удовольствием обращаются к этому ресурсу, не сильно задумываясь о том, сколько усилий было положено на его создание и поддержку. В ... подробнее

хайтек-слияния: есть ли в них прок?

2005/09‣бизнес

Под впечатлением приобретения Siebel Systems компанией Oracle Кремниевая долина вновь спрашивает себя, полезны ли мегаслияния для отрасли. Ответ на этот философский вопрос непреднамеренно дал бывший президент США Джимми Картер, когда говорил о природе войны. Его высказывание можно применить и к сущности этих поглощений: «Война иногда может быть необходимым злом, но независимо от меры необходимости, она всегда зло и никогда не бывает добром». ... подробнее

собираем ружье Bluetooth: охота за "синими зубами", часть 2

2005/09‣лабораторная работа

Во второй части /* напоминаю, что первая часть публиковалась в СР №6 за 2005 г. – прим. ред. */ мы расскажем о программной части проекта и приведем пошаговое руководство создания ядра Linux для ружья. Затем покажем, как установить это ядро на миниатюрный компьютер Gumstix, который лежит в основе ружья, и сохранить его на флэш-памяти Gumstix. Наконец, мы расскажем о том, как можно использовать для работы с Bluetooth основные инструменты, ... подробнее

новые решения в модернизации низовых сельских сетей

2005/09‣решения

В статье рассматривается способ модернизации "классической" схемы низового участка сельской сети и основные характеристики необходимого для этого оборудования. исходные данные Районная АТС (ЦС) - цифровая, включена в областное кольцо SDH. Сельская оконечная АТС (ОС) включена в районную с помощью ИКМ-15 по кабелю марки КСПП 1х4х0,9. Набор услуг, которые необходимо доставить в удаленное от райцентра село после модернизации: всем жителям ... подробнее

экспертиза веб-браузеров, часть 2

2005/09‣save ass…

обзор первой части Это вторая часть серии статей об экспертизе веб-браузеров. В первой части мы начали расследование несанкционированного доступа на файловый сервер юридической фирмы, работающий на основе Docustodian. Мы доказали, что к серверу получил доступ хакер, или группа хакеров, которые использовали его в качестве хранилища MP3-музыки, MPEG-фильмов и пиратского программного обеспечения. Также мы проанализировали файлы, хранящие ... подробнее

примеры топологий сетей масштаба микрорайона

2005/09‣технологии

Для примера возьмем среднестатистический российский микрорайон. Небольшой, новой застройки, расположенный в 750-ти тысячном городе. Размер полигона - 2,5 на 2,5 километра, домов (в основном 9-ти этажных) около 200, квартир - 70000. Известно, что по району до каждого дома проходит мечта сетестроителя - сеть подземных коммуникаций. Таким образом топология задается жестко, и далеко не всегда самым удобным для Ethernet образом (большой расход ... подробнее

краткое пособие по сквозной диагностике информационной системы

2005/09‣лабораторная работа

продолжение. начало в «Сетевых Решениях» №8 за 2005 г. уровень драйверов и сервисов Под драйверами и сервисами будем понимать интеллектуальное ядро любого сетевого оборудования, обрабатывающее или передающее данные между приложением и уровнем активного оборудования. Как-то классифицировать этот уровень сложно. Можно только грубо разделить активное сетевое оборудование на универсальные компьютеры и специализированные сетевые устройства. ... подробнее

преимущество высококачественных кабельных систем

2005/09‣технологии

Современные компании и организации трудно представить без локальной вычислительной сети (ЛВС). Для многих из них наличие надежной информационной сети, обеспечивающей передачу данных, видео, голоса является жизненной необходимостью. Простои и неполадки в ЛВС нарушают функционирование предприятия и приводят нередко к большим потерям. Напротив, бесперебойная работа сети для многих организаций является необходимым условием финансового успеха. ... подробнее

Коллективное заявление

2005/10‣PRIcall

В Государственную Жилищную Инспекцию Ярославской области от жителей дома №... по ул. .... Суть нашего заявления: Просили бы вас подтвердить законность проложения компьютерного кабеля по стене жилого дома и возможность его демонтажа. 14 сентября 2005 года на стене на стене дома, чуть выше первого этажа и до четверного этажа (от окна ~ см. 15) путем сверления насквозь стены, через чердачное помещение был проложен компьютерный кабель работниками ... подробнее

локальные межсетевые экраны: надежная стена или соломенная ширма?

2005/10‣save ass…

Концепция межсетевого экрана (МСЭ) все еще представляется в виде непроницаемой кирпичной стены, непобедимого магического защитника всего хорошего. Реклама современных производителей только подчеркивает это, обещая полную автоматизированную защиту, стену, способную блокировать все опасности еще на стадии их возникновения, используя алгоритмы, еще два года назад возможно и не существовавшие. Но что если на самом деле МСЭ - это не стена, а всего ... подробнее

параллельные процессы

2005/10‣PRIcall

отдел разработки -- Brian, come here! It looks like we got a big problem with 2.15. -- Лёха, глянь сюда! Кажись, версия 2.15 опять глючит. -- Why don't you go ahead and check the build? Can you see any files missing? -- А ты проверь - там билд, часом, не навернулся? Мож, там каких файлов не хватает. -- Sure... hold on... Oh, my goodness!!! That's right, the build's fucked up! The whole subdirectory is missing! -- Погодь... ща ... подробнее

настройка защиты приложений .NET на основе прав доступа кода

2005/10‣программирование

Эта информация будет служить в качестве отправной точки для изучения метода защиты на основе прав доступа кода (code access security), основанного на функциональных возможностях, предоставляемых общеязыковой исполняющей средой (CLR, Common Language Runtime). Поэтому, если вы пока не знакомы с .NET Framework, я настоятельно рекомендую вам прочесть что-нибудь на эту тему. Будучи основанной на CLR, защита по правам доступа кода возможна только ... подробнее

некоторые способы определения географической привязки веб-сайтов

2005/10‣технологии

аннотация В работе описаны способы формирования базы данных географической привязки IP-адресов. Мы использовали информацию из нескольких внешних баз данных (версии конца 2003 года). Кроме того , мы провели эксперимент по определению адреса организации, поддерживающей сайт, непосредственно по Интернет-страницам российских сайтов. Произведен сравнительный анализ полученных данных.Делается вывод о неполноте информации каждого из рассмотренных ... подробнее

использование ClamAV для проверки ресурсов Samba

2005/10‣sysadmin

предыстория Я люблю заниматься исследованием различных антивирусов, узнавать их особенности, недостатки и достоинства. Ранее в институте использовался DrWeb, он проверял загружаемые на сервер через Samba файлы, но однажды надоело искать ключи для бета-тестеров (да и бетатестирование на данный момент уже подходило к концу) или пробные ключи. Решил поставить ClamAV, посмотреть как он работает. что имеем Имеем рабочий Slackware Linux 10.1 ... подробнее

AJAX: предметный разговор

2005/10‣технологии

С того момента, когда Google решил использовать для интерфейса своего нового картографического сервиса (maps.google.com/) технологии SOAP/XMLHTTP, специализированные ресурсы буквально переполнились материалами, посвященными AJAX. Темой данной статьи станет обсуждение как преимуществ AJAX, так и некоторых нюансов, возникающих при его использовании веб-разработчиками. Кроме того, будет представлено тестовое рабочее приложение, демонстрирующее ... подробнее

Sentry CD – свежий взгляд на фаерволл

2005/10‣software

Если вас вдруг посетило желание построить фаерволл на основе Linux, то совсем не обязательно связываться с большими дистрибутивами, в комплект которых не включена разве что пилочка для ногтей. Если вы не боитесь ручной работы и стремитесь получить полный контроль над своей системой, то вам следует познакомиться с Sentry Firewall CD (SFCD). Обитает он по адресу www.sentryfirewall.com. Это гибко конфигурируемый загрузочный CD, который ... подробнее

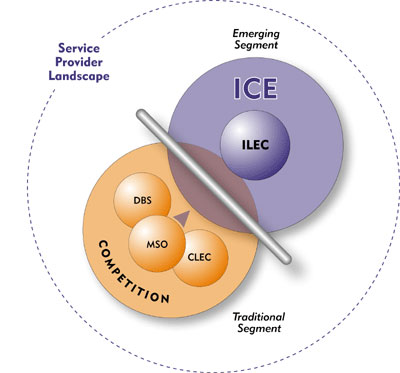

конвергенция, модульность, сервис - три кита сетей связи

2005/10‣мнение

Предлагаем вашему вниманию интервью с Анатолием Ольховцом - научным сотрудником Лабораторий Белла. Как вы себе представляете идеальную сеть будущего? К чему мы придем? Мне кажется, правильнее говорить не о том, как она будет выглядеть, но что она будет делать. Прежде всего, она будет поддерживать все те сервисы, которых требуют конечные потребители, пакетный и TDM-трафик. Сейчас наблюдается тенденция перехода всей сети к пакетному режиму, ... подробнее

конвергенция, модульность, сервис - три кита сетей связи

2005/10‣мнение

Предлагаем вашему вниманию интервью с Анатолием Ольховцом - научным сотрудником Лабораторий Белла. Как вы себе представляете идеальную сеть будущего? К чему мы придем? Мне кажется, правильнее говорить не о том, как она будет выглядеть, но что она будет делать. Прежде всего, она будет поддерживать все те сервисы, которых требуют конечные потребители, пакетный и TDM-трафик. Сейчас наблюдается тенденция перехода всей сети к пакетному режиму, ... подробнее

в Европе назревает дефицит сетевых специалистов

2005/10‣бизнес

Компания IDC предоставила Cisco Systems отчет о проведенном исследовании «Специалисты по сетям в Европе: повредит ли растущий дефицит кадров конкурентоспособности на мировом рынке» (“Networking Skills in Europe: Will an Increasing Shortage Hamper Competitiveness in the Global Market”). Данное исследование было посвящено наличию углубленных знаний по сетевым технологиям в области IP-телефонии, безопасности и беспроводных сетей. Результаты ... подробнее

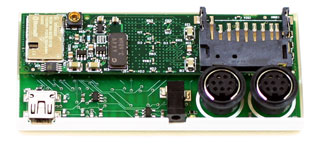

веб-сервер в смарт-карте: уже реальность?

2005/10‣лабораторная работа

В это трудно поверить, но на рис.1 и 2 вы можете увидеть один из самых маленьких действующих веб-серверов в мире! Рис. 1. Webcard. Рис. 2. Общий вид системы. WebCard — веб-сервер, работающий в смарт-карте Schlumberger Cyberflex Access Java Card. Карта запрограммирована производителем на реализацию виртуальной машины Java, понимающей некоторую часть языка Java. Карта может использоваться одновременно для разных целей, как описано в ... подробнее

атака на Cisco через SNMP

2005/10‣save ass…

Часто системные администраторы имеют смутное представление о SNMP. Вследствие неопределенного представления о предназначении этого протокола, а соответственно и незнания потенциально возможных проблем, вопросы его безопасности зачастую упускаются из виду. Вероятно, вы удивитесь, впервые увидев вывод утилиты наподобие SNMP-Enum Филиппа Уэйтенса (Filip Waeytens), запущенной на Windows 2000 Server с включенным SNMP-сервисом. Собранная информация ... подробнее

организация вещания потокового аудио в локальной сети

2005/10‣sysadmin

Хотелось бы поделиться своим опытом в установке и настройке сервера потокового аудио IceCast. В нашей локальной сети находится несколько десятков компьютеров. Основная масса – под управлением ОС семейства Windows. Мой рабочий компьютер – полигон для испытания различных сервисов. Однажды после прослушивания потокового аудио через Интернет я задался вопросом, можно ли организовать нечто подобное в масштабе нашей сети. Это ведь здорово - ... подробнее

технология 1xEV-DO

2005/10‣технологии

Стремительное развитие технологий мобильной связи ведет к внедрению новых услуг на рынке, среди которых одна из основных — высокоскоростная передача данных для корпоративных пользователей. Для ее повсеместного внедрения необходимо не только более эффективное использование частотного спектра, но и обеспечение безопасности, расширение покрытия, различные приложения и сервисы. Всем этим требованиям отвечает технология 1xEV-DO (Evolution ... подробнее

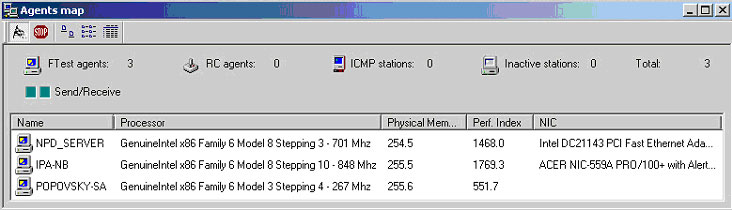

QuTester - измеритель качества работы сети

2005/10‣software

QuTester (ProLAN) - это бесплатная программа, которая позволяет: - измерять характеристики работы IT-системы; - контролировать качество работы серверов, активного сетевого оборудования, сетевых сервисов; - оперативно выяснять причину ухудшения качества работы IT-системы. Программа QuTester является бесплатной (демонстрационной) версией программы NPM Probe, входящей в состав программного продукта NPM Analyst, и в то же время является ... подробнее

знакомство с Postfix

2005/10‣software

В последнее время очень часто почтовые системы создаются на основе Postfix. Данный пакет программного обеспечения стал довольно популярен среди администраторов всех видов UNIX-систем. Причина такого хода событий тривиальна – Postfix характеризуется как феноменально простая в освоении, удобная в настройке и чрезвычайно устойчивая система. Целью создания этого продукта была надежда полностью заменить sendmail. Являясь монолитным сервером, ... подробнее

RSS – это просто!

2005/10‣технологии

В первой части статьи я расскажу о том, что представляет из себя RSS (вдруг этого еще кто-то не знает? :), во второй поговорим о создании собственного канала RSS. первое знакомство Представьте себе, что у вас имеется собственный сайт, и вы, не покладая рук, трудитесь изо дня в день, наполняя его полезным (и главное - интересным) содержанием. Добавляете новости, ссылки и др. А если на вашем сайте имеется форум, то его содержание меняется с ... подробнее

RSS – это просто!

2005/10‣технологии

В первой части статьи я расскажу о том, что представляет из себя RSS (вдруг этого еще кто-то не знает? :), во второй поговорим о создании собственного канала RSS. первое знакомство Представьте себе, что у вас имеется собственный сайт, и вы, не покладая рук, трудитесь изо дня в день, наполняя его полезным (и главное - интересным) содержанием. Добавляете новости, ссылки и др. А если на вашем сайте имеется форум, то его содержание меняется с ... подробнее

RSS – это просто!

2005/10‣технологии

В первой части статьи я расскажу о том, что представляет из себя RSS (вдруг этого еще кто-то не знает? :), во второй поговорим о создании собственного канала RSS. первое знакомство Представьте себе, что у вас имеется собственный сайт, и вы, не покладая рук, трудитесь изо дня в день, наполняя его полезным (и главное - интересным) содержанием. Добавляете новости, ссылки и др. А если на вашем сайте имеется форум, то его содержание меняется с ... подробнее