Статьи из номера 2004/01

Advanced Routing и QoS для Linux

2004/01‣технологии

редакционное вступление Недавно в редакционном вступлении к одной из статей я позволила себе замечание о том, что «Сетевые Решения» уникальны тем, что за годы своего существования практически не повторялись в темах статей. Вот и сглазила :) Два замечательных автора — Иван Песин и Андрей Горев — практически одновременно (с разбежкой в месяц, статья Ивана вышла в предыдущем номере «СР») предлагают материалы на тему управления трафиком ... подробнее

Интернет загубят АнтиВирусы?

2004/01‣мнение

Открытое письмо ко всем «людям доброй воли» (в первую очередь, к имеющим доступ к администрированию почтовых серверов и антивирусов :) Незамысловатый, казалось бы, почтовый червь Sobig.f побил в прошлом году все рекорды по распространению. Не успел начаться 2004 год — нас порадовали новым, еще более незамысловатым с точки зрения распространения, вирусом Mydoom. Пользователи, еще не оправившиеся от предыдущей эпидемии, выстраиваются в ... подробнее

краткое знакомство с технологией русскоязычных доменов

2004/01‣технологии

Уже сейчас пользователи начали пытаться использовать в качестве адресов русские слова. Такие адреса широко используются в рекламе (точка.ru, куда.ru, газета.ru, утро.ru). Иногда попадаются варианты, даже работающие в интернете: охрана.ru (латинскими буквами). Появление возможности использования в адресе символов кириллицы дает новые возможности в формировании узнаваемых и легко запоминающихся адресов (дикая-орхидея.ru, ... подробнее

этот неуклюжий, нефункциональный мир Корпоративных Решений

2004/01‣мнение

Черт возьми, куда делась старая добрая традиция выбирать для некого вида работ наиболее подходящий и работоспособный инструмент? Неужели у индустрии есть куча лишних денег для инвестирования в громоздкие, раздутые проекты, реализованные на базе малопродуктивных технологий, непригодных для обычной каждодневной работы? Я думаю, нет, дело не в лишних деньгах :) Дело в магическом слогане «корпоративные Решения». Менеджеры обожают ... подробнее

опять звонили из ФБР

2004/01‣мнение

Наша сеть была «задушена» DDOS-атакой, и длилось это три дня подряд. Сегодня, по окончании атаки, я получил письмо из ФБР следующего содержания: «Меня зовут <пропущено>. Я являюсь агентом ФБР, и в мои задачи входит расследование факта DDOS-атаки, нанесшей ущерб многим компаниям в США, а также некоторым иностранным компаниям. Этим письмом я обращаюсь к вам с просьбой о содействии в расследовании. Пожалуйста ответьте мне как можно ... подробнее

безопасность технологии GPRS

2004/01‣save ass…

что такое GPRS? GPRS (General Packet Radio Service) /* если кто-то, вдруг, не знает — прим. ред. */ — это новая перспективная технология, стандартизация которой началась в 1993 году в European Telecommunication Standards Institute (www.etsi.org), позволяющая работать в сети Internet, используя обычный мобильный телефон. С помощью GPRS пользователи могут работать со своей электронной почтой, с обычными веб-серверами (а не со специальными ... подробнее

утечка информации о сервере через скрытые поля html-кода

2004/01‣save ass…

Сколько раз уже говорили о опасности, сокрытой в скрытых формах, но все равно встречаются умельцы, которые пренебрегают хорошими советами. В html-коде index'ной страницы сервера www.xxx.com есть такой вот фрагмент: (ненужные элементы дизайна удалены) <form method=POST action="/cgi-bin/wsmsearch2.cgi"> Search Site: <input type=text name="terms" size=20> <input type=hidden name=boolean value="AND"> <input type=hidden ... подробнее

автомат калашникова — это пpеобpазователь стека в очеpедь...

2004/01‣PRIcall

про техсаппорт Из советов инженера технической поддержки Мiсrоsоft. Если вы проснулись с большого бодуна и не помните кто вы такой, как вас зовут и где вы работаете, попробуйте сделать следующее: 1. Включите компьютер. 2. Дождитесь загрузки Windоws. 3. Дважды кликните по иконке "Му соmрutеr". 4. В главном меню выберите "Неlр/Аbоut Windоws". 5. Прочитайте, что написано под строчкой "Тhis рrоduсt is liсеnsеd tо". ***** Звонок в фирму, ... подробнее

ядра Linux 2.4 и 2.6 в серверном применении: сравнительное тестирование

2004/01‣software

В ядро версии 2.6 было внесено множество улучшений, имеющих направленность на корпоративное применение. В данной статье речь пойдет о результатах сравнения версий 2.4 и 2.6 при использовании в веб, полученных в IBM Linux technology center. Будут рассмотрены ключевые улучшения версии 2.6, методики тестирования и собственно сами результаты тестов. Вкратце: ядро версии 2.6 намного быстрее ядра версии 2.4 при обслуживании веб-страниц; при ... подробнее

корпорация Intel о развитии сверхширокополосных беспроводных сетей

2004/01‣технологии

Корпорация Intel обнародовала свои планы в поддержку разработки всеобъемлющей, стандартизованной единой платформы для беспроводных сетей на базе сверхширокополосной (UWB) технологии. Появление UWB-оборудования на базе такой платформы создаст условия для высокоскоростного обмена мультимедийным контентом между устройствами в пределах дома или офиса при меньших, чем сегодня, затратах и без необходимости прокладки кабелей. UWB — это ... подробнее

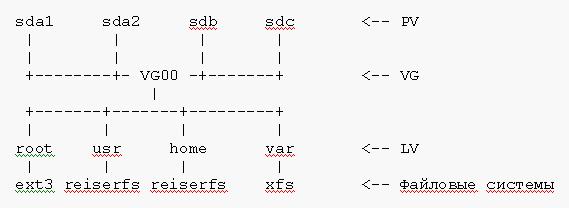

повесть о Linux и LVM (Logical Volume Manager)

2004/01‣software

введение Цель этой статьи — описать процесс установки и использования менеджера логических томов на Linux-системе. LVM (Logical Volume Manager, менеджер логических томов) — это система управления дисковым пространством, абстрагирующаяся от физических устройств. Она позволяет эффективно использовать и легко управлять дисковым пространством. LVM обладает хорошей масштабируемостью, уменьшает общую сложность системы. У логических томов, ... подробнее

сетевое программирование в Unix. Часть 2. TCP

2004/01‣программирование

Характерная особенность сокетов в том, что их можно объяснять на пальцах часами. А потом слушатель все равно вынужден сам пройти по граблям. Или, может, я рассказчик фиговый?.. :) ...Есть в БГУИР такая кафедра — "Экономическая информатика". Дает весьма эклектичное образование. Многие примеры из этой части взяты в материалах одного курсового этой кафедры. Название его звучало как "Лабораторный практикум: сетевое программирование на С++". ... подробнее

ED-508: новый коммутатор Industrial Ethernet от MOXA Technologies

2004/01‣hardware

Компания MOXA Technologies Inc. анонсировала выпуск промышленного Ethernet-коммутатора нового поколения ED-508. Разработанный с учетом требований, предъявляемых к жестким условиям эксплуатации, коммутатор ED-508 гарантирует быстроту, надежность и максимальную защиту передачи данных. Модель EDS-508 имеет прочный металлический корпус, безвентиляторную систему охлаждения и предусматривает возможность монтажа на DIN-рейку или на стену. ... подробнее

сбор критических данных без вторжения

2004/01‣save ass…

В этой статье речь пойдет о методах поиска технической информации, относящейся к конкретной системе, не привлекающих внимания IDS и администратора системы. Статья может оказаться полезной в ходе планирования испытаний на проникновение (penetration testing), а также содержит советы по предотвращению утечки критической информации, заслуживающие внимания системных администраторов. О методах сбора информации написано немало, однако в ... подробнее

совместная разработка RAD Data Communications и TranSwitch реализована в новом мультиплексоре RAD FCD-155

2004/01‣hardware

Cпециализированная микросхема с высокой степенью интеграции - формирователь кадров Ethernet over SONET/SDH (EoS mapper) под названием EtherMap-3 производства копании TranSwitch успешно применена в конструкции оконечного мультиплексора FCD-155 компании RAD Data Communications. Устройство FCD-155 относится к классу операторского оборудования, размещаемого на площадке пользователя (customer located equipment, CLE) и предоставляет услуги ... подробнее

новый 28-ми процессорный сервер от R-Style Computers

2004/01‣hardware

Производственная компания R-Style Computers приступила к выпуску серверов R-Style Marshall StormBlade. Данный сервер реализует новую, модульную концепцию построения серверных систем и представляет собой шасси высотой 7U с общей инфраструктурой. В шасси сервера можно установить до 14 двухпроцессорных серверов-модулей R-Style Marshall NP 241BL. Серверные модули R-Style Marshall NP 241BL — это независимые серверы, построенные на базе ... подробнее

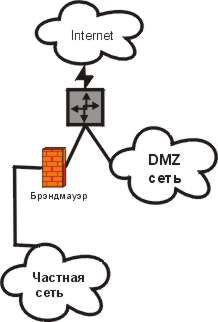

подготовка к созданию сети — пошаговая инструкция

2004/01‣sysadmin

Кому может быть интересна эта заметка? В первую очередь — сетевикам-новичкам, которые, возможно, уже чуть поднаторели в теории и практике «по мелочи» (работа помощником администратора, например), но еще ни разу не оставались один на один с проблемой самостоятельной установки сети. Поскольку «СР» редко попадает в руки новичков, «старшим товарищам» рекомендуется передать им эту небольшую шпаргалку, дабы не тратить свое драгоценное время на ... подробнее

низкоскоростные TCP- ориентированные DoS-атаки: землеройка против мышей и слонов

2004/01‣save ass…

Некоторые читатели сетуют, что в «Сетевых Решениях» стало много бизнеса и железа, и мало «высокой науки» и «высоколобого хакерства». Вот вам, пожалуйста — и то, и другое в одном флаконе :) вступление В этой статье рассматриваются низкоскоростные DoS-атаки, которые в отличие от высокоскоростных (т.е. обычного заваливания сервисов непомерным количеством запросов) хуже обнаруживаются роутерами и IDS. Путем моделирования и ... подробнее

альтернативный промышленный Ethernet-интерфейс IMAX

2004/01‣hardware

Глава корпорации Microsoft Билл Гейтс, выступая на конференции RSA Security, сообщил о том, что паролям в их нынешнем виде осталось существовать недолго из-за их недостаточной способности обеспечивать нужный уровень информационной безопасности. В данный момент RSA и Microsoft работают над технологией SecurID, ориентированной на ОС Windows и предназначенной для устранения уязвимостей, связанных с использованием ненадежных паролей. SecurID ... подробнее

сравнительный анализ трех разновидностей червей

2004/01‣save ass…

Сегодня использование злонамеренного кода типа вирусов, "червей" и "троянов" является одним из наиболее распространенных видов атак в Интернет. Все современные организации, использующие любые виды подключений к Интернет, должны быть готовы к отражению такого вида нападений. Но начнем мы, пожалуй, с определений. При общих условиях, злонамеренный код описывается как любая несанкционированная пользователем активность, а более конкретные и ... подробнее