Кто хозяин вашего счета? Анализ троянца ZeuS (Zbot)

Не раз я писал в своих аналитических материалах о новых технологиях, которые используются вирусописателями для новейших видов угроз. Хотя, на текущий момент эти технологии уже в порядке вещей, а некоторые из них уже успели умереть, так и не успев развиться до прогнозируемых вариантов использования. Причин этому огромное количество, однако сегодня речь пойдет не о них.

На самом деле, идея, которой когда-то придерживались черные хакеры, давно уже практически перестала существовать. Основная цель вирусописателей теперь – деньги, что неудивительно в наш век торгово-рыночных отношений. Всем хочется этих бумажек, да побольше.

Кстати, определение «бумажки» в отношении денежных средств уже не актуально, ибо электронные системы платежей развились до такой степени, что в наличности просто нет необходимости. Да и бытует мнение, в большинстве случаев небезосновательное, что надежнее деньги хранить именно в электронном виде (банки, системы платежей, интернет-кошельки и т.п.). В данной статье я хотел бы остановиться на уязвимости как раз таких способов хранения денег. Правда, в данном вопросе основной баг в большинстве своем находится не в банковских/платежных системах. Все как раз наоборот: основная опасность для своих же денег — ВЫ, а точнее — ВАШ компьютер. Странно, но факт…

На протяжении всего развития мира вредоносного программного обеспечения троянские программы занимали определенную нишу и держались в ней стабильно. Конечно, бывали и падения активности, и т.п. вещи, но троянцы всегда создавали проблемы, вне зависимости от процента своей распространенности. Именно это и отличает их от собратьев, которые то приходили, то уходили (чистые полиморфики) или же, нахлынув эпидемией, уходили в тень (сетевые черви).

Я бы хотел поговорить о троянце, который появился в 2007 году и практически сразу же приобрел конвейерный метод изготовления – Zbot, или ZeuS, как его назвал сам автор. С самого начала программа была рассчитана на продажу, именно поэтому был создан и генератор, позволяющий получить любую версию, которая необходима заказчику. Однако в середине 2007 года автор прекратил продажу своего детища. С чем это связано – вопрос, вполне возможно, что человек оказался не из жадных и, заработав себе на обеспеченную старость, ушел в тень.

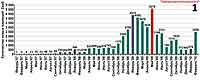

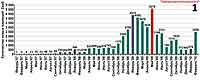

Однако генератор в итоге попал в руки хакеров, которые оказались не настолько миролюбивыми, и в 2008 году троян опять засветился на рынке вредоносного ПО (рис.1). К 2009 году число модификаций в месяц перевалило за 5000 – колоссально и очень плохо для пользователей. Естественно, те, кто продавал троянца, приложили максимум стараний, чтобы у антивирусных компаний возникли сложности с определением новых модификаций. Обычно это заключалось в шифровании по новым методам, зачастую созданным самими распространителями.

Однако генератор в итоге попал в руки хакеров, которые оказались не настолько миролюбивыми, и в 2008 году троян опять засветился на рынке вредоносного ПО (рис.1). К 2009 году число модификаций в месяц перевалило за 5000 – колоссально и очень плохо для пользователей. Естественно, те, кто продавал троянца, приложили максимум стараний, чтобы у антивирусных компаний возникли сложности с определением новых модификаций. Обычно это заключалось в шифровании по новым методам, зачастую созданным самими распространителями.

В итоге по сегодняшний день в базах антивирусов значатся более 40.000 модификаций Zbot’а.

Чем же угрожает троянец простым пользователям? Ответ прост – в основном сбор информации о финансовых транзакциях и зомбирование компьютеров- жертв. Начнем, пожалуй, с первого. Именно информация о финансовых транзакциях пользователей является наиболее ценной для злоумышленников.

ZeuS, находясь на зараженной машине, следит за действиями пользователей и проверяет места сохранения паролей – еще один камень в огород менеджеров паролей у браузеров. Но даже если вы будете держать все свои пароли в голове, все равно трой до них доберется. Дело в том, что он использует ряд интересных технологий, которые наделяют его не менее интересными возможностями. Предлагаю рассмотреть их поближе.

. Итак, вы, как правильный пользователь, не юзаете всякие тузлы для сохранения паролей, а все держите в голове. Это, безусловно, хорошо, но функции кейлоггера у ZeuS’а все равно позволят ему зафиксировать нажатия клавиш и получить необходимую информацию.

. А я буду пользоваться экранной клавиатурой – скажете вы, и опять попадете в лапы трояна. При нажатии левой клавиши мышки Zbot делает снимок участка вокруг курсора, и информация о логине/пароле все равно попадает в руки к злоумышленникам.

. Кроме того, трой имеет возможность обрабатывать код получаемой страницы раньше браузера, итог – форма для ввода pin’а банковской карты, форма, о наличии которой банк даже не подозревает. Упс, и информация снова у злоумышленника.

. Едем далее и получаем следующую пилюлю, которая разбивает в пух и прав надежность сертификатов. Ведь именно хранилища сертификатов и сканируются ZeuS, для того чтобы, опять же, передать информацию хозяину.

Ну как, впечатляет? Авторы хорошенько постарались, оттачивая функционал в течение периода развития зловреда. Вполне логичным будет вопрос «Неужели мы все умрем?», на что я отвечу – непременно, но вот как скоро – решат технологии. Наиболее простым и в то же время действенным способом защиты от подобных ситуаций является система привязки финансовых транзакций к номеру мобильного телефона. Оплатили счет, на телефон пришел пин-код, подтвердили — и тогда платеж зафиксировался. Весьма действенно, учитывая, что хлопот у злоумышленников резко прибавится, если вообще не исчезнет возможность пользоваться вашими денежными средствами.

Еще один вариант – usb-брелок, который выдается банком при заключении договора с клиентом. Кстати, этот вариант имел несколько неприятных инцидентов в прошлом, когда относительно слабые системы защиты данных на этих брелоках позволяли-таки злоумышленникам получить доступ к важной информации.

Еще один вариант – usb-брелок, который выдается банком при заключении договора с клиентом. Кстати, этот вариант имел несколько неприятных инцидентов в прошлом, когда относительно слабые системы защиты данных на этих брелоках позволяли-таки злоумышленникам получить доступ к важной информации.

Хотелось бы заострить ваше внимание на том, что даже если у злоумышленника и не получится получить данные финансового характера, он все равно сможет воспользоваться вашей машиной как узлом ботнета и, скажем, устроит ДОС за определенную сумму денег. Зомбированные ZeuS компьютеры и по сей день обитают в Интернете в огромных количествах.

Интересный случай произошел в начале 2009 года, когда около 100.000 компьютеров одновременно перестали работать. Все это случилось из-за того, что из командного центра ботнета ZeuS (а именно к нему и относились эти 100.000 машин) была отправлена команда на уничтожение операционной системы. Позже, после мониторинга хакерских форумов, стало ясно, что командный центр был взломан другим хакером и уничтожен такой командой.

Интересный случай произошел в начале 2009 года, когда около 100.000 компьютеров одновременно перестали работать. Все это случилось из-за того, что из командного центра ботнета ZeuS (а именно к нему и относились эти 100.000 машин) была отправлена команда на уничтожение операционной системы. Позже, после мониторинга хакерских форумов, стало ясно, что командный центр был взломан другим хакером и уничтожен такой командой.

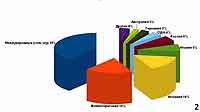

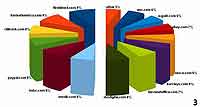

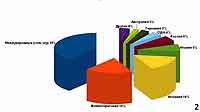

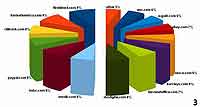

Рассказывая о методах ZeuS, я забыл внести некоторую ясность, которая заключается в том, что его способности «включаются» только тогда, когда пользователь посещает некоторые из сайтов (список корректируется в настройках трояна). Тем самым злоумышленники убирают весь мусор из присылаемой информации. Ниже приведены две диаграммы (рис.2 и 3), которые показывают «пристрастия» троя к доменным зонам и конкретным доменным именам.

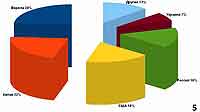

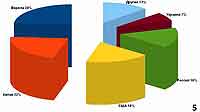

Что же касается «сетки» серверов сбора краденой информации и центров управления, то они показаны на рисунках 4 и 5. Обратите внимание, что в списке эпицентров находится и Украина.

Что же касается «сетки» серверов сбора краденой информации и центров управления, то они показаны на рисунках 4 и 5. Обратите внимание, что в списке эпицентров находится и Украина.

Что касается способов индивидуальной защиты, то тут нет каких-то сверхъестественных принципов. Все как всегда – не открывайте непонятные и незнакомые аттачменты, не нажимайте на всякие урлы из асей и емейлов (особенно популярны в последнее время http://vkrontakte.ru и т.п.). И отключите JS и ненужные плагины – это сильно повысит ваши шансы на «выживание», пускай и немного снизит функциональность.

Это все, что я хотел рассказать. Как видите, порой стоит не терять бдительность, даже если пик активности зловреда значительно снизился. Процент заражений все равно имеется, пускай и маленький, и в этот процент вы имеете шанс попасть.

Это все, что я хотел рассказать. Как видите, порой стоит не терять бдительность, даже если пик активности зловреда значительно снизился. Процент заражений все равно имеется, пускай и маленький, и в этот процент вы имеете шанс попасть.

P.S. В статье использован аналитический материал эксперта Лаборатории Каспесркого Дмитрия Тараканова.

Евгений Кучук SASecurity gr

На самом деле, идея, которой когда-то придерживались черные хакеры, давно уже практически перестала существовать. Основная цель вирусописателей теперь – деньги, что неудивительно в наш век торгово-рыночных отношений. Всем хочется этих бумажек, да побольше.

Кстати, определение «бумажки» в отношении денежных средств уже не актуально, ибо электронные системы платежей развились до такой степени, что в наличности просто нет необходимости. Да и бытует мнение, в большинстве случаев небезосновательное, что надежнее деньги хранить именно в электронном виде (банки, системы платежей, интернет-кошельки и т.п.). В данной статье я хотел бы остановиться на уязвимости как раз таких способов хранения денег. Правда, в данном вопросе основной баг в большинстве своем находится не в банковских/платежных системах. Все как раз наоборот: основная опасность для своих же денег — ВЫ, а точнее — ВАШ компьютер. Странно, но факт…

На протяжении всего развития мира вредоносного программного обеспечения троянские программы занимали определенную нишу и держались в ней стабильно. Конечно, бывали и падения активности, и т.п. вещи, но троянцы всегда создавали проблемы, вне зависимости от процента своей распространенности. Именно это и отличает их от собратьев, которые то приходили, то уходили (чистые полиморфики) или же, нахлынув эпидемией, уходили в тень (сетевые черви).

Я бы хотел поговорить о троянце, который появился в 2007 году и практически сразу же приобрел конвейерный метод изготовления – Zbot, или ZeuS, как его назвал сам автор. С самого начала программа была рассчитана на продажу, именно поэтому был создан и генератор, позволяющий получить любую версию, которая необходима заказчику. Однако в середине 2007 года автор прекратил продажу своего детища. С чем это связано – вопрос, вполне возможно, что человек оказался не из жадных и, заработав себе на обеспеченную старость, ушел в тень.

В итоге по сегодняшний день в базах антивирусов значатся более 40.000 модификаций Zbot’а.

Чем же угрожает троянец простым пользователям? Ответ прост – в основном сбор информации о финансовых транзакциях и зомбирование компьютеров- жертв. Начнем, пожалуй, с первого. Именно информация о финансовых транзакциях пользователей является наиболее ценной для злоумышленников.

ZeuS, находясь на зараженной машине, следит за действиями пользователей и проверяет места сохранения паролей – еще один камень в огород менеджеров паролей у браузеров. Но даже если вы будете держать все свои пароли в голове, все равно трой до них доберется. Дело в том, что он использует ряд интересных технологий, которые наделяют его не менее интересными возможностями. Предлагаю рассмотреть их поближе.

. Итак, вы, как правильный пользователь, не юзаете всякие тузлы для сохранения паролей, а все держите в голове. Это, безусловно, хорошо, но функции кейлоггера у ZeuS’а все равно позволят ему зафиксировать нажатия клавиш и получить необходимую информацию.

. А я буду пользоваться экранной клавиатурой – скажете вы, и опять попадете в лапы трояна. При нажатии левой клавиши мышки Zbot делает снимок участка вокруг курсора, и информация о логине/пароле все равно попадает в руки к злоумышленникам.

. Кроме того, трой имеет возможность обрабатывать код получаемой страницы раньше браузера, итог – форма для ввода pin’а банковской карты, форма, о наличии которой банк даже не подозревает. Упс, и информация снова у злоумышленника.

. Едем далее и получаем следующую пилюлю, которая разбивает в пух и прав надежность сертификатов. Ведь именно хранилища сертификатов и сканируются ZeuS, для того чтобы, опять же, передать информацию хозяину.

Ну как, впечатляет? Авторы хорошенько постарались, оттачивая функционал в течение периода развития зловреда. Вполне логичным будет вопрос «Неужели мы все умрем?», на что я отвечу – непременно, но вот как скоро – решат технологии. Наиболее простым и в то же время действенным способом защиты от подобных ситуаций является система привязки финансовых транзакций к номеру мобильного телефона. Оплатили счет, на телефон пришел пин-код, подтвердили — и тогда платеж зафиксировался. Весьма действенно, учитывая, что хлопот у злоумышленников резко прибавится, если вообще не исчезнет возможность пользоваться вашими денежными средствами.

Хотелось бы заострить ваше внимание на том, что даже если у злоумышленника и не получится получить данные финансового характера, он все равно сможет воспользоваться вашей машиной как узлом ботнета и, скажем, устроит ДОС за определенную сумму денег. Зомбированные ZeuS компьютеры и по сей день обитают в Интернете в огромных количествах.

Рассказывая о методах ZeuS, я забыл внести некоторую ясность, которая заключается в том, что его способности «включаются» только тогда, когда пользователь посещает некоторые из сайтов (список корректируется в настройках трояна). Тем самым злоумышленники убирают весь мусор из присылаемой информации. Ниже приведены две диаграммы (рис.2 и 3), которые показывают «пристрастия» троя к доменным зонам и конкретным доменным именам.

Что касается способов индивидуальной защиты, то тут нет каких-то сверхъестественных принципов. Все как всегда – не открывайте непонятные и незнакомые аттачменты, не нажимайте на всякие урлы из асей и емейлов (особенно популярны в последнее время http://vkrontakte.ru и т.п.). И отключите JS и ненужные плагины – это сильно повысит ваши шансы на «выживание», пускай и немного снизит функциональность.

P.S. В статье использован аналитический материал эксперта Лаборатории Каспесркого Дмитрия Тараканова.

Евгений Кучук SASecurity gr

Компьютерная газета. Статья была опубликована в номере 19 за 2010 год в рубрике безопасность