Статьи по теме безопасность

Самые серьезные компьютерные сбои

2013/10‣безопасность

Человеку свойственно ошибаться, но для нечеловеческих ляпов нужен компьютер. Пол Эрлих Компьютерные информационные системы и программное обеспечение с каждым днем все активнее входят в нашу жизнь, распространяются все шире и затрагивают практически любые аспекты жизни общества. Сегодня любое производство, транспорт, энергетику, сферу развлечений и даже домашний быт невозможно представить без компьютеров и программ. Даже включая стиральную ... подробнее

Защитим свой планшет

2013/07‣безопасность

Планшетные ПК стали неотъемлемой частью нашей жизни. Они позволяют постоянно оставаться на связи с родными и близкими и предоставляют множество возможностей для развлечений в мобильном режиме. Однако, как и при использовании других цифровых устройств с выходом в Интернет, не следует забывать о вопросах безопасности и защиты персональных данных. Как и другие мобильные устройства, планшетные ПК подвергаются риску кражи персональных данных. ... подробнее

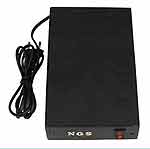

Защита оборудования

2013/06‣безопасность

Учитывая то, что современные рабочие места полностью зависят от электричества, нельзя пренебрегать специальными системами защиты, которые должны обеспечивать бесперебойную его поставку. Речь, конечно, идёт о системах бесперебойного питания, рассчитанных в полном соответствии с той мощностью, которая может потребоваться для нормального функционирования офиса. Такой подход гарантирует полную сохранность информации, которая в конкретный момент ... подробнее

Как защититься от компьютерных вирусов – толковые рекомендации специалистов

2013/06‣безопасность

Разработчики windows прилагают все усилия, чтобы создать как можно более защищенный от вирусов продукт, и у них это получается. Однако тех мер безопасности, которые используются в операционной системе, недостаточно, и для того чтобы как можно больше снизить вероятность заражения ПК вредоносными программами необходимо придерживаться некоторых несложных советов: Одна из главных рекомендаций – «заручиться поддержкой» специализированного ... подробнее

Взлом против судебного иска: США–Китай

2013/04‣безопасность

Калифорнийская софтверная компания, которая подала в суд на правительство Китая за пиратство и несанкционированное использование своего программного продукта для фильтрации содержимого веб-страниц, стала мишенью хакеров Китайской Народной Республики на целых три года, в течение которых проходило судебное разбирательство. Компания Solid Oak Software, офис которой находится в знаменитом городке Санта-Барбара, подала гражданский иск против Китая ... подробнее

Top 10 мошеннических схем - 2012

2013/03‣безопасность

Ресурс Ask.com помогает пользователям не только находить нужную информацию в сети Интернет, он известен и как активный борец с компьютерной безграмотностью, и как всемирная виртуальная справочная служба. Этот сервис очень любит, когда ему задают вопросы, и видит свое основное предназначение в поиске ответов на них, причем не боится даже сложных и каверзных, а за информацией обращается к самым известным и уважаемым энциклопедиям. Помимо ... подробнее

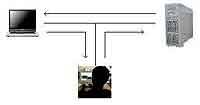

Гаджеты, которые подглядывают за нами

2012/44‣безопасность

Наши электронные помощники наблюдают за нами. Наблюдают не только в переносном, но и в прямом смысле. По две камеры в смартфоне (основная и для видеосвязи), в планшете, обязательная камера в ноутбуке, веб-камера десктопа, камера «умного» телевизора… И все они смотрят на своих хозяев. Смотрят – а в наш век широкополосных безлимитов передать увиденное можно без особого труда куда угодно. Да, согласен, это попахивает паранойей. Точнее, попахивало ... подробнее

Касперский: 15 лет на страже безопасного Интернета

2012/27‣безопасность

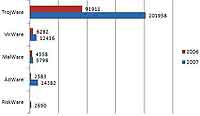

«Лаборатория Касперского» была основана 26 июня 1997 года небольшой группой единомышленников во главе с Евгением Касперским. Компания, состоящая тогда всего из 20 человек, спустя 15 лет стала одним из мировых лидеров в области разработки программных решений для защиты от интернет-угроз и крупнейшей частной компанией на международном рынке информационной безопасности. Более 2400 «лаборантов» работают почти в 200 странах, чтобы обеспечить ... подробнее

Яркая история Lulz Security

2012/13‣безопасность

Мы уже писали о целой спецоперации, которую недавно провели полицейские и спецслужбы разных стран мира против хакерской группировки Anonymous. Неясно, насколько удалось нанести ущерб этим киберповстанцам, но очевидно: за последние пару лет Anonymous стали постоянными героями выпусков мировых новостей. Однако в мире существуют и другие – не менее яркие – группы хакеров. Одна из них, очень громко заявившая о себе в 2011 году, называлась Lulz ... подробнее

2011: крупнейшие утечки данных

2012/06‣безопасность

Когда речь заходит о краже, воображение рисует нам картинки, связанные с физическим перемещением определенных материальных ценностей - произведений искусства, ювелирных украшений или денежной наличности — от их владельца к другому, бесспорно, не очень положительному лицу. Кража информации или утечка данных в классическом, консервативном варианте ассоциируется с образом шпиона, занятого копированием каких-то бумаг, на которых мы можем различить ... подробнее

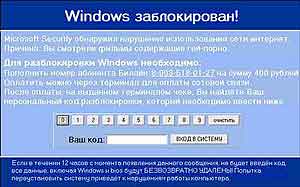

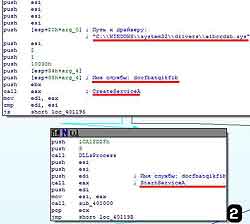

Как бороться с блокировщиками-вымогателями

2012/03‣безопасность

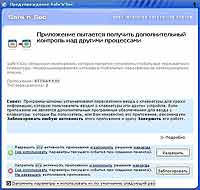

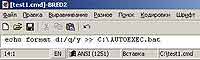

В минувшем году одной из самых существенных проблем для интернет-пользователей стало заражение их компьютеров разнообразными вариациями популярного вируса Trojan.Winlock. От своих «коллег» этот вредонос отличается не молчаливым вредительством или построением очередного ботнета, а банальным и неприкрытым вымогательством. Причем незамысловатая тактика действий блокировщика ставит в тупик даже достаточно продвинутых пользователей. Несчастье ... подробнее

Самые дорогие компьютерные сбои 2011 года

2012/02‣безопасность

Детские шалости порой оборачиваются для нас дополнительными хлопотами, переживаниями или нервным стрессом, но зачастую заканчиваются все-таки приятными воспоминаниями. Когда шалит сердце или прочие внутренние органы, наши ощущения скорее болезненны, чем приятны. Шалости и сбои техники, особенно компьютерной, практически всегда имеют прямую связь с финансовыми затратами. Белый и пушистый Кролик под номером 2011 отметился значительными цифрами ... подробнее

Киберугрозы: прогноз на 2012-й

2012/02‣безопасность

Не нужно быть особо одаренным пророком, чтобы предсказать, что наступивший год будет очень тяжелым в плане информационных угроз. Тут простая закономерность: начиная с 2000 года каждый последующий год характеризовался все большей активностью киберзлоумышленников. И сейчас посленовогоднее затишье, я уверен, скоро закончится. Что же нам ждать в 2012 году в сфере информационной безопасности? Прогнозы участников рынка В наступившем году от ... подробнее

Россия – родина пингвинов

2012/02‣безопасность

27 декабря Минкомсвязи России утвердило прототип национальной программной платформы (НПП) – операционной системы, которой суждено заменить Windows на компьютерах в правительственных организациях и учреждениях образования России. Акт приемки прототипа национальной программной платформы подписал замминистра связи и массовых коммуникаций РФ Илья Массух. Интересный момент: вместо одного эталонного дистрибутива НПП разработчик прототипа – ... подробнее

Интернет-итоги года по-белорусски

2011/48‣безопасность

15 декабря в Национальном пресс-центре состоялось подведение интернет-итогов года в Беларуси. Среди экспертов, предлагающих свое виденье этих самых итогов, присутствовали Олег Слепченко, старший оперуполномоченный Управления «К», представители ОАЦ и системного интегратора НПТ, Дмитрий Ледяев из компании «ВирусБлокАда», коллеги-журналисты Николай Шетько и Вадим Станкевич. Говоря о мероприятиях такого рода, мне хотелось бы действительно ощущать ... подробнее

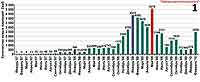

Касперский подвел итоги года, а другие сделали прогнозы

2011/48‣безопасность

«Лаборатория Касперского» подвела предварительные итоги вирусной активности за 2011 год. Также она обнародовала свой киберпрогноз на следующий год. По данным экспертов лаборатории, в нынешнем году угрозы информбезопасности росли не только количественно, но и качественно. Причем киберзлоумышленники одинаково активно атаковали как частных пользователей, так и представителей корпоративного сектора. Причем именно с корпоративным сектором ... подробнее

Может ли хакер сжечь ваш лазерный принтер?

2011/48‣безопасность

Новости Эта заметка впервые появилась в разделе новостей CNBC, затем очень быстро была подхвачена Scientific American и Yahoo!, ретранслирована многими другими авторитетными средствами массовой информации, в течение суток разошлась по всему миру. В статье содержалось предположение, что бреши в системе безопасности лазерных принтеров Hewlett-Packard позволяют хакерам удаленно провоцировать их перегрев и, возможно, даже возгорание. ... подробнее

Android в опасности

2011/47‣безопасность

Высокая популярность устройств под управлением ОС Android на рынке мобильных гаджетов сделала их весьма привлекательной и доступной мишенью для преступников и хакеров. Оказалось, что операционная система, на которой работает более половины из 60 миллионов смартфонов, проданных по всему миру только в третьем квартале 2011 года, является менее безопасной, чем все ее конкуренты. Доклад компании Juniper Networks "Вредоносные Мобильные Угрозы" ... подробнее

«Социальные боты»: недооцененная угроза

2011/44‣безопасность

Про эту напасть пока немногие слышали, но, к сожалению, уже многие с нею сталкивались – даже не подозревая об этом. Речь идет о так называемых «социальных ботах» – программах, специально созданных для имитации поведения людей в социальных сетях. Их задачи могут быть различными, но чаще всего они используются интернет-маркетологами и киберпреступниками (что, в принципе, одно и то же). Группа специалистов из канадского Университета Британской ... подробнее

ADinf32: ревизор по вызову

2011/40‣безопасность

Среди многообразия производителей стандартных антивирусов и пользователей этих антивирусов бытует мнение, что панацеи, то есть универсального лекарства для всех случаев, не существует. Это мнение уже стало в своем роде бородатым стереотипом, передаваемым из одного поколения пользователей в другое. Кроме стандартных подходов по детектированию вирусов антивирусами, по заранее известной им маске вируса (сигнатуре), о которых и идет обычно речь в ... подробнее

Крупнейшие случаи утечки данных 2010 года

2011/39‣безопасность

Все самые значительные случаи утечки данных и кражи компьютерной информации в прошлом году происходили с использованием хорошо известных, можно сказать, "классических" дыр и уязвимостей в системах безопасности. Навряд ли найдется такая компания или организация, которая захочет занять лидирующие позиции в этом рейтинге, наоборот, многие потратили значительные суммы, чтобы избежать такой славы. И тем не менее, продолжают появляться сообщения о ... подробнее

Информбезопасность: в ожидании чего-то важного

2011/37‣безопасность

Надо признать, что нынешний сентябрь с точки зрения информационной безопасности прошел достаточно спокойно. Конечно, разнообразных инцидентов хватало, но по-настоящему крупных, значимых, событий не произошло. Судя по всему, и киберзлоумышленники, и специалисты по информационной безопасности готовятся к концу года, к традиционному зимнему всплеску активности IT-криминала. За кем следит Microsoft? Корпорацию Microsoft обвиняют в слежке за ... подробнее

Летучий охотник за компьютерами

2011/36‣безопасность

Ученые проявляют особую изобретательность при выборе имен для своих творений. Никто не удивится, узнав, что новый суперкомпьютер получил название HAL 9000, WOPR или Proteus IV. Но команда из Технологического института Стивенса (Stevens Institute of Technology) нарушила традиции, дав своему новому детищу, летучему охотнику за открытыми Wi-Fi сетями, имя SkyNET - такое буквосочетание уже давно и активно используется. Игрушечный вертолет Parrot ... подробнее

Информбезопасность: время необычных решений

2011/36‣безопасность

На минувшей неделе произошло знаковое событие: впервые в берлинский парламент попала Пиратская партия, сформированная пять лет назад. По итогам региональных выборов «пираты» набрали примерно 9% голосов избирателей. Теперь активисты партии планируют реализовать программу по реформированию законодательства, касающегося различных аспектов IТ. Руководство партии называет свою организацию движением нового информационного общества. «Пираты» требуют ... подробнее

Информбезопасность: киберпреступность со знаком качества

2011/35‣безопасность

Компания Cisco опубликовала свой очередной отчет по вопросам информационной безопасности. Отчет составлен по результатам глобального исследования, проведенного подразделением Cisco Security Intelligence Operations (SIO) в 50 странах. Главная тенденция, которая подробно описана в новом отчете, состоит в том, что киберпреступники заинтересовались вопросами качества, перейдя от массовой рассылки спама к целенаправленным атакам, способным принести ... подробнее

Информбезопасность: хакерское лето переходит… во что?

2011/32‣безопасность

Нынешний год, а в особенности подходящее к концу лето, наверняка останется в памяти как период необычайно высокой хакерской активности. Одна только хакерская группа Anonymous чего стоит, а уж сколько последователей у них появилось в Сети!... Но вот что любопытно. Где-то год-полтора назад специалисты по информбезопасности сошлись во мнении: «классических», «идейных» хакеров больше нет. Дескать, близкие к анархистам интернет- хулиганы конца 90-х ... подробнее

Информационная безопасность: социальные сети как охотничьи угодья

2011/31‣безопасность

«Лаборатория Касперского» опубликовала интересные данные, не вошедшие в последний отчет. Именно они могут стать хорошим введением в сегодняшний обзор по информационной безопасности. 55,3% компьютеров в России подвергаются кибератакам. При этом в «Лаборатории Касперского» отмечают, что большинство инцидентов можно разделить на пять наиболее распространенных видов. Из них самый главный – мошенническое ПО. Оно атакует пользователей чаще всего. ... подробнее

Угрозы июня: версии двух гигантов

2011/30‣безопасность

На минувшей неделе антивирусные компании «Лаборатория Касперского» и ESET практически одновременно опубликовали свои отчеты по информационной безопасности за июнь нынешнего года. Мы решили воспользоваться этим и сравнить взгляды двух гигантов антивирусного рынка на сложившуюся в мире ситуацию с вредоносным ПО. Версия «Лаборатории Касперского» Первый месяц лета прошел относительно спокойно: никаких значимых инцидентов не произошло. В ... подробнее

Информбезопасность: «троянское» лето

2011/30‣безопасность

Видимо, пора собирать коллекцию. Коллекцию «коммерческих» троянов, то есть вредоносных программ, главная задача которых – не навредить пользователю, а использовать ресурсы его компьютера для зарабатывания злоумышленниками денег. При этом создатели троянов порой проявляют такую изобретательность, что любой маркетолог обзавидуется. Россия и США согласуют действия по инфобезу США планируют начать регулярный обмен информацией по компьютерной ... подробнее

Информбезопасность: утечки всего, что только можно

2011/29‣безопасность

Еще совсем недавно специалисты по информбезопасности буквально стонали от вала хакерских атак. Но совершенно неожиданно «ветер переменился», и теперь наибольшее число сообщений об инцидентах связано с утечками данных. Интересно, что еще нас ждет в августе? А ведь еще только середина года… Facebook не уберег приватное видео В социальной сети Facebook целую неделю была открыта уязвимость, которая позволяла пользователям свободно просматривать ... подробнее

Информбезопасность: год Anonymous

2011/28‣безопасность

Думается, в скором будущем специалисты по инфобезу назовут 2011 год – «Годом Anonymous». Потому что изрядная доля сообщений из сферы информационной безопасности так или иначе связана с деятельностью этой хакерской группы. Судите сами: теперь группа Anonymous решила создать новую социальную сеть под названием AnonPlus. На это хакеров вдохновило их изгнание из социальной сети Google Plus. Компания Google закрыла хакерам Anonymous доступ к ... подробнее

Информбезопасность: от спама к персональным атакам

2011/26‣безопасность

Компания Cisco сообщила, что в последнее время киберпреступники отказываются от традиционных методов массовой рассылки спама, переходя к персонализированным атакам, главной целью которых является кража интеллектуальной собственности. Ежегодно такие нападения, нацеленные на конкретную группу пользователей и даже на отдельного пользователя, наносят ущерб в $1,29 млрд. Отчет Cisco по вопросам информационной безопасности составлен по результатам ... подробнее

Информбезопасность: прыжки в ширину

2011/25‣безопасность

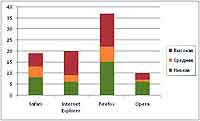

Первый месяц нынешнего лета отметился необычайной активностью хакерских группировок на фоне неких стратегических приготовлений разных стран мира. Похоже, пока правительства разных стран готовятся к грядущим кибервойнам, киберзлоумышленники все больше чувствуют свою безнаказанность. Как говорится, «Когда орел ловит мух, крысы выползают из нор». Тенденции: мобильные ОС оказались безопаснее Компания Symantec поставила Android и iOS выше по ... подробнее

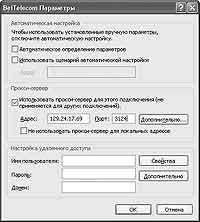

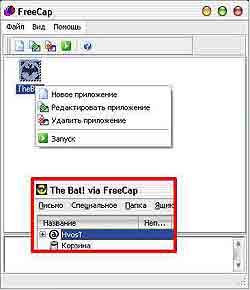

Как бесплатно и анонимно обойти интернет-цензуру

2011/24‣безопасность

Нередко пользователи сети наталкиваются на сайты, доступ к которым затруднён или вовсе закрыт из соображений «неугодности» власти. Это могут быть площадки, где можно скачать провокационный софт бесплатно , сайты оппозиционно настроенных политических сил, «острые на язычок» независимые электронные издания и даже социальные сети. Чтобы обойти навязанную интернет-цензуру вовсе не нужно быть семи пядей во лбу. Одним из действенных способов ... подробнее

Информбезопасность: прогулки по лезвию бритвы

2011/24‣безопасность

Чем больше специалистов по информационной безопасности уходит в летние отпуска, тем наглее становятся хакеры. Атаки на сайты ЦРУ и британских спецслужб, на сервисы практически всех платежных систем и онлайновых игровых сервисов, на крупнейшие банки. Плюс массовое воровство персональных данных, включая финансовую информацию. Словом, давно столько проблем не обрушивалось одновременно как на частных интернет-пользователей, так и на корпорации и ... подробнее

Информбезопасность: страхи нынешнего лета

2011/23‣безопасность

Начало нынешнего лета принесло затишье во многие отрасли IT-индустрии. Но только не в отрасль информационной безопасности. Хакерская активность не снижается, как не снижают свою активность и правоохранительные органы. Вечное противостояние продолжается, не обращая внимания на сезон отпусков. Хакерские атаки: новое Хакерская группировка Lulz Security заявила о взломе внутренней сети Сената США. Сообщение об этом появилось 13 июня на сайте ... подробнее

Информбезопасность: между персональным и корпоративным

2011/16‣безопасность

По мнению экспертов антивирусной компании Eset, нынешней весной самой опасной из угроз информбезопасности была кража персональных данных и учетных записей. Однако, по мнению наблюдателей, по-настоящему серьезные хакеры сейчас «перегруппировывают силы». И во второй половине года стоит ожидать новой волны кибератак на корпоративные сети, а также на промышленные объекты (последние раньше не пользовались особым вниманием киберзлоумышленников). Вот ... подробнее

Информбезопасность: в Сети и вне ее

2011/15‣безопасность

Вечером 11 апреля окружающий мир в понимании многих белорусов резко перестал быть безопасным. Но это был теракт в «реальном мире». Преступления в киберпространстве обычно не сопровождаются кровью и трупами, но для общества, для экономики они ничуть не менее опасны. Но главное – и безопасность в метро, и безопасность в Сети – это все грани одной проблемы. Проблемы безопасности современного технократического общества. Чем заражены пиратские ... подробнее

Безопасность и будущее. Чего нам ожидать?

2011/14‣безопасность

Чего нам ждать в будущем – вопрос интересный, однако на него невозможно ответить, мы можем лишь предполагать. Что же касается безопасности в сфере высоких технологий, то тут ситуация, с одной стороны, очевидна, так как проблемы защиты данных никуда не денутся, а будут только нарастать; с другой стороны, непонятна – в каких нишах и с какой скоростью нам ждать появления новых угроз. Я предлагаю сегодня проанализировать текущее состояние мира ИТ и ... подробнее

Информбезопасность: страх потерять все

2011/14‣безопасность

X-Force, специализированное подразделение корпорации IBM, опубликовало свой ежегодный итоговый отчет о тенденциях и рисках информационной безопасности – он посвящен итогам 2010 года. Отчет X-Force сформирован на основании данных, полученных в ходе исследования, а также мониторинга более 150.000 событий безопасности в секунду в течение каждого дня 2010 года. Главный вывод специалистов X-Force: все больше государственных и частных организаций по ... подробнее

Информационная безопасность: ощущение беззащитности

2011/13‣безопасность

Чем дальше в лес – тем, как известно, толще партизаны. Оказывается, те два десятилетия, которые человечество близко знакомо с киберпреступностью, ничему это человечество не научили. И получив в свои руки новый класс устройств, люди добросовестно повторяют все свои прежние ошибки. Подавляющее большинство владельцев смартфонов практически ничего не знает об основах безопасности. Согласно исследованию разработчика антивирусных решений AVG и ... подробнее

Информбезопасность: под ударом – промышленные системы

2011/12‣безопасность

Безопасность ПО, используемого для контроля аппаратуры на ядерных станциях, газоочистительных заводах и других промышленных предприятиях, находится под угрозой. В разных странах сейчас идут тщательные проверки, поскольку исследователи выявили атакующий код, эксплуатирующий десятки серьезных уязвимостей в широко распространенных программах. И не просто выявили, а опубликовали его, сделав доступным как для коллег, так и для киберпреступников. ... подробнее

Информбезопасность: соперничество технологий и гаджетов

2011/11‣безопасность

Планшеты гораздо чаще используются для передачи конфиденциальных данных, чем смартфоны. Такие выводы были сделаны исследователями из компании Harris Interactive. Опрос был проведен среди более чем 2,3 тыс. респондентов средней возрастной категории. Выяснилось, что для передачи конфиденциальных данных смартфоны используют 30%, а планшеты – 48% их владельцев. При этом 20% конфиденциальных данных, передаваемых с помощью планшетов, носят деловой ... подробнее

Компьютер и (не)здоровье

2011/11‣безопасность

Современные компьютеры намного совершеннее и безопаснее тех, с которыми мы имели дело в начале 90-х. Видимо, в этом причина того, что мы за последнее десятилетие стали намного меньше внимания уделять «компьютерному» здоровью – или, иначе говоря, профилактике заболеваний, связанных с работой за ПК. Дескать, раз компьютер совершенен и безопасен, то и беспокоиться нечего. Однако бОльшая безопасность современных ПК с лихвой компенсируется тем, что ... подробнее

Информационная безопасность: хождение по граблям

2011/10‣безопасность

Свой новый рабочий год компьютерные злоумышленники начали весьма активно – после относительного январского праздничного затишья февраль оказался весьма богатым на новые зловредные программы. При этом разработчики антивирусов дружно отметили интерес вирусописателей к мобильным устройствам, работающим под управлением ОС Android. По сообщению компании «Доктор Веб», в феврале было обнаружено сразу шесть новых троянских программ для платформы ... подробнее

Информбезопасность: проблема – безразличие пользователей

2011/09‣безопасность

В конце прошлого года компанией Fellowes было проведено исследование по активности использования российскими предприятиями шредеров. Оказалось, что 62% российских организаций не устанавливают в своих офисах уничтожители бумаги, а 53% не видят в утечке информации никакой опасности. «Я считаю шредер обязательным элементом офисного интерьера, – говорит Алексей Чуйкин, председатель совета директоров Plastic Media. – Но меня нисколько не поражает ... подробнее

Информбезопасность: глобальный фактор

2011/07‣безопасность

Интернет уже стал ключевым фактором развития человечества – в этом мало кто сомневается. Но, как результат, и киберпреступность стала глобальным фактором. Сегодня вирусы атакуют ядерные производства (Stuxnet) и финансовую инфраструктуру (Zeus), а утечки данных сотрясают международные отношения (WikiLeaks). Так получилось, что нынешний обзор событий в сфере информационной безопасности по большей части посвящен проблемам мирового масштаба. ... подробнее

Информбезопасность: как защитить индустрию?

2011/06‣безопасность

Чтобы оставаться конкурентоспособными, компаниям приходится тратить огромные суммы на информационную безопасность. В противном случае деньги они все равно потеряют – вместе с секретами. Вот весьма показательный пример. Четыре года назад китаянка Ханцзюань Цзин собиралась сесть на самолет, летящий в Пекин, когда ее остановили для выборочной проверки. Когда таможенники в аэропорту имени О'Хары в Чикаго проверили багаж 40-летней программистки, ... подробнее

Политический вирус Stuxnet

2011/04‣безопасность

Ведущие мировые СМИ неожиданно, словно сговорившись, разразились целой серией статей на тему компьютерного вируса Stuxnet, который в прошлом году поразил ядерные объекты Ирана. Теперь, правда, больше говорят не о компьютерно-технологической, а о политической стороне проблемы Stuxnet. Ведь, судя по всему, этот вирус с самого начала разрабатывался как кибероружие весьма направленного действия. Американское издание The New York Times со ссылкой ... подробнее

Искусственный интеллект: люди и боты

2011/04‣безопасность

В 1950 году Алан Тьюринг предложил свой оригинальный тест как способ определить, может ли компьютерная программа думать как человек. В ходе испытания несколько судей должны общаться одновременно с компьютером и человеком, и по результатам общения определить, кто из собеседников робот, а кто - человек. Если судьи поверят компьютерной программе, значит, она действительно обладает искусственным интеллектом. Первый тест Тьюринга был проведен 8 ... подробнее

Информбезопасность: силы потусторонние и не очень

2011/03‣безопасность

Организация экономического сотрудничества и развития (ОЭСР) предупредила, что пандемии и финансовые потрясения могут создать человечеству больше неприятностей, чем нарушение деятельности компьютерных сетей. По мнению этой международной организации, электронные нападения хакеров или даже целых государств не заслуживают угрожающего названия «кибервойна» и могут быть, скорее всего, лишь локальными и непродолжительными. «Не следует преувеличивать ... подробнее

Информбезопасность: бояться надо заранее

2011/02‣безопасность

Вполне логично, что в начале года и эксперты, и пользователи рассуждают о том, что этот самый год всем нам принесет. Впрочем, в секторе информбезопасности гадать на кофейной гуще и отраслевых рейтингах не нужно. Уже сейчас очевидно, что в области обеспечения безопасности и хранения данных в 2011 году будут превалировать несколько тем – «облака», виртуализация, защищенность мобильных устройств и социальных сетей. По прогнозам компании Symantec, ... подробнее

Информбезопасность: на стыке десятилетий

2011/01‣безопасность

Начался новый год, а заодно и десятилетие. Год, в который наверняка появится легион новых угроз информационной безопасности. И прошлый год будет выглядеть уже совсем не таким страшным, каким он нам казался еще недавно. Но чего нам ждать от 2011-го? Главное, нас ожидает бум угроз мобильным устройствам. Точнее, хранящейся на них информации. А ее там будет все больше и больше – ведь уже сегодня мобильные устройства используются и для бизнеса, и ... подробнее

Информбезопасность: беспокойство в канун Рождества

2010/48‣безопасность

Статистика свидетельствует: 34% когда-либо созданных угроз появилось за последние десять месяцев. С января по ноябрь нынешнего года хакерами было создано 20 миллионов новых образцов вредоносного кода. По данным лаборатории PandaLabs, за первые десять месяцев 2010 года число созданных и распространенных угроз составило одну треть от всех уже существующих. Автоматическая база данных «Коллективного разума» на данный момент содержит 134 млн ... подробнее

Виртуальная информационная комната VS традиционная комната данных

2010/47‣безопасность

Основным конкурентом виртуальной комнаты является традиционный вариант – т.е. обычное помещение (или несколько), в котором находятся папки с документацией предприятия. Сразу бросается в глаза первый минус традиционной комнаты – ее размеры. Часто документация предприятия очень объемна, и для того, чтобы разместить ее, потребуется занять не одно помещение. Вам придется контролировать всех тех, кто имеет доступ к документам, составлять четкие ... подробнее

Информбезопасность: всего, и помногу

2010/47‣безопасность

Как показала статистика, собранная с помощью облачного сервиса Kaspersky Security Network (KSN), в III квартале этого года было блокировано более полумиллиарда попыток заражения ПК вредоносными программами. Наиболее опасной для пользователей страной в отчете названа Россия. В III квартале атакам вредоносов подверглось 52,8% компьютеров российского сегмента KSN. На втором месте рейтинга оказалась Беларусь (44,2%), тройку замкнул Китай (41,3%). ... подробнее

Информбезопасность: атака на государство

2010/46‣безопасность

Как показывает поток сообщений на тему информационной безопасности, жертвами киберпреступников все чаще становятся госструктуры различных стран мира. И в этом есть свой резон. «Государственные» пользователи в целом более безалаберно относятся к мерам безопасности, чем «коммерческие»; между тем, именно в госорганизациях в больших количествах хранится самый ценный товар на черном рынке информации – приватные данные пользователей. Впрочем, у этой ... подробнее

Информбезопасность: опасный канун Рождества

2010/45‣безопасность

Ну, здравствуй, последний месяц года. Для специалистов по информбезопасности наступило самое горячее время. Ведь в предрождественском и предновогоднем хаосе, в образовавшейся «мутной воде» Интернета, поймать свою «рыбку» стараются киберзлоумышленники всех мастей. И многим это, надо сказать, удается – для них это по-настоящему золотое время. Ну а мы, наблюдая за происходящим, можем сделать выводы о том, какие киберугрозы будут для нас наиболее ... подробнее

Информбезопасность: угрозы конца года

2010/44‣безопасность

Близится конец года. Конечно, итоги подводить еще рано, но кое-какие наблюдения сделать уже стоит. Например, что нынешний год стал явно переломным в плане информбезопасности мобильных устройств. Ее, этой безопасности, фактически уже нет, и дальше ситуация будет становиться только хуже. Другая тенденция – появление хакерских инструментов, совмещающих два подхода – программные инструменты и приемы социальной инженерии. Ну и, наконец, проблема ... подробнее

Киберпреступность и актуальные вопросы антивирусной защиты: ситуация, тенденции, требования

2010/44‣безопасность

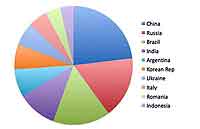

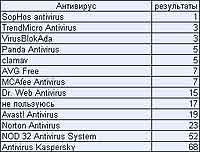

11 ноября в Минске прошел семинар, посвященный вопросам информационной безопасности, организованный ОДО «ЮКОЛА-ИНФО» совместно с Лабораторией Касперского. Много слов было сказано по поводу современных киберугроз и средств защиты от них, качественного и количественного роста киберпреступности и даже о финансовом благополучии ее (киберпреступности) адептов. Прозорливый читатель уже догадался, что обсуждаемые на семинаре средства защиты от ... подробнее

Информбезопасность: губительная общительность

2010/41‣безопасность

Я уже не раз писал о том, что хакеры в своей «работе» чаще стараются использовать приемы социальной инженерии, чем чисто технологические приемы. А еще лучше – комбинировать одно с другим. Судя по всему, в основе этого – непреодолимая тяга людей (т.е. пользователей) к общению. И как ни отключают сисадмины на рабочих местах социальные сети, как ни совершенствуются фаерволы, но пользовательское легкомыслие, помноженное на тягу к общению, еще ... подробнее

Информбезопасность: цена вопроса растет

2010/40‣безопасность

Кражи информации и цифровых данных за последний год участились на 50%, а соответствующие убытки бизнеса впервые превысили убытки от физических потерь, выяснила компания Kroll. Исследователи из Kroll опросили представителей 801 компании, и более 27% респондентов сообщили, что пострадали от потери данных (годом ранее аналогичный показатель составлял 18%). При этом если в прошлом году на физические потери пожаловалось 28%, то в этом году доля ... подробнее

Немножко прикладной финансовой ботаники

2010/40‣безопасность

Человеку свойственно верить. Не говоря уже о такой фундаментальной вере, как религиозная, люди готовы верить в летающие тарелки, деда Мороза, финансовый кризис... Человек не просто готов верить, создается впечатление, что он испытывает некую естественную потребность в вере. К сожалению, эту достаточно позитивную человеческую слабость активно используют мошенники. Они разрабатывают все новые и новые схемы для выкачивания денежных знаков из ... подробнее

Самые знаменитые хакеры

2010/39‣безопасность

Они сеют хаос в Сети, но они же служат и своеобразным двигателем прогресса. Проверяя компьютеры на прочность и уязвимость, они способствуют развитию сетевых и компьютерных технологий. Их называют хакерами, и несмотря на то, что их деятельность происходит в основном на невидимом фронте и порой заканчивается лишением свободы, некоторые из них становятся знаменитостями. Портрет хакера, который нам рисуют средства массовой информации, ... подробнее

Чертова дюжина чертей - самые разрушительные вирусы

2010/38‣безопасность

С того самого дня, как был изобретен компьютер, определенные умы были заняты созданием программ, предназначенных не для облегчения вычислений или ускорения работы вычислительных машин, но для создания хаоса. Вредоносные программы, написанные ими за все эти годы, успели нанести значительный ущерб компьютерам по всему миру, нам они известны как компьютерные вирусы. В первые дни, на заре компьютерной эры, действие этих программ было направлено на ... подробнее

Три ветерана - самые известные вирусы эпохи неоИТа

2010/38‣безопасность

Двадцатый век познакомил нас с компьютерами, и мы решили, что это хорошо. Также двадцатый век познакомил нас с компьютерными вирусами, и мы увидели, как это плохо для компьютеров. С одной стороны, вредоносные программы ничего, кроме вреда, компьютерам и их владельцам не приносят, но с другой - способствуют совершенствованию компьютерных систем, самим своим существованием стимулируя постоянное развитие и разработку более надежного и защищенного ... подробнее

Информбезопасность. Октябрь. Плохие новости

2010/38‣безопасность

Главная плохая новость нынешнего месяца: на совершенно новый уровень выходят мобильные угрозы. Хакерами уже скомпрометированы Symbian и BlackBerryOS, а вот Android просто «слишком много позволяет» своим приложениям. Другая опасность – скорее социального плана. Правообладатели в последнее время прилагают максимум усилий, чтобы обычная публика воспринимала в качестве самых страшных компьютерных злоумышленников вовсе не хакеров, спамеров или ... подробнее

Безопасность – проблема в Беларуси. Пресс-конференция компании SearchInform

2010/37‣безопасность

21 сентября в Минске в гостинице CrownPlaza прошла пресс-конференция, посвященная старту очередного ежегодного роуд-шоу по информационной безопасности. В ходе роуд-шоу в 12 городах Беларуси, России и Украины будут проведены бесплатные семинары по информационной безопасности организаций. Как отметил Сергей Ожегов, коммерческий директор компании SearchInform, роуд-шоу стартует с Беларуси неслучайно. По сравнению с Россией и Украиной проблема ... подробнее

Информбезопасность: ничего личного, только бизнес

2010/36‣безопасность

Объем рынка компьютерных преступлений в России достигает $1 млрд в год, при этом он находится в стадии интенсивного роста. Такую оценку представил президент Leta Group Александр Чачава. По его словам, основной оборот рынка киберпреступлений приходится на бот-сети (спам, кража конфиденциальной информации – 40%), и DDos-атаки на интернет-ресурсы (20%). «Оборот рынка киберпреступлений в России соизмерим с рынком информационной безопасности или уже ... подробнее

Опасность от бывших

2010/33‣безопасность

Как показывает практика специалистов по информбезопасности, едва ли не самую серьезную опасность для информационной безопасности компании представляют ее же сотрудники – те, которые собираются уволиться или те, которые уже уволены. Ведь в наше время уходящий офисный работник (особенно если он уходит не слишком мирно) предпочитает захватить с собой не дырокол или пачку бумаги, а компьютерные файлы с конфиденциальными данными компании. В век ... подробнее

Зловредная аналитика. Ботсеть на базе Black Energy 2

2010/30‣безопасность

В последнее время DDoS-атаки приобрели второе дыхание и стали довольно популярны среди злоумышленников, да и вредоносное программное обеспечение сделало существенный шаг вперед, как я писал в одной из своих аналитический статей, и уже давно не является узкопрофильным. А посему в каждом зловреде можно найти что-нибудь из класса, к которому он не относится. Ботов, которые занимаются зомбированием пользовательских машин и созданием ботнетов, ... подробнее

Black Hat 2010 – конференция черных шляп: коротко о главном

2010/30‣безопасность

Недавно в Лас-Вегасе состоялась ежегодная крупнейшая в мире хакерская конференция по компьютерной безопасности Black Hat 2010. Согласитесь, проведение подобного мероприятия в «городе грехов» явно не случайность. Хакеры и исследователи в области компьютерной безопасности, а также администраторы и эксперты в области вычислительной техники из различных правоохранительных органов и спецслужб собрались для того, чтобы обсудить основные проблемы и ... подробнее

Информативная ошибка. Манипуляция параметрами php

2010/28‣безопасность

Взлом – это не русский язык, а скорее… химия. Почему? Да просто потому, что именно при помощи броуновского смешивания реагентов можно получить синтетическую взрывчатку =). Да-да, именно так и есть. Как правило, при атаке на какой-то хост или сайт любой хакер (речь идет не о злоумышленниках) пытается сначала проверить общеизвестные истины, однако если администратор/пользователь хоста не является полным профаном, то простые методы не дают ... подробнее

Информбезопасность: хакеры берут тотальным охватом

2010/28‣безопасность

Количество разнообразных уязвимостей, представителей вредоносного ПО и успешных хакерских атак непрерывно растет с самого начала нынешнего года. Причем без затишья в жаркий летний сезон. Но специалисты по информбезопасности уверены – все это только прелюдия. Пока преступники только отрабатывают новые технологии и методики атак. А настоящей лавины кибератак следует ждать в предстоящий осенне-зимний сезон – то есть тогда, когда резко ... подробнее

Информбезопасность: лето, горячее во всех смыслах

2010/27‣безопасность

За окном – жара и, казалось бы, самое время расслабиться, хотя бы на время позабыть о сражениях в киберпространстве. Однако на злоумышленников нынешняя погода, кажется, действует лишь стимулирующе. По крайней мере, новостей об атаках, новых программах-зловредах и обнаруженных уязвимостях меньше не становится. Тут уж и специалистам по информбезопасности остается лишь мечтать о пляже и прохладных морских волнах. Вредоносное ПО: теперь и для ... подробнее

Информбезопасность: страшные звери июля

2010/26‣безопасность

Виртуальные битвы в информационном пространстве становятся все более ожесточенными. Сегодня хакеры уже не концентрируются на атаках компьютеров отдельных пользователей и кражах корпоративных секретов. Сегодня под ударом – крупнейшие IT-корпорации, которые до недавних пор считались максимально защищенными. В начале года успешной атаке подвергся Google, а теперь жертвами киберзлоумышленников стали сервисы iTunes и YouTube. Такая наглость ... подробнее

Информбезопасность: автоматизация киберпреступности

2010/23‣безопасность

Хакеры в последнее время не просто используют сплав технологических приемов и разнообразных методик социальной инженерии. Теперь компьютерные злоумышленники стараются по максимуму автоматизировать свои действия с тем, чтобы охватить сразу как можно больше пользователей. Интернет растет, и закон больших чисел оказывается на стороне преступников. Хитроумные взломы отдельных сетей и ПК, которые можно было назвать чудесами хакерской ... подробнее

Защитим компьютер. Дешево и по закону

2010/23‣безопасность

В этом, казалось бы, рекламном слогане скрывается, как ни странно, сермяжная правда. Вот мне, к примеру, уже изрядно надоели эти разговоры о новых вирусах, разных там угрозах, которые бегают по Сети. Это и так понятно, что они опасные, уж сама натерпелась, жесткие диски выбрасывала, а сколько раз переустанавливала операционку – и не сосчитать. Так что же выбрать? Как поступить, как избавить себя от этой головоломки чуть ли не каждый божий ... подробнее

Информбезопасность: борцы с IT-угрозами сами могут стать угрозой

2010/22‣безопасность

«Лаборатория Касперского» подготовила аналитический отчет «Развитие информационных угроз в I квартале 2010 года». Согласно ему, мишенью №1 для хакеров и вирусописателей стали продукты компании Adobe. Это связано с популярностью и кроссплатформенностью данного ПО, а также тем, что пользователи плохо осведомлены об опасности открытия неизвестных PDF-файлов. Среди всех обнаруженных эксплойтов абсолютным лидером стало семейство ... подробнее

Белогривые лошадки по версии Zscaler Inc.

2010/22‣безопасность

Никто и не говорил, что это будет легко. 20 апреля фестиваль информационных технологий SAS IT Battles пополнил свою копилку проведенных мероприятий еще одним семинаром, вопреки всем трудностям и несмотря ни на что. Всем, кому небезразличны современные технологии вообще и вопросы информационной безопасности в частности, посвящается… Кто, где, когда? Планы менялись, и неоднократно: дата и время проведения, формат мероприятия… И это ... подробнее

Информбезопасность: как анализировать риски?

2010/21‣безопасность

В последние годы информационная безопасность все в большей степени из проблемы в основном технической превращается в проблему социальную. Утечки персональных данных, уязвимости аккаунтов социальных сетей, перехват ICQ-сообщений, персонализированный фишинг и спам – все это делает информбезопасность все более личным делом каждого отдельного интернет-пользователя. Обратите внимание: несмотря на стремительный прогресс софтверных и онлайновых ... подробнее

Защита цвета Dr.Web

2010/21‣безопасность

Вы когда-нибудь обращали внимание на то, что каждый антивирус имеет какой-то свой, «фирменный» цвет? И это вполне логично: ведь окна антивирусной программы на мониторе – это тоже своего рода реклама, и важно, чтобы это окно было узнаваемым издалека. Время от времени антивирусы меняют свои «любимые» цвета, в некоторых и вовсе появилась поддержка скинов. Но 15 мая в одной из аудиторий БГУ господствовал цвет, который был и остается отличительным ... подробнее

Информбезопасность: время полураспада

2010/20‣безопасность

Еще не так давно понятие «информационная безопасность» заключало в себе совсем немного определений – борьбу с вирусами, противодействие хакерам, а также собственным сотрудникам-инсайдерам. Но сегодня информационная безопасность охватывает уже совершенно немыслимое количество направлений. Про массовые DDoS-атаки я уже и не говорю. Защита мобильных устройств, массированные утечки персональных данных, атаки на финансовые транзакции, слежение за ... подробнее

Обзор автоматической системы оповещения Рупор

2010/19‣безопасность

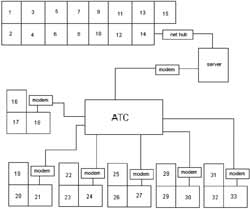

Автоматизация процессов, пожалуй, наиболее активно наступающее следствие технического и информационного прогресса. В каких-то сферах автоматизация уже закончилась, в каких-то начинается/продолжается. При этом в каждой стране процессы автоматизации идут по своему пути, это зависит от многих факторов, которые и так очевидны – незачем заострять на них внимание. Однако, так или иначе, все стремятся к некому эталону, показанному, зачастую, ... подробнее

Кто хозяин вашего счета? Анализ троянца ZeuS (Zbot)

2010/19‣безопасность

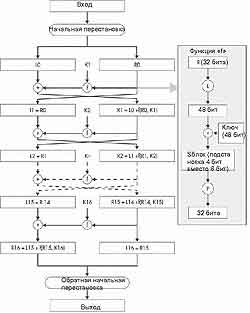

Не раз я писал в своих аналитических материалах о новых технологиях, которые используются вирусописателями для новейших видов угроз. Хотя, на текущий момент эти технологии уже в порядке вещей, а некоторые из них уже успели умереть, так и не успев развиться до прогнозируемых вариантов использования. Причин этому огромное количество, однако сегодня речь пойдет не о них. На самом деле, идея, которой когда-то придерживались черные хакеры, давно ... подробнее

Информбезопасность: ламер как угроза

2010/17‣безопасность

Отчет компании Symantec за 2009 год показал: главной угрозой компьютерной безопасности теперь является неспособность пользователей устанавливать обновления на свои ПК. То есть, попросту говоря, элементарная компьютерная неграмотность. Отчет Internet Security Threat Report приводит любопытную статистику. К примеру, если в 2008 году доля эксплоитов для PDF в сетевых атаках составляла 11%, то в 2009 году эта цифра выросла до 49%. Internet ... подробнее

Опасности на пути пользователей социальных сетей

2010/16‣безопасность

Социальные сети — это область Интернета, в которой сегодня засиживается почти половина всех компьютерных пользователей. Неважно, кто это — ваш босс, сосед, друг или подружка — все они зарегистрированы хотя бы в одной социальной сети. Но поскольку эти места общения привлекают так много людей, большинство которых пребывают в счастливом неведении о необходимости защиты своего компьютера, здесь также охотятся киберпреступники, подстерегающие ... подробнее

Информбезопасность: время драконов

2010/16‣безопасность

В опубликованном недавно докладе компании Symantec сказано: каждую секунду на Земле совершается в среднем сто хакерских атак. По данным Symantec, количество злоупотреблений в Сети в 2009 году выросло на 71% по сравнению с 2008-м. Подавляющее большинство случаев хакерского вмешательства безобидны, но каждые 4,5 секунды одна из них приносит реальный вред. В прошлом году эксперты Symantec зарегистрировали 2,9 млн вирусов, троянов и других вредных ... подробнее

Ложный антивирус: обманка как угроза

2010/15‣безопасность

Интернет-пользователи за последнее десятилетие благополучно привыкли к тому, что львиная доля сервисов, доступных для них в Интернете, – бесплатна. Почтовые сервисы, социальные сети, хранилища файлов, онлайновые офисные и графические пакеты, всевозможные справки, интернет-пейджеры – все это мы получаем бесплатно. Но такая привычка уже начинает играть с нами злые шутки. Специалисты по компьютерной безопасности предупреждают: в Сети появляется ... подробнее

Информбезопасность: сложности оценки

2010/15‣безопасность

Нельзя исключать, что ущерб, наносимый мировой экономике хакерами, компьютерными пиратами и прочими киберзлоумышленниками, значительно переоценен. Вот только один, но весьма показательный пример. Главное контрольное управление США (GAO) назвало необоснованными оценки ущерба, наносимого экономике страны пиратами и производителями контрафактных товаров. В отчете, направленном в Конгресс, чиновники заявили, что оценить экономическое влияние ... подробнее

«Доктор Веб» презентовал себя в Беларуси

2010/15‣безопасность

14 апреля в Минске прошла пресс-конференция компании «Доктор Веб», посвященная получению сертификата соответствия и официальному выходу на белорусский рынок. Сертификат соответствия компания «Доктор Веб» получила от Оперативно-аналитического центра при президенте Республики Беларусь – он выдан на антивирусные продукты Dr. Web версии 5.0 для Windows, на которые приходится до 70% продаж компании. Этот документ, в частности, позволит ... подробнее

Угрозы Internet Explorer

2010/15‣безопасность

Последнее время во всемирной сети и не только появляется большое количество негативной информации об известной компании Microsoft. Давление различных СМИ заставило компанию зафиксировать наличие уязвимости в популярном обозревателе и выпустить внеплановый патч для исправления ситуации. Обновление должно без проблем загружаться через Windows Update. События вокруг обозревателя разворачиваются с начала 2010 года. Google заявил о кибер-атаке на ... подробнее

Кибервойны против свободного Интернета

2010/14‣безопасность

Основная опасность для свободной и открытой сети Интернет сегодня - это не китайские хакеры, грозящие взломать все сервера на свете и не жадные интернет-сервис провайдеры, завышающие цены на услуги доступа в Сеть. Это Майкл Макконнелл, бывший директор АНБ (Агентство Национальной Безопасности) США. Угроза таится не в знаниях Макконнелла из области взлома баз данных, но в том, что он знает о таком предмете, как социальная инженерия. Скромный и ... подробнее

Информационная безопасность: Сеть штормит!

2010/14‣безопасность

Борьба с преступностью в Интернете на глазах становится одним из ведущих направлений работы правоохранительных структур во всем мире. И это не случайно: киберпреступность атакует уже не только (и не столько) количеством, сколько профессионализмом. Бескорыстных, «развлекающихся» хакеров, хакеров-вандалов уже нет. Есть хакеры, входящие в состав киберпреступных групп и работающие исключительно за деньги. Компьютерный криминал стал максимально ... подробнее

Спам как часть мировой экономики

2010/14‣безопасность

Пусть заголовок не вызывает у читателя ужас. Спам – значительное и заметное явление, инструмент рекламы, а значит, и его влияние на мировые экономические процессы вполне можно считать достаточно сильным. Впрочем, большее внимание я все же уделю моделям и структуре взаимоотношений между заказчиками спама и его распространителями. Спам как индикатор А на эти взаимоотношения, замечу, минувший мировой экономический кризис повлиял ничуть не в ... подробнее

Информационная безопасность: пляски с бубном

2010/14‣безопасность

«Секретный» вопрос как уязвимость пароля Исследование кембриджского ученого Джозефа Бонно показало, что «секретные» вопросы, на которые пользователи отвечают, когда хотят восстановить пароль от почты, не защищают от злоумышленников – их очень легко подобрать. Эксперимент продемонстрировал, что путем подбора ответов на вспомогательные вопросы можно взломать каждый 80-й аккаунт. Исследователи из Кембриджа (Бонно и двое его коллег) ... подробнее

Информбезопасность: новые времена – новые угрозы

2010/13‣безопасность

Новые технологии – новые опасности. Ведь киберзлоумышленники всегда на шаг впереди разработчиков систем защиты. Тем временем хакеры начинают использовать все то новое, что появляется: гипервизоры, протокол шифрования TLS, Windows 7, IE8 и прочие новшества. Так и продолжается вечное соревнование снаряда и брони. Виртуализация как источник опасности Согласно опросу, проведенному консалтинговой компанией CDW, более 90% предприятий с ... подробнее

Информационная безопасность: атаки только ради выгоды

2010/10‣безопасность

Хакеры, похоже, окончательно растеряли свой благородный ореол, характерный для них в 1990-х годах. Сегодня 99% хакерских атак прямо связаны с извлечением преступной прибыли. Оставшийся процент можно списать на «тренировки» юных хакеров. Понятно, что в условиях общей коммерциализации «темной стороны Интернета» персональные данные рядовых пользователей становятся ключом, открывающим доступ к доходам, которые еще десятилетие назад ... подробнее

Первый семинар в рамках SAS IT Battles. Как и о чем

2010/09‣безопасность

Старт дан, жребий брошен, Рубикон перейден!.. В субботу, 13 февраля, состоялось первое offline-мероприятие в рамках фестиваля информационных технологий SAS IT Battles. Этот день мы приближали как могли… Именно так, и ничего удивительного в этом нет. Потому что сердцем SAS IT Battles, изначально задуманного как серия мероприятий с весьма широким размахом, все же являются именно семинары. Потому что обсуждение околокомпьютерных тем в таком ... подробнее

IT-безопасность: вопрос выживания

2010/09‣безопасность

В последнее время новости на тему информационной безопасности буквально валом валят. Но это говорит не столько об активизации хакеров и вирусописателей, сколько о том, что защита информации становится критически важной для выживания бизнеса в современных условиях. Итак, вот самые заметные новости минувшей недели из сферы информационной безопасности. Данные не хранить! 2 марта Федеральный конституционный суд ФРГ в Карлсруэ признал ... подробнее

Взлом и защита веб-сервера — на каждый яд есть свое противоядие

2010/05‣безопасность

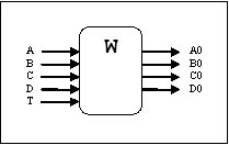

В контексте данной статьи я постараюсь рассказать вам, каким образом мы можем организовать многоуровневую систему безопасности для веб- сервера Apache. Статья будет в первую очередь полезна системным администраторам/аудиторам и тестировщикам безопасности веб-приложений, хотя и для обычного продвинутого пользователя материал может оказаться весьма интересным. Все тесты проводились на сервере следующей конфигурации ОС: FreeBSD 6.0; Apache 2.0.x, ... подробнее

Как прячутся вирусы, и стоит ли их искать

2010/03‣безопасность

Полностью уберечь свой компьютер от проникновения той или иной вредоносной программы удается немногим. И если вы не из их числа, то эта статья будет вам интересна. И, надеюсь, полезна. Со времен первых персональных компьютеров до настоящего времени вирусные программы прошли длинный путь эволюции. Если 30 лет назад это были программы, целью которых являлось форматирование вашего жесткого диска или, к примеру, раскрытие информации базы данных ... подробнее

Анатомия ботнета

2010/02‣безопасность

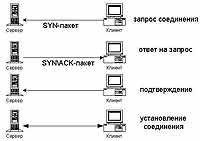

Сети зараженных вредоносным ПО компьютеров, действующие скоординировано, так называемые ботнеты, уже много лет считаются одной из главных угроз информационной безопасности. Скоординированный DDoS-удар тысяч и сотен тысяч ПК оказывается для любой информационной системы намного более страшным, чем заражение даже самым изощренным вирусом или чем продуманная хакерская атака. Да и распространять при помощи ботнета спам – намного проще и ... подробнее

Холодная кибервойна

2009/48‣безопасность

В США и других входящих в НАТО странах в последнее время активно обсуждается новая глобальная угроза. Теперь это не исламский терроризм, а всемирная сеть русскоязычных хакеров (как вариант — российских и китайских хакеров). В первых числах декабря парламентская ассамблея Североатлантического альянса одобрила доклад «НАТО и киберзащита». В нем, помимо прочего, приводится пример кибератаки, проведенной против Эстонии весной 2007 года. ... подробнее

Три простых шага к защите ноутбука

2009/45‣безопасность

Все началось с того, что я решил купить себе нетбук. Штучка маленькая, красивая и вызывает интерес не только у девушек, но и у различного рода асоциальных личностей – поэтому я озаботился вопросом защиты данных (все, конечно, применимо и к обычным ноутбукам). Я рассмотрел различные варианты защиты (без фанатизма, для обычного рядового пользователя Windows) и в итоге остановился на следующих мероприятиях: 1. Конфиденциальность, или защита от ... подробнее

Информационная безопасность в стиле хард-рок

2009/43‣безопасность

Любопытное наблюдение: судя по всему, кризисный период (с сентября 2008-го и по самый конец нынешнего года) участники рынка информационной безопасности будут вспоминать с теплотой и нежностью, как период буквально-таки расцвета их бизнеса. В то время, когда деловая активность во всем IT-секторе значительно упала, и даже интернет-реклама чувствовала себя неуютно, рынок инфобеза только рос. Объяснять это можно долго и по- разному аргументируя, но ... подробнее

Fuzzing. Технология охоты за багами

2009/42‣безопасность

Современные приложения просто кишат уязвимостями различного рода: переполнение буфера, утечки памяти, плохое шифрование, недостаточная проверка входных данных и прочее. И это не удивительно, ведь большое число программного обеспечения пишется для получения прибыли, причем мало кто заботится о безопасности своего детища, выпуская на рынок дырявые приложения. Самое парадоксальное то, что затраты на постоянные обновления этих самых ошибок ... подробнее

Shell в студию или как Apache.org хакнули

2009/39‣безопасность

Те, кто интересуется информационной безопасностью, а конкретно web-безопасностью, скорее всего, в курсе того, что произошло не так уж давно c серверами Apache.org. Ну, собственно, нетрудно догадаться, что раз я начал говорить про безопасность, то на серверы были произведены атаки, и они увенчались успехом, хотя и не таким, каким его хотели видеть злоумышленники, полагаю. Так вот, естественно, после этого дела от Apache Software Foundation ... подробнее

Microsoft Security Development Lifecicle

2009/38‣безопасность

1 октября в Минске прошла открытая лекция по теме безопасности при разработке программного обеспечения "Microsoft Security Development Lifecycle". Лекцию проводил выпускник БГУИР, а ныне – ведущий специалист Microsoft Владимир Абашин. Подавляющее большинство людей используют операционные системы Microsoft. Многие так или иначе принимают участие в выявлении и исправлении ошибок программных продуктов. Но отнюдь немногие имеют реальное ... подробнее

Сумма слагаемых информбезопасности

2009/36‣безопасность

ПО для информационной безопасности – пожалуй, единственная отрасль софтверного бизнеса, которая не просто не пострадала в условиях кризиса, а наоборот – упрочила свое положение и увеличила доходы. И сейчас рост сектора ПО и услуг по обеспечению информбезопасности продолжается. Посмотрим, что же нового произошло в этой сфере на минувшей неделе. Угрозы Компания McAfee обнародовала результаты нового исследования в области краж конфиденциальных ... подробнее

Уязвимости в исходных кодах

2009/34‣безопасность

Еще не просматривали bugtrack? Я уже заглянул сегодня. Опять куча уязвимостей. Опять куча эксплоитов. Программисты – тоже люди, а потому могут допускать ошибки. И эти ошибки стоят root-a. Итак, сегодня мы поговорим о такой вещи, как «баги» исходного кода. Как вы знаете, ошибки допускаются и в скриптах, и в прикладных программах. В этой статье я хотел бы рассказать об ошибках в программах на языке Си. От вас понадобится знание языка, основ ... подробнее

Обзор новых возможностей систем обеспечения безопасности Agnitum Outpost 6.7

2009/32‣безопасность

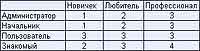

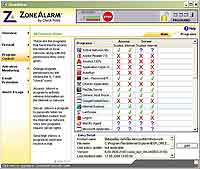

У небезызвестной российской компании Agnitum Ltd. есть очень хорошая традиция - обновлять релизные версии своих программ каждые 1,5-2 месяца. Именно благодаря ей 21 июля 2009 года мир увидел обновленные продукты Outpost версии 6.7. В рамках сегодняшней статьи я расскажу о нововведениях в одной из самых известных программ этой компании, благодаря которой многие пользователи и знают о ней – Outpost Firewall Pro. Для начала глянем, что сказал ... подробнее

Чума для Windows: история одного червя

2009/28‣безопасность

Знаменитые Rustok.C и Sinowal - зловреды нового поколения вредоносных программ - заставили попотеть антивирусные компании по всему миру и ввергли в глубокий шок простых пользователей. Сегодня я буду говорить о нашумевшем черве, который имеет три различных названия, постоянно мелькающие в новостных сводках RSS-лент разнообразных ресурсов IT-тематики. Вы, наверное, уже догадались, что же это за он? Правильно, это Conficker, он же Kido и Downadup. ... подробнее

Что такое крэк?

2009/27‣безопасность

В настоящее время все программное обеспечение подразделятся на три главных категории: бесплатное, условно-бесплатное и платное. Каждая из них в свою очередь делится еще на несколько подкатегорий, например, бесплатное (freeware) ПО может быть также lite-freeware (когда требуется бесплатная регистрация), donation-ware (когда пользователя просят пожертвовать средства на дальнейшую разработку) и некоторые другие. Однако несмотря на огромное ... подробнее

ТОП-5 негативных технологий от SASecurity

2009/27‣безопасность

Технологии в нашем динамично развивающемся обществе – тема горячая. Сделали большой адронный коллайдер, - говорим о нем, придумали новые искусственные антитела, которые лечат от той или иной болезни, – говорим и об этом. Вот только у каждой медали есть две стороны. Возьмем хотя БАК – да все круто, мы узнаем, как взаимодействуют ядра на больших скоростях и как образовалась наша галактика, вот только при этом будем постоянно в ожидании аварии, ... подробнее

Найти и обезвредить: CSRF-атака

2009/26‣безопасность

В прошлых номерах КГ мы рассматривали самые разнообразные уязвимости интернет-ресурсов, такие как XSS, SQL-inj, drive-by атаки, man-in-the- middle и так далее. В этой статье я продолжу рассказ, а говорить буду об CSRF-атаке. А начнем мы, как обычно, с истории :). Как оно было Впервые о данном типе уязвимости заговорили в далеком 1988 году, когда Norm Hardy опубликовал документ под заголовком “The confused Deputy: (or why capabilities might ... подробнее

ТОП опасных технологий. Часть 2

2009/26‣безопасность

Итак, мы продолжаем рассматривать топ 10 технологий, которые представляют угрозу для человечества. Напомню, что этот топ предложен порталом сайт на котором вы можете ознакомиться с английской версией данного рейтинга. Ну а мы движемся дальше и начинаем рассматривать пятое место в рейтинге. 5. Нанотехнологии Пожалуй, самое значимое достижение человека – это использование нанотехнологий. Работа с архитектурами такого размера – это дело ... подробнее

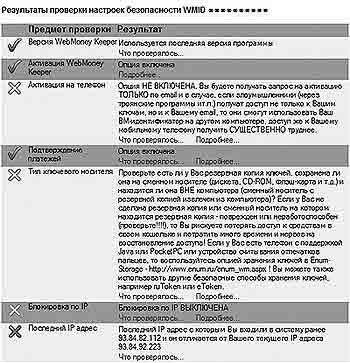

Безопасная работа с системой Webmoney

2009/25‣безопасность

Мы живем в информационный век, когда растет рынок товаров и услуг, и все тяжелее выкроить время на выбор качественного товара и способа его оплаты. И только Интернет сокращает нам дистанцию между продавцом услуг и покупателем. В этой статье мы поговорим об использовании известной программы WebMoney Keeper Classic, позволяющей проводить финансовые операции через Интернет, а также о защите вашего электронного кошелька. Большинство пользователей ... подробнее

ТОП опасных технологий

2009/25‣безопасность

Мы живем в смутное время, друзья. Нет, я не говорю об интригах и захватах власти – все намного серьезнее. Ну посудите сами: информационные технологии развиваются с бешеной скоростью, обновлять свой компьютер теперь надо с периодичностью одного раза в месяц-два, чтобы оставаться хотя бы в числе успевающих за прогрессом. ИТ внедряется во все больше и больше сфер жизни и деятельности человека, постепенно выгоняя его оттуда и делая безработным. Но ... подробнее

Cloud-security. Что за зверь такой?

2009/24‣безопасность

Появление новых технологий в мире зловредов и киберпреступности привело к изменениям в мире безопасности, а точнее – ее реализации. Сегодня я хочу рассказать о технологии, которая позволяет более оперативно противостоять виртуальным опасностям, перед которыми сегодня стоит киберсообщество. Построение эффективного противостояния наступающим нам на пятки угрозам – это больная тема для многих. В данной ситуации все зависит от того, насколько ... подробнее

И снова Backdoor.Win32.Sinowal. Скачок в будущее

2009/23‣безопасность

Буткит Backdoor.Win32.Sinowal, который наделал много шума в мире информационных технологий, на момент его появления был самым высокотехнологичным зловредом. Технологии, которые использовали вирусописатели при его написании, носили передовой характер и были достаточно сложными для того, чтобы руткит был моментально отнесен в список самых опасных зловредов. Буквально за год эти технологии стали использоваться в большинстве вирусов, которые ... подробнее

FlashControl: профессиональный борец с autorun.inf

2009/23‣безопасность

FlashControl v. 0.3a – программа, назначение которой – предотвращать распространение вредоносных программ, использующих для инфицирования ПК файл autorun.inf. В КГ №21 за нынешний год в статье «Аutorun.inf» Виктор Ходыко обстоятельно описал, как вредоносное ПО использует для заражения компьютеров файл autorun.inf, и как пользователь может этому противодействовать. Меры, описанные в статье, вполне эффективны, однако не каждый пользователь ... подробнее

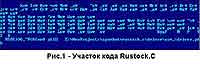

Мифическое зло. История руткита Rustock.C

2009/21‣безопасность

Рассказывая об исследованиях бэкдора Sinowal, я обещал остановиться подробнее на рутките Rustock.C, который отнес к изучаемому образцу Sinowal. Правда, они относятся друг к другу не в буквальном смысле, так как алгоритмы действий этих зловредов абсолютно отличны, ну разве что имеют какие- то общие концепции, присущие и другим обитателям киберпросторов, относящимся к вредоносному программному обеспечению. Связывает эти два зловреда совсем другая ... подробнее

Лечение компьютера в "полевых условиях"

2009/20‣безопасность

Какой бы антивирус у вас не стоял, каковы бы не были его характеристики, все равно случаются ситуации, когда по системе гуляет зловред, еще не добавленный в базу данных сигнатур. В такой ситуации я не советую вам паниковать и немедленно удалять антивирус, который все это время служил вам верой и правдой, а тут, вдруг, дал сбой – не обнаружил вирус. Конечно, ошибиться можете и вы, причислив просто системный, программный или другой файл к числу ... подробнее

Вирусный маркетинг: заражение социальных сетей

2009/20‣безопасность

Исходя из заголовка статьи вы, наверное, подумали, что речь пойдет про какие-нибудь очередные компьютерные вирусы, хотя и не совсем поняли, при чем тут маркетинг и социальные сети? А вот и нет, у вас возникло ошибочное ассоциативное восприятие информации – ведь слово вирус на сегодняшний день, в эпоху компьютерного прогресса, чаще ассоциируется с вредоносными программами, чем с их "живыми" аналогами, биологическими вирусами. Разговор пойдет про ... подробнее

Drive-by атаки. Через черный ход

2009/19‣безопасность

Можно ли заразиться каким-нибудь зловредом, если вы будете просто просматривать сайты в браузере, исключив все скачивания? Вопрос, конечно, интересный… но не для нас. Сегодня мы разобьем его в пух и прах, окончательно расставив все точки над i. Размышляя на тему, "может ли браузер загрузить что-нить без моего ведома", нужно учитывать один немаловажный факт, который заключается в том, что сам по себе браузер – это всего лишь обработчик команд. ... подробнее

Кладем QIP на лопатки. Операция "пароль в файл"

2009/19‣безопасность

IM (Internet Messenger) клиенты очень прочно вошли в нашу жизнь. Что такое "ася", в курсе практически все, даже те, ко и Интернета-то в глаза не видел, знают, что с помощью аси можно общаться :). Ну, собственно родным клиентом эта служба обмена мгновенными сообщениями уже давно не ограничена, есть много вариантов, при этом на любой вкус: QIP, Miranda, Pidgin, которым, к слову, пользуюсь я. Это далеко не все, а если учесть еще и мобильные ... подробнее

Backdoor.Win32.Sinowal. Гармоничное сочетание компонентов

2009/18‣безопасность

Прогресс – интересная штука. Он есть в любой сфере жизнедеятельности человека, потому как без прогресса эта сфера просто напросто исчезла бы. Не исключение и мир киберпреступности. Это я к тому, что он не просто активно развивается, но и стремительно совершенствует инструменты, которыми пользуются его обитатели. Последние год-два в лексике ибшников активно используется термин malware 2.0. Термин этот новый и характеризует новое поколение ... подробнее

Defaced by… или немного о взломе сайтов

2009/17‣безопасность

Идет время, и общество становится виртуальным. Как понимать? В прямом смысле. Службы обмена мгновенными сообщениями, социальные сети, форумы, чаты, блогерство, файлообменные сети, электронные журналы и интернет-магазины – зачем вообще выходить из квартиры/дома? :) Звучит немного диковато, но факт. Недавно запустил свой pidgin и обнаружил у друга статус "В тюрьме столько не сидят, сколько мы в Интернете", и это прямо в точку, скажу я вам. К чему ... подробнее

Кто атаковал Пентагон?

2009/17‣безопасность

В конце апреля уже, казалось бы, привыкший к проделкам хакеров мир был впечатлен статьей, опубликованной в американской газете The Wall Street Journal. По информации издания, хакеры сумели проникнуть в систему безопасности одного из подрядчиков Пентагона и получить доступ к проекту разработки истребителя Joint Strike Fighter (JSF). Они скопировали несколько терабайт данных о дизайне и электронных системах многоцелевого ... подробнее

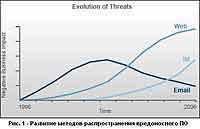

Угрозы в 2008 году. По тенденциям

2009/16‣безопасность

Вот мы и подошли к логическому завершению нашего обзора угроз, с которыми ИТ-сообщество столкнулось в 2008 году. Сегодня мы поговорим о том, чего же ждать, и подведем небольшие итоги уже произошедшего. Материалы, подобные этому, имеют большой вес в сфере безопасности информационных технологий, так как большинство грамотных политик и моделей безопасности построены именно на аналитических основах с использованием программных реализаций, ... подробнее

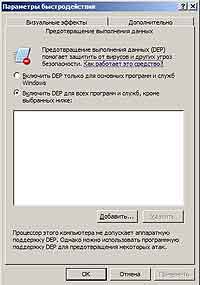

Безопасность в твоих руках. Конфигурирование MS Windows XP

2009/16‣безопасность

Сегодня мы поговорим о способах защиты компьютера путем конфигурирования ОС Windows XP. Необходимость этого, прежде всего, связана с атакой и взломом самих настроек операционной системы, а также использованием ее ошибок. Заранее предупреждаю, что при управлении службами вы должны быть внимательными и запоминать, какие службы отключаются. Итак, начнем с простого. Одним из способов распространения угроз является переполнение буфера. Напомню, ... подробнее

Угрозы в 2008 году. По багам

2009/15‣безопасность

Продолжаем говорить о плохом в ушедшем году. Мы уверенно продвигаемся к логическому завершению, и сегодня представляю вашему вниманию предпоследнюю статью из цикла, которая посвящена анализу уязвимостей 2008 года. Основным источником данных стала статистика, опубликованная на сайте журнала Хакер ( сайт ) под авторством semu. Его материалы, в свою очередь, опираются на уязвимости, опубликованные в треке багов вышеназванного сайта. Надо ... подробнее

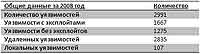

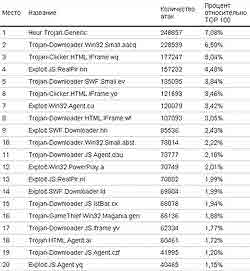

Угрозы в 2008 году. В цифрах

2009/14‣безопасность

Продолжаем обсуждать зловредов, бушевавших во все более отдаляющемся 2008 году. На этот раз я начну со статистических данных. Согласитесь, что очень интересно рассматривать разнообразные графики =). Приступим. Зловреды в проводах Основной источник вредоносного программного обеспечения называется Интернет, хотя стремительное развитие авторанеров выводит их вперед, все же на флешках они тоже откуда-то берутся :) Рассмотрим, что было в Сети в ... подробнее

Угрозы в 2008 году. По полочкам

2009/13‣безопасность

Итак, продолжим разговор о всякого рода неприятностях, которые имели место в не так давно ушедшем 2008 году. Помнится, я остановился на наиболее ярких темах обсуждений, которые были на устах у аналитиков в ушедшем году. Помню и обещание подробнее рассмотреть эти темы, чем и займусь в этой части статьи. Руткиты Руткиты появились неожиданно для всей ИТ-общественности, хотя слухи об их обрушивании на пользователей все таки были. В прошлом году ... подробнее

Угрозы в 2008 году. Что имеем?

2009/12‣безопасность

На дворе кризис, компании считают каждую копейку (или цент) своих доходов и с ужасом наблюдают за растущим процентом уменьшения прибыли. Однако есть сфера, урезание бюджета которой не просто невозможно, но и может привести к последствиям, куда более разрушительным, чем уменьшение прибыли. Информационная безопасность (ИБ) – то, без чего невозможна работа любой компании, имеющей мало-мальски работающую ИТ-составляющую. Специалисты по ИБ всегда ... подробнее

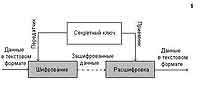

Защита и сохранность информации

2009/10‣безопасность

Все те, у кого есть компьютер, а также те из них, кто пользуется Интернетом, рано или поздно задаются вопросом: как более надежно защитить свою информацию, оградить систему от вирусов и нежелательных гостей? На рынке софта присутствует множество компаний, предлагающих свои услуги в области защиты. Многие считают, что присутствия антивирусной программы и файервола вполне достаточно. Однако в основном это помогает защититься от угроз, ... подробнее

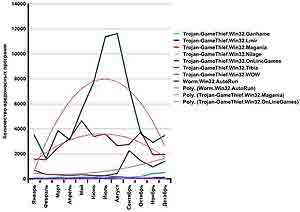

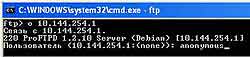

Взлом почтового сервера

2009/08‣безопасность

Мы все привыкли к электронной почте и теперь при слове почта только ее и вспоминаем. Это вполне естественно, ведь удобства очевидны. Это и мгновенная доставка на любой конец света, и возможность отправки любого документа, и т.д. Многие, я полагаю, слышали также о возможности взлома почтовых аккаунтов и о безопасности последних. Если говорить о взломе, то пользователи наиболее часто слышали о подборах паролей, использовании кейлоггеров, но мало ... подробнее

BitLocker. +1 к защите

2009/04‣безопасность

Когда речь заходит о безопасности информации, все начинают вспоминать антивирусные системы, сетевые экраны, настройки прав пользователей, права доступа к файлам и т.д. Конечно, то, что я сейчас перечислил, имеет прямое отношение к защите данных и безопасности информационных технологий, однако в большинстве случаев мало кто говорит о шифровании. Эта тема как-то не популярна в кругу рядовых пользователей, то ли из-за стереотипа, сложившегося еще ... подробнее

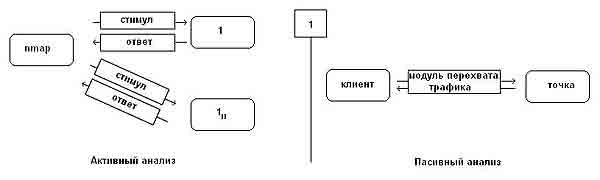

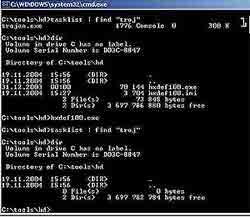

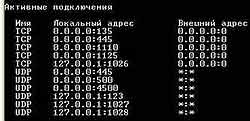

Анализ локальной сети пассивным методом

2009/03‣безопасность

Сегодня я хочу поговорить на тему, которая на первый взгляд может показаться лишенной смысла, но не всегда все так, как нам кажется, верно? Я хочу рассказать о методике пассивного анализа сети. Если мы можем произвести пассивный анализ всех узлов сети, составить ее топологию, то у нас есть доступ к ней с определенными правами. Следует резонный вопрос, а почему мы не знакомы со строением сети, хотя имеем в ней высокие права? Вот на этом и ... подробнее

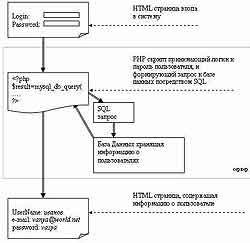

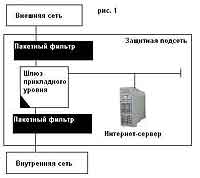

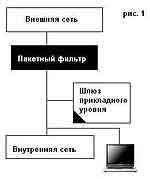

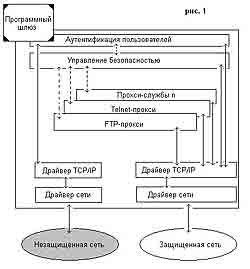

Защита web-приложений

2009/02‣безопасность

Еще некоторое время назад, когда для работы в Web активно использовался HTML, защита серверов сводилась к установке каскадов пакетных фильтров. Ситуация изменилась тогда, когда для построения ресурсов активно стали использовать скрипты и базы данных. Пакетный фильтр невосприимчив к содержимому запроса, поэтому он пропустит и запрос межсайтового скриптинга и инжекции кода SQL. Решить данную проблему могут брандмауэры для web- приложений. ... подробнее

Оборона почтового ящика

2009/02‣безопасность

Интернет-почта, или, как говорят в народе, "мыло", уже давно не редкое явление на сетевых просторах. Такие известные серверы, как mail.ru, yandex.ru и rambler.ru, насчитывают около 20 миллионов зарегистрированных пользователей, и каждый день эта цифра увеличивается. Почта используется как рядовыми юзерами, так и разнообразными фирмами, организациями, компаниями для связи. И с самого момента появления первых почтовых серверов появились и люди, ... подробнее

Банки под обстрелом. Вредоносное ПО vs. финансовые компании

2009/01‣безопасность

У многих людей слово "хакер" ассоциируется со словом "банк". Это неудивительно, ведь на протяжении нескольких десятилетий взломщики, которые хотели "достать" много денег, обращали свой расчетливый взор именно на банки. И это вполне объяснимо: что может дать наибольшее количество денег, если не атака на крупный банк? Но взламывать серверы, управляющие транзакциями и счетами, — дело неблагодарное. Это привлечет слишком много внимания, а ... подробнее

Защита бывает бесплатной

2009/01‣безопасность

"Плиззз, дайте ключик на антивирус, закончилась лицуха!!!" Кто из нас не видел горы подобных просьб в сети? Некоторые даже могут вспомнить свои подобные просьбы. Но что же за ними стоит? Личный финансовый кризис? Противоречивое желание ощущать себя в безопасности, используя небезопасно взломанный антивирь? Однозначного ответа не даст никто, но можно однозначно утверждать, что это массовое заблуждение, из которого мы сегодня с вами попытаемся ... подробнее

Руткиты. Опасность нового уровня

2008/47‣безопасность

Кажется, еще совсем недавно в сводках антивирусных лабораторий появились первые упоминания о вредоносных программах, которые призваны скрывать присутствие своих собратьев в системе. Но не мне вам объяснять, какими темпами идет развитие мира электронов и байтов, а посему руткитами (rootkits) уже сложно удивить даже рядового пользователя — чего уж говорить о профессионалах в сфере безопасности. Руткиты прочно вошли в мир андеграунда и теперь ... подробнее

Cerber Security. Ваш бизнес под надежной защитой

2008/46‣безопасность

За последнее время развитие web-технологий достигло существенных высот. Предоставление коммерческих услуг и заключение сделок через интернет на сегодняшний день стало одним из самых популярных средств ведения бизнеса. Вместе с тем, как показала практика, недостаточный уровень безопасности web-сайта может стать слабым звеном Вашего бизнеса и даже поставить точку на репутации компании. Web-сайт сегодня — это лицо компании. Не зря в ... подробнее

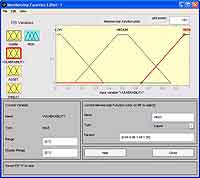

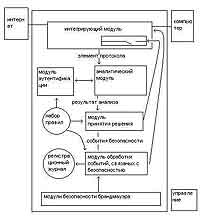

Многофакторный анализ рисков информационной безопасности. Подходы и методы

2008/44‣безопасность

Известно, что риск — это вероятность реализации угрозы информационной безопасности. В классическом представлении оценка рисков включает в себя оценку угроз, уязвимостей и ущерба, наносимого при их реализации. Анализ риска заключается в моделировании картины наступления этих самых неблагоприятных условий посредством учета всех возможных факторов, определяющих риск как таковой. С математической точки зрения при анализе рисков такие факторы можно ... подробнее

Локальные параметры безопасности

2008/44‣безопасность

В КГ №40 за 2006 год была опубликована моя статья о средствах безопасности, встроенных в Windows XP. В ней я описал те компоненты и возможности, которые имеет XP для обеспечения приемлемого уровня защиты. Тогда я обошел вниманием такую немаловажную утилиту, как менеджер редактирования локальных политик безопасности. Сегодня я хочу исправить это упущение и рассказать именно про эту утилиту (рис. 1). Естественно, она имеется в стандартном наборе ... подробнее

Безопасность: едем вверх?

2008/43‣безопасность