И снова Backdoor.Win32.Sinowal. Скачок в будущее

Буткит Backdoor.Win32.Sinowal, который наделал много шума в мире информационных технологий, на момент его появления был самым высокотехнологичным зловредом. Технологии, которые использовали вирусописатели при его написании, носили передовой характер и были достаточно сложными для того, чтобы руткит был моментально отнесен в список самых опасных зловредов. Буквально за год эти технологии стали использоваться в большинстве вирусов, которые детектировались антивирусными лабораториями уже после обнаружения Sinowal.

На самом деле этот зловред произвел революцию в строении вирусов, распространении и последующем функционировании на компьютере. Среди особо ярких технологий, примененных в этом бутките, напомню, являются следующие:

. Пожалуй, самая громкая и пугающая общественность – индивидуальность заражения жертв. Как я уже писал в статье, посвященной этому зловреду, административная панель Neosploit подбирает эксплойт для жертвы в индивидуальном порядке в зависимости от результатов опроса системы.

. Новой назвать эту технологию сложно, потому как она активно использовалась на заре вирусостроения, однако в подобном исполнении она была применена впервые – заражение загрузочной записи жесткого диска. И плюс к ней руткит-технологии, которые позволяли скрыть факт заражения от антивирусных систем. Кроме того, многие производители оказались неподготовленными к такому повороту событий, т.к. заражение MBR считалось уже прошлым, однако, как видим, все новое – хорошо забытое старое.

. Технология миграции серверов, которая использовалась для противостояния методам нейтрализации C&C (командного центра) ботнета, была использована в новом исполнении – миграция происходила не только относительно ip-адресов, но и относительно доменных имен. Кроме того, все это наблюдалось с довольно большой частотой. Большой для того, чтобы успешно противостоять нейтрализации.

Все это заставило попотеть антивирусные лаборатории, особенно в процессе полного анализа работы буткита. Но все же аналитики справились, антивирусные системы начали успешно детектировать заразу на многих этапах работы. Это заставило авторов зловреда пойти дальше и внедрить в свое детище новые технологии, которые дадут руткиту еще некоторое время на распространение. И это у них получилось, скажу я вам. Лаборатория Касперского недавно опубликовала исследование новых технологий, которые используются в последней модификации буткита. Сегодня мы будем рассматривать эти нововведения и ответим на вопрос, «насколько это опасно для обычного пользователя». Приступим.

Метод распространения

На теперешний момент в основном распространение ведется через три типа ресурсов: взломанные сайты, порно-ресурсы и ресурсы, которые распространяют варез. Во всем этом прослеживается русская нотка, по мнению аналитиков KasperskyLab. Дело в том, что большинство сайтов- распространителей работают между собой по партнерке, то есть связаны между собой ссылками. Этот метод взаимодействия очень популярен в российском и украинском андерграунде.

При этом на ресурсах теперь используется скрипт, который начинает первый этап инфицирования жертвы. Да и переадресация теперь производится не банально на какой-то ip — теперь домен, на который переадресовывается жертва, генерируется скриптом. Генерация происходит, отталкиваясь от даты, которая установлена на компьютере-жертве (рис.1).

При этом на ресурсах теперь используется скрипт, который начинает первый этап инфицирования жертвы. Да и переадресация теперь производится не банально на какой-то ip — теперь домен, на который переадресовывается жертва, генерируется скриптом. Генерация происходит, отталкиваясь от даты, которая установлена на компьютере-жертве (рис.1).

Еще одним из нововведений, относящихся к распространению, можно назвать cookies, которые оставляет на жертве Neosploit. Длительность жизни этих cookies составляет 7 дней. Делается это для того, чтобы идентифицировать жертву при повторном попадании в лапы к скрипту. Cookies проверяются, и если скрипт выявляет, что жертва уже побывала на приеме у административной панели, то переадресации не происходит.

Руткит-технологии

Как и прежде, используется заражение MBR. Оно используется для того, чтобы загружать драйвер буткита одновременно со стартом операционной системы. А драйвер используется для того, чтобы скрыть заражение. Первые версии руткита использовали перехват IRP-процедур объекта \driver\disk. Однако, поскольку антивирусостроение не стоит на месте, авторам вируса пришлось разработать более надежный метод, который на тот момент не был известен антивирусным лабораториям. Также на данный момент эта технология не используется ни в одном из существующих руткитов.

При старте вредоносного драйвера происходит проверка на наличие активного отладчика. Если он есть, руткит не скрывает зараженный MBR и ничем не выдает своего присутствия в системе.

При старте вредоносного драйвера происходит проверка на наличие активного отладчика. Если он есть, руткит не скрывает зараженный MBR и ничем не выдает своего присутствия в системе.

Чтобы стать практически невидимым, руткит подменяет у нужного устройства указатель на его тип. Данный тип — это определенная структура, в которой вредоносный драйвер подменяет указатель на функцию (ParseProcedure) (рис.2).

В случае открытия антивирусной программой физического диска для низкоуровнего доступа произойдет вызов перехваченной функции. В ней в свою очередь произойдет перехват IRP-процедуры драйвера более низкого уровня, нежели \Driver\Disk, и функции, которая вызовется при закрытии ранее открытого диска. Как только диск закроется, все перехваты вернутся в изначальное состояние (рис.3).

В случае открытия антивирусной программой физического диска для низкоуровнего доступа произойдет вызов перехваченной функции. В ней в свою очередь произойдет перехват IRP-процедуры драйвера более низкого уровня, нежели \Driver\Disk, и функции, которая вызовется при закрытии ранее открытого диска. Как только диск закроется, все перехваты вернутся в изначальное состояние (рис.3).

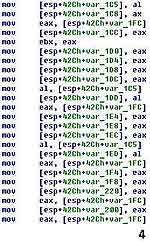

Отдельного внимания заслуживает код драйвера, который претерпел существенные изменения за это время. Большинство ключевых функций,

Отдельного внимания заслуживает код драйвера, который претерпел существенные изменения за это время. Большинство ключевых функций,

устанавливающих перехваты системных функций ОС или являющихся перехватами, морфированы, что заметно усложняет процедуру анализа вредоносного кода (рис.4).

Exit

В конце скажу только, что KIS 2009, как бы его многие ни недолюбливали, на теперешний момент – единственный антивирус, который способен детектировать и блокировать новую модификацию Sinowal на всех уровнях распространения, заражения и дальнейшего функционирования. Хотя это и не значит, что другие антивирусные системы не помогут вам, просто держите базы данных сигнатур в свежем состоянии.

Ну, и я обещал высказать свое мнение по поводу опасности данного образца для обычных пользователей. Я считаю, что этот зловред очень опасен. Не буду голословным и поясню:

1. Распространение ведется через те ресурсы, которые уж точно посещаются 90% всех пользователей. Даже если вы начнете спорить и утверждать, что порно-ресурсы - не ваше, то остается варез, которым пользуются уж точно эти 90% пользователей.

2. После удачного заражения ваш компьютер будет использоваться в составе бот-сети, что, надеюсь, неприятно. Во всяком случае, меня бы не устроил тот факт, что какой-то непонятный парень, где-то на другом краю света дает команды МОЕМУ компьютеру.

3. И не стоит забывать про то, что этот руткит, ко всему прочему, еще и Sinowal. Я уже говорил в предыдущей статье, что Sinowal – семейство шпионов-пассеров, которые крадут пароли. Ну а шпионский модуль, который использован в данном рутките, не просто крадет пароли, а крадет их ко всему подряд. Список программ я также оглашал, так что и деньги ваши могут легко сменить владельца – это уж точно неприятно.

На этом все, я закончил рассказ о скачке вперед, который выполнил Backdoor.Win32.Sinowal в новой своей модификации. Будьте внимательны и не серфите по сомнительным сайтам ;).

Евгений Кучук http://sa-sec.org

На самом деле этот зловред произвел революцию в строении вирусов, распространении и последующем функционировании на компьютере. Среди особо ярких технологий, примененных в этом бутките, напомню, являются следующие:

. Пожалуй, самая громкая и пугающая общественность – индивидуальность заражения жертв. Как я уже писал в статье, посвященной этому зловреду, административная панель Neosploit подбирает эксплойт для жертвы в индивидуальном порядке в зависимости от результатов опроса системы.

. Новой назвать эту технологию сложно, потому как она активно использовалась на заре вирусостроения, однако в подобном исполнении она была применена впервые – заражение загрузочной записи жесткого диска. И плюс к ней руткит-технологии, которые позволяли скрыть факт заражения от антивирусных систем. Кроме того, многие производители оказались неподготовленными к такому повороту событий, т.к. заражение MBR считалось уже прошлым, однако, как видим, все новое – хорошо забытое старое.

. Технология миграции серверов, которая использовалась для противостояния методам нейтрализации C&C (командного центра) ботнета, была использована в новом исполнении – миграция происходила не только относительно ip-адресов, но и относительно доменных имен. Кроме того, все это наблюдалось с довольно большой частотой. Большой для того, чтобы успешно противостоять нейтрализации.

Все это заставило попотеть антивирусные лаборатории, особенно в процессе полного анализа работы буткита. Но все же аналитики справились, антивирусные системы начали успешно детектировать заразу на многих этапах работы. Это заставило авторов зловреда пойти дальше и внедрить в свое детище новые технологии, которые дадут руткиту еще некоторое время на распространение. И это у них получилось, скажу я вам. Лаборатория Касперского недавно опубликовала исследование новых технологий, которые используются в последней модификации буткита. Сегодня мы будем рассматривать эти нововведения и ответим на вопрос, «насколько это опасно для обычного пользователя». Приступим.

Метод распространения

На теперешний момент в основном распространение ведется через три типа ресурсов: взломанные сайты, порно-ресурсы и ресурсы, которые распространяют варез. Во всем этом прослеживается русская нотка, по мнению аналитиков KasperskyLab. Дело в том, что большинство сайтов- распространителей работают между собой по партнерке, то есть связаны между собой ссылками. Этот метод взаимодействия очень популярен в российском и украинском андерграунде.

Еще одним из нововведений, относящихся к распространению, можно назвать cookies, которые оставляет на жертве Neosploit. Длительность жизни этих cookies составляет 7 дней. Делается это для того, чтобы идентифицировать жертву при повторном попадании в лапы к скрипту. Cookies проверяются, и если скрипт выявляет, что жертва уже побывала на приеме у административной панели, то переадресации не происходит.

Руткит-технологии

Как и прежде, используется заражение MBR. Оно используется для того, чтобы загружать драйвер буткита одновременно со стартом операционной системы. А драйвер используется для того, чтобы скрыть заражение. Первые версии руткита использовали перехват IRP-процедур объекта \driver\disk. Однако, поскольку антивирусостроение не стоит на месте, авторам вируса пришлось разработать более надежный метод, который на тот момент не был известен антивирусным лабораториям. Также на данный момент эта технология не используется ни в одном из существующих руткитов.

Чтобы стать практически невидимым, руткит подменяет у нужного устройства указатель на его тип. Данный тип — это определенная структура, в которой вредоносный драйвер подменяет указатель на функцию (ParseProcedure) (рис.2).

устанавливающих перехваты системных функций ОС или являющихся перехватами, морфированы, что заметно усложняет процедуру анализа вредоносного кода (рис.4).

Exit

В конце скажу только, что KIS 2009, как бы его многие ни недолюбливали, на теперешний момент – единственный антивирус, который способен детектировать и блокировать новую модификацию Sinowal на всех уровнях распространения, заражения и дальнейшего функционирования. Хотя это и не значит, что другие антивирусные системы не помогут вам, просто держите базы данных сигнатур в свежем состоянии.

Ну, и я обещал высказать свое мнение по поводу опасности данного образца для обычных пользователей. Я считаю, что этот зловред очень опасен. Не буду голословным и поясню:

1. Распространение ведется через те ресурсы, которые уж точно посещаются 90% всех пользователей. Даже если вы начнете спорить и утверждать, что порно-ресурсы - не ваше, то остается варез, которым пользуются уж точно эти 90% пользователей.

2. После удачного заражения ваш компьютер будет использоваться в составе бот-сети, что, надеюсь, неприятно. Во всяком случае, меня бы не устроил тот факт, что какой-то непонятный парень, где-то на другом краю света дает команды МОЕМУ компьютеру.

3. И не стоит забывать про то, что этот руткит, ко всему прочему, еще и Sinowal. Я уже говорил в предыдущей статье, что Sinowal – семейство шпионов-пассеров, которые крадут пароли. Ну а шпионский модуль, который использован в данном рутките, не просто крадет пароли, а крадет их ко всему подряд. Список программ я также оглашал, так что и деньги ваши могут легко сменить владельца – это уж точно неприятно.

На этом все, я закончил рассказ о скачке вперед, который выполнил Backdoor.Win32.Sinowal в новой своей модификации. Будьте внимательны и не серфите по сомнительным сайтам ;).

Евгений Кучук http://sa-sec.org

Компьютерная газета. Статья была опубликована в номере 23 за 2009 год в рубрике безопасность