Обзор уязвимостей за 2008 год

На момент написания этой статьи общее количество обнаруженных уязвимостей достигло отметки около 1900. Сюда вошли уязвимости, опубликованные в "багтреках" на xakep.ru, securitylab, milw0rm.com и securityfocus.com. Для большинства из найденных брешей систем, подсистем, ОС и приложений уже выпущены заплатки, а для другой половины этого большинства — эксплойты:). Интересен и тот факт, что в 2008 году было зафиксировано рекордное количество zero-day-уязвимостей, т.е. тех, эксплуатация которых была зафиксирована до выхода описания уязвимости, и все они приравниваются к критическим.

Первое, что бросается в глаза — это то, что удаленных уязвимостей 2008 зафиксировано гораздо больше, чем локальных, что говорит не столько о развитии клиент-серверных технологий, сколько о направленном поиске удобных брешей злоумышленниками. Соотношение локальные/удаленные бреши составляет примерно 1 к 22-м! Следует отметить и тот факт, что уязвимостей с эксплойтами в нынешнем году публикуется больше, чем без эксплойтов. Подобная тенденция говорит лишь о том, что ломать с каждым годом становится все проще… В околохакерских кругах уже давно устоялся термин "скрипткиддис" (от англ. script kiddy), который в буквальном смысле означает человека, использующего для взлома наработки (чаще всего речь идет об эксплойтах) других (тех, кто действительно по определению могут называть себя хакерами, "и это справедливо". — Прим. авт.). Ведь теперь без преувеличения взломать сайт сможет даже школьник, особенно если у админа сайта вместо головы /dev/tykva.

Уязвимости в клиентских приложениях. Самыми распространенными и привлекательными целями для злоумышленников являются клиентские приложения. Почему так? Все просто. Мало кто из обычных смертных утруждает себя установкой патчей, да и, к тому же, методами социальной инженерии можно обойти даже самый навороченный файрволл. Как пример объекта атаки — браузер, при наличии уязвимостей в котором злоумышленник получает тотальный контроль системы (глубоко усадив руткит-backdoor). Цели такого хакинга могут быть различны, но чаще всего взломанную машину используют как бот- нет-единицу. Согласно авторитетному порталу по ИБ www.securitylab.ru, статистика уязвимостей клиентских приложений выглядит следующим образом. В 2008 году критические уязвимости были обнаружены в следующих приложениях: Apple QuickTime, Microsoft Excel, Yahoo! Music Jukebox ActiveX компоненте, Ourgame GLWorld ActiveX компонентах, ICQ, Microsoft Access Snapshot Viewer ActiveX компоненте и Microsoft Word. Уязвимости во всех вышеперечисленных приложениях позволяют компрометацию системы и активно эксплуатировались злоумышленниками.

Прокомментировать подобный расклад несложно — достаточно пробежаться взглядом по списку уязвимых приложений. Здесь мы можем заметить продукт от Apple, что согласуется с общей картиной обнаруженных уязвимостей данного производителя (достаточно упомянуть лишь тот факт, что продукты Apple, и в частности MacOS, последнее время пользуются пристальнейшим вниманием со стороны злоумышленников). Общее количество обнаруженных уязвимостей этой системы если не равно, то уж точно стремительно догоняет "пресловутую "Wдыру" всех времен и народов:). В этом же списке мы видим — впрочем, это и неудивительно — продукты Microsoft. Здесь же ActiveX-компоненты. Эти объекты представляют собой исполняемые модули, внедренные в контейнер (как пример — документы Microsoft Office или html-страница). Используя дыры в ActiveX-компонентах, возможно выполнение на машине жертвы практически всего, что можно себе представить — начиная с запуска сторонних приложений и заканчивая закачкой пинча или чего-нибудь аналогичного ему. Так, в отличие от Java-скриптов, выполнение которых в известных рамках контролируется и ограничивается виртуальной машиной, ActiveX-компоненты выполняются непосредственно процессором машины и имеют те же права, что и любая другая программа компьютера.

Вернемся к сухой статистике. Среди клиентских приложений больше всего уязвимостей было обнаружено в ActiveX-компонентах (94 уязвимости, из которых не устранено 59) и мультимедийных приложениях (86 уязвимостей, из которых не было устранено 29). В первую пятерку по количеству обнаруженных уязвимостей входят:

. ActiveX-компоненты;

. мультимедийные приложения;

. средства разработки;

. офисные приложения;

. браузеры.

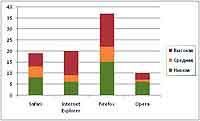

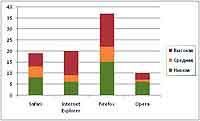

Наверняка читателя заинтересует вопрос о том, какой же из известных браузеров лидирует по числу обнаруженных уязвимостей. Как и в прошлом году, больше всего уязвимостей обнаружено в Mozilla Firefox (37), меньше всего — в Opera.

Рис. 1. Число уязвимостей в браузерах (согласно securitylab.ru)

Рис. 1. Число уязвимостей в браузерах (согласно securitylab.ru)

Продолжая разговор о web-браузерах, нельзя не сказать про Google Chrome. Ведь архитектура нового браузера с технологией множественной виртуализации процессов подразумевает повышенный уровень безопасности. Однако. Первая уязвимость этого браузера появилась уже 3 сентября нынешнего года и позволяла удаленно запускать практически любой файл на компьютере пользователя. Спустя несколько дней вьетнамской компанией Bach Khoa Internet Security (BKIS), работающей в области сетевой безопасности, была опубликована вторая уязвимость, которая была обнаружена в функции "Сохранить как" и связана с переполнением буфера. По заявлению BKIS, обнаруженная брешь позволяла хакерам провести удаленную атаку и получить полный контроль над компьютером. На момент написания статьи обнаруженные уязвимости были исправлены.

Уязвимости в web-приложениях. Согласно объективной статистике доля обнаруженных уязвимостей, позволяющих осуществить атаки на web-приложения, составляет половину от всех обнаруженных дыр. И это не случайно — не будем забывать о популярности и широком распространении web- приложений.

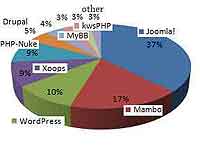

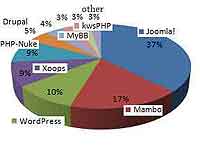

Рис. 2. Соотношение web-приложений с наибольшим количеством обнаруженных уязвимостей (согласно xakep.ru)

Рис. 2. Соотношение web-приложений с наибольшим количеством обнаруженных уязвимостей (согласно xakep.ru)

Как это видно из рисунка, лидером "черного списка" является Joomla!. Данное ПО является системой управления содержанием сайта (CMS), написанной на PHP. Joomla! весьма популярен, что объясняется тем, что данная CMS является свободным ПО, распространяющимся под лицензией GPL. На втором месте по количеству обнаруженных дыр расположилась CMS Mambo, которая, к слову, является "прямым родственником" Joomla!. Видимо, группу разработчиков вышеназванных продуктов вопросы безопасности волновали не в первую очередь… С третьего по пятое места расположились Wordpress, Xoops и PHP-Nuke (вышеназванные приложения по праву можно считать аборигенами подобных рейтингов). Чуть меньше дыр было обнаружено в Drupal, MyBB, kwsPHP. Соотношение атак на web-приложения в 2008 году выглядит следующим образом: SQL-инъекции — 57%; XSS (межсайтовый скриптинг) — 25% и PHP-инклюдинг — 15%; на долю других, менее распространенных, атак приходится 3%. Можно ли такое соотношение назвать неожиданным? Пожалуй, нет. Популярность SQL-инъекций не может не расти ввиду того, что сегодня практически каждое приложение начиная с форумов и заканчивая FTP-сервером использует в качестве хранилища информации БД. То, что XSS располагается на втором месте нашего черного рейтинга атак, неудивительно, ведь именно при помощи XSS злоумышленники манипулируют беспечными пользователями, выуживая логины и пароли (чаще всего используя кражу cookies). Но вот чем объяснить тот факт, что PHP-инклудинг оказался на третьей строчке рейтинга, когда популярность этого вида атак примерно равна другим... Будем верить в то, что это связано исключительно с общим ростом грамотности системных администраторов, не допускающих кощунственные промахи вроде register_globals On (который, к слову, в последних версиях PHP установлен в Off) и magic_quotes_gpc Off.

Уязвимость серверных приложений. Настоящим громом среди ясного неба в этом году явилась уязвимость DNS-сервера — "отравление кэша DNS" (DNS Cache Poisoning). Причем наличие подобной уязвимости зафиксировано в BIND, Cisco IOS, Juniper JunOS и Microsoft Windows DNS Server. Уязвимость существует из-за того, что DNS-сервер использует предсказуемый номер порта для отправки DNS-запросов. Ошибка позволяет сфальсифицировать запрос и поместить в кэш DNS-сервера ложные данные. Ошибке присвоен максимальный уровень опасности. Чем это грозит обычному пользователю? Злоумышленник имеет возможность перенаправить запрос пользователя на свой собственный сайт (фальшивка, имитирующая реальный сайт — например, online-банк), заполучив, таким образом, секретные данные пользователя или вообще заразив систему вредоносным ПО. Кстати, проверить свой DNS-сервер на подобную уязвимость можно по адресу www.doxpara.com (официальный сайт Дэна Камински).

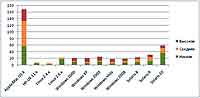

Уязвимости ОС. Больше всего уязвимостей было обнаружено в… Mac OS X (168). На втором месте этого списка оказалась Sun Solaris 10 (59), далее Sun Solaris 9 (31), Windows 2003 Server (25), Sun Solaris 8 (23), Linux kernel 2.6.x (22), Windows 2000 (21) и Windows XP (21), Windows 2008 (19), Windows Vista (18), HP-UX 11.x (8) и Linux kernel 2.4.x (6). Как видим, лидером по дырявости в этом году оказалась Mac OS X. Впрочем, большое количество найденных в этой ОС дыр нельзя списывать исключительно на промахи разработчиков — здесь, вероятнее всего, роковую роль сыграло и усиление интереса к системе со стороны взломщиков. Знаменитая "солярка" (между прочим, коммерческая версия Unix) также оказалась в верхней части списка, что, впрочем, согласуется со статистикой за прошлый год. Более безопасной по сравнению со своими "сородичами" в линейке продуктов Microsoft оказалась Windows Vista, а вот самым уязвимым — Windows 2003 Server, что, однако, говорит не столько о безопасности ОС, сколько об избирательном интересе со стороны взломщиков — ведь Windows Server 2003 — эта серверная система;).

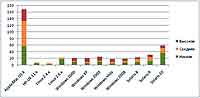

Рис. 3. Рейтинг уязвимостей ОС (согласно securitylab.ru)

Рис. 3. Рейтинг уязвимостей ОС (согласно securitylab.ru)

Наверняка у читателя возникнет вопрос: какую из операционных систем по праву можно считать самой безопасной? Ту, которой нет в этом рейтинге, отвечу я вам. FreeBSD, OpenBSD, NetBSD традиционно остаются самыми защищенными ОС по сей день, и это неудивительно. Отшлифованный сотнями разработчиков открытый код, "демоническая" производительность и стабильность, тонко конфигурируемые локальные и сетевые инструменты безопасности — и это далеко не полный перечень.

Олег Бойцев, руководитель "Cerber Security//Анализ безопасности Вашего сайта"

Первое, что бросается в глаза — это то, что удаленных уязвимостей 2008 зафиксировано гораздо больше, чем локальных, что говорит не столько о развитии клиент-серверных технологий, сколько о направленном поиске удобных брешей злоумышленниками. Соотношение локальные/удаленные бреши составляет примерно 1 к 22-м! Следует отметить и тот факт, что уязвимостей с эксплойтами в нынешнем году публикуется больше, чем без эксплойтов. Подобная тенденция говорит лишь о том, что ломать с каждым годом становится все проще… В околохакерских кругах уже давно устоялся термин "скрипткиддис" (от англ. script kiddy), который в буквальном смысле означает человека, использующего для взлома наработки (чаще всего речь идет об эксплойтах) других (тех, кто действительно по определению могут называть себя хакерами, "и это справедливо". — Прим. авт.). Ведь теперь без преувеличения взломать сайт сможет даже школьник, особенно если у админа сайта вместо головы /dev/tykva.

Уязвимости в клиентских приложениях. Самыми распространенными и привлекательными целями для злоумышленников являются клиентские приложения. Почему так? Все просто. Мало кто из обычных смертных утруждает себя установкой патчей, да и, к тому же, методами социальной инженерии можно обойти даже самый навороченный файрволл. Как пример объекта атаки — браузер, при наличии уязвимостей в котором злоумышленник получает тотальный контроль системы (глубоко усадив руткит-backdoor). Цели такого хакинга могут быть различны, но чаще всего взломанную машину используют как бот- нет-единицу. Согласно авторитетному порталу по ИБ www.securitylab.ru, статистика уязвимостей клиентских приложений выглядит следующим образом. В 2008 году критические уязвимости были обнаружены в следующих приложениях: Apple QuickTime, Microsoft Excel, Yahoo! Music Jukebox ActiveX компоненте, Ourgame GLWorld ActiveX компонентах, ICQ, Microsoft Access Snapshot Viewer ActiveX компоненте и Microsoft Word. Уязвимости во всех вышеперечисленных приложениях позволяют компрометацию системы и активно эксплуатировались злоумышленниками.

Прокомментировать подобный расклад несложно — достаточно пробежаться взглядом по списку уязвимых приложений. Здесь мы можем заметить продукт от Apple, что согласуется с общей картиной обнаруженных уязвимостей данного производителя (достаточно упомянуть лишь тот факт, что продукты Apple, и в частности MacOS, последнее время пользуются пристальнейшим вниманием со стороны злоумышленников). Общее количество обнаруженных уязвимостей этой системы если не равно, то уж точно стремительно догоняет "пресловутую "Wдыру" всех времен и народов:). В этом же списке мы видим — впрочем, это и неудивительно — продукты Microsoft. Здесь же ActiveX-компоненты. Эти объекты представляют собой исполняемые модули, внедренные в контейнер (как пример — документы Microsoft Office или html-страница). Используя дыры в ActiveX-компонентах, возможно выполнение на машине жертвы практически всего, что можно себе представить — начиная с запуска сторонних приложений и заканчивая закачкой пинча или чего-нибудь аналогичного ему. Так, в отличие от Java-скриптов, выполнение которых в известных рамках контролируется и ограничивается виртуальной машиной, ActiveX-компоненты выполняются непосредственно процессором машины и имеют те же права, что и любая другая программа компьютера.

Вернемся к сухой статистике. Среди клиентских приложений больше всего уязвимостей было обнаружено в ActiveX-компонентах (94 уязвимости, из которых не устранено 59) и мультимедийных приложениях (86 уязвимостей, из которых не было устранено 29). В первую пятерку по количеству обнаруженных уязвимостей входят:

. ActiveX-компоненты;

. мультимедийные приложения;

. средства разработки;

. офисные приложения;

. браузеры.

Наверняка читателя заинтересует вопрос о том, какой же из известных браузеров лидирует по числу обнаруженных уязвимостей. Как и в прошлом году, больше всего уязвимостей обнаружено в Mozilla Firefox (37), меньше всего — в Opera.

Продолжая разговор о web-браузерах, нельзя не сказать про Google Chrome. Ведь архитектура нового браузера с технологией множественной виртуализации процессов подразумевает повышенный уровень безопасности. Однако. Первая уязвимость этого браузера появилась уже 3 сентября нынешнего года и позволяла удаленно запускать практически любой файл на компьютере пользователя. Спустя несколько дней вьетнамской компанией Bach Khoa Internet Security (BKIS), работающей в области сетевой безопасности, была опубликована вторая уязвимость, которая была обнаружена в функции "Сохранить как" и связана с переполнением буфера. По заявлению BKIS, обнаруженная брешь позволяла хакерам провести удаленную атаку и получить полный контроль над компьютером. На момент написания статьи обнаруженные уязвимости были исправлены.

Уязвимости в web-приложениях. Согласно объективной статистике доля обнаруженных уязвимостей, позволяющих осуществить атаки на web-приложения, составляет половину от всех обнаруженных дыр. И это не случайно — не будем забывать о популярности и широком распространении web- приложений.

Как это видно из рисунка, лидером "черного списка" является Joomla!. Данное ПО является системой управления содержанием сайта (CMS), написанной на PHP. Joomla! весьма популярен, что объясняется тем, что данная CMS является свободным ПО, распространяющимся под лицензией GPL. На втором месте по количеству обнаруженных дыр расположилась CMS Mambo, которая, к слову, является "прямым родственником" Joomla!. Видимо, группу разработчиков вышеназванных продуктов вопросы безопасности волновали не в первую очередь… С третьего по пятое места расположились Wordpress, Xoops и PHP-Nuke (вышеназванные приложения по праву можно считать аборигенами подобных рейтингов). Чуть меньше дыр было обнаружено в Drupal, MyBB, kwsPHP. Соотношение атак на web-приложения в 2008 году выглядит следующим образом: SQL-инъекции — 57%; XSS (межсайтовый скриптинг) — 25% и PHP-инклюдинг — 15%; на долю других, менее распространенных, атак приходится 3%. Можно ли такое соотношение назвать неожиданным? Пожалуй, нет. Популярность SQL-инъекций не может не расти ввиду того, что сегодня практически каждое приложение начиная с форумов и заканчивая FTP-сервером использует в качестве хранилища информации БД. То, что XSS располагается на втором месте нашего черного рейтинга атак, неудивительно, ведь именно при помощи XSS злоумышленники манипулируют беспечными пользователями, выуживая логины и пароли (чаще всего используя кражу cookies). Но вот чем объяснить тот факт, что PHP-инклудинг оказался на третьей строчке рейтинга, когда популярность этого вида атак примерно равна другим... Будем верить в то, что это связано исключительно с общим ростом грамотности системных администраторов, не допускающих кощунственные промахи вроде register_globals On (который, к слову, в последних версиях PHP установлен в Off) и magic_quotes_gpc Off.

Уязвимость серверных приложений. Настоящим громом среди ясного неба в этом году явилась уязвимость DNS-сервера — "отравление кэша DNS" (DNS Cache Poisoning). Причем наличие подобной уязвимости зафиксировано в BIND, Cisco IOS, Juniper JunOS и Microsoft Windows DNS Server. Уязвимость существует из-за того, что DNS-сервер использует предсказуемый номер порта для отправки DNS-запросов. Ошибка позволяет сфальсифицировать запрос и поместить в кэш DNS-сервера ложные данные. Ошибке присвоен максимальный уровень опасности. Чем это грозит обычному пользователю? Злоумышленник имеет возможность перенаправить запрос пользователя на свой собственный сайт (фальшивка, имитирующая реальный сайт — например, online-банк), заполучив, таким образом, секретные данные пользователя или вообще заразив систему вредоносным ПО. Кстати, проверить свой DNS-сервер на подобную уязвимость можно по адресу www.doxpara.com (официальный сайт Дэна Камински).

Уязвимости ОС. Больше всего уязвимостей было обнаружено в… Mac OS X (168). На втором месте этого списка оказалась Sun Solaris 10 (59), далее Sun Solaris 9 (31), Windows 2003 Server (25), Sun Solaris 8 (23), Linux kernel 2.6.x (22), Windows 2000 (21) и Windows XP (21), Windows 2008 (19), Windows Vista (18), HP-UX 11.x (8) и Linux kernel 2.4.x (6). Как видим, лидером по дырявости в этом году оказалась Mac OS X. Впрочем, большое количество найденных в этой ОС дыр нельзя списывать исключительно на промахи разработчиков — здесь, вероятнее всего, роковую роль сыграло и усиление интереса к системе со стороны взломщиков. Знаменитая "солярка" (между прочим, коммерческая версия Unix) также оказалась в верхней части списка, что, впрочем, согласуется со статистикой за прошлый год. Более безопасной по сравнению со своими "сородичами" в линейке продуктов Microsoft оказалась Windows Vista, а вот самым уязвимым — Windows 2003 Server, что, однако, говорит не столько о безопасности ОС, сколько об избирательном интересе со стороны взломщиков — ведь Windows Server 2003 — эта серверная система;).

Наверняка у читателя возникнет вопрос: какую из операционных систем по праву можно считать самой безопасной? Ту, которой нет в этом рейтинге, отвечу я вам. FreeBSD, OpenBSD, NetBSD традиционно остаются самыми защищенными ОС по сей день, и это неудивительно. Отшлифованный сотнями разработчиков открытый код, "демоническая" производительность и стабильность, тонко конфигурируемые локальные и сетевые инструменты безопасности — и это далеко не полный перечень.

Олег Бойцев, руководитель "Cerber Security//Анализ безопасности Вашего сайта"

Компьютерная газета. Статья была опубликована в номере 42 за 2008 год в рубрике безопасность