Вредоносное ПО. Итоги 2007 года

Закончился 2007 год. А значит, пришло время подвести итоги и проанализировать активность вредоносного программного обеспечения в сети и на локальных машинах. Для начала хочу заметить, что прошедший год, возможно, станет переломным и останется в истории. Впрочем, давайте по порядку.

Самое главное, что стоит отметить — исчезновение так называемых хулиганских вирусов. Весь год не было ни одной эпидемии, вызванной подобными вредоносными кодами — доминируют коммерческие вирусы, за которыми, возможно, будущее (жажда денег и наживы дает себя знать). Отдельно стоит отметить червя Zhelatin, который просто поражал антивирусных экспертов спектром своих возможностей и вариантов поведения. Первый его экземпляр был зафиксирован в январе 2007. В Zhelatin оказались реализованы практически все достижения вирусописательской мысли последних лет, и многие из них ранее существовали лишь в виде концептуальных идей. Тут и руткит-технологии, и замусоривание кода, и ботнеты, защищающие себя от анализа и исследования, и взаимодействие между зараженными компьютерами через P2P-сети — без единого управляющего центра. Для распространения червь использовал все существующие возможности: как традиционные (электронная почта, системы мгновенного обмена сообщениями), так и сервисы эпохи Web 2.0 (распространение через социальные сети: блоги, форумы, RSS). Кроме того, злоумышленники использовали растущий интерес пользователей к видеосервисам и распространяли Zhelatin под видом видеофайлов. Этот червь относится к разряду штормовых (Storm Worm). А основная задача такого рода заразы — зомбирование машин для формирования бот сетей, которые после используются для спам рассылок либо для атак на отказ в обслуживании (DoS).

Самое главное, что стоит отметить — исчезновение так называемых хулиганских вирусов. Весь год не было ни одной эпидемии, вызванной подобными вредоносными кодами — доминируют коммерческие вирусы, за которыми, возможно, будущее (жажда денег и наживы дает себя знать). Отдельно стоит отметить червя Zhelatin, который просто поражал антивирусных экспертов спектром своих возможностей и вариантов поведения. Первый его экземпляр был зафиксирован в январе 2007. В Zhelatin оказались реализованы практически все достижения вирусописательской мысли последних лет, и многие из них ранее существовали лишь в виде концептуальных идей. Тут и руткит-технологии, и замусоривание кода, и ботнеты, защищающие себя от анализа и исследования, и взаимодействие между зараженными компьютерами через P2P-сети — без единого управляющего центра. Для распространения червь использовал все существующие возможности: как традиционные (электронная почта, системы мгновенного обмена сообщениями), так и сервисы эпохи Web 2.0 (распространение через социальные сети: блоги, форумы, RSS). Кроме того, злоумышленники использовали растущий интерес пользователей к видеосервисам и распространяли Zhelatin под видом видеофайлов. Этот червь относится к разряду штормовых (Storm Worm). А основная задача такого рода заразы — зомбирование машин для формирования бот сетей, которые после используются для спам рассылок либо для атак на отказ в обслуживании (DoS).

Интерес к DoS-атакам в промежутке с 2003 по 2007 год был очень низким. В 2007 они вернулись, причем не столько как инструмент вымогания денег у жертв, сколько как средство политической и конкурентной борьбы. История об атаке на эстонские сайты в мае 2007 года широко освещалась в СМИ и многими экспертами расценивается как первый случай кибервойны. Очевидно, что за целым рядом DoS-атак 2007 года стоят бизнес-конкуренты жертв. Если четыре года назад DoS-атаки были орудием в руках исключительно хакеров-вымогателей или хулиганов, то теперь они стали таким же товаром, как спам-рассылки или создание на заказ вредоносных программ. Реклама услуг DoS-атак стала обычным явлением, а цены уже сопоставимы с ценой организации спам-рассылки. Это и естественно, т.к. формирование бот-сетей теперь доведено до автоматизма.

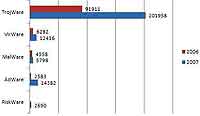

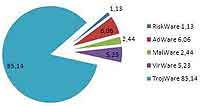

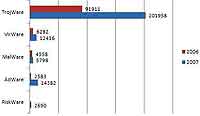

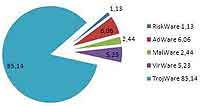

Год 2007 наиболее ярко отобразил новый бизнес вирусописателей — создание вредоносных программ на заказ. В качестве примера можно привести spy- программу Pinch. За несколько лет под заказ было создано около 4000 модификаций программы. Закончилось все именно в 2007, в декабре, когда руководитель российской ФСБ объявил об установлении личностей создателей софтины. Еще один представитель подобного софта — Fujack. Программа была создана с целью кражи аккаунтов пользователей в онлайн-играх. Создатель продавал его всем делающим, в итоге заработал около 12.000 долларов США — во всяком случае, по официальным данным. Fujack оказался одним из ярких представителей доминировавшего в 2007 году по численности семейства троянских программ — "игровых" троянцев. Напомню, что в 2006 году превалировали всевозможные Bankers — троянские программы, ориентированные на кражу данных от банковских аккаунтов, и прогназировалось, что в 2007 году "игровые" троянцы и Bankers по числу новых программ будут конкурировать между собой. По итогам года "игровые" троянцы одержали безоговорочную победу: их число значительно превысило показатели Bankers. Здесь важно отметить, что пока прямой конкуренции между этими двумя семействами троянских программ нет — их целевые аудитории не пересекаются. Это подтверждает и тот факт, что нам пока неизвестны "игровые" троянцы, умеющие воровать банковские аккаунты. Хоть теоретически в создании такого "гибрида" нет ничего сложного, в реальности, вероятно, такое сочетание функций не является необходимым и интересным для вирусописателей.

Год 2007 наиболее ярко отобразил новый бизнес вирусописателей — создание вредоносных программ на заказ. В качестве примера можно привести spy- программу Pinch. За несколько лет под заказ было создано около 4000 модификаций программы. Закончилось все именно в 2007, в декабре, когда руководитель российской ФСБ объявил об установлении личностей создателей софтины. Еще один представитель подобного софта — Fujack. Программа была создана с целью кражи аккаунтов пользователей в онлайн-играх. Создатель продавал его всем делающим, в итоге заработал около 12.000 долларов США — во всяком случае, по официальным данным. Fujack оказался одним из ярких представителей доминировавшего в 2007 году по численности семейства троянских программ — "игровых" троянцев. Напомню, что в 2006 году превалировали всевозможные Bankers — троянские программы, ориентированные на кражу данных от банковских аккаунтов, и прогназировалось, что в 2007 году "игровые" троянцы и Bankers по числу новых программ будут конкурировать между собой. По итогам года "игровые" троянцы одержали безоговорочную победу: их число значительно превысило показатели Bankers. Здесь важно отметить, что пока прямой конкуренции между этими двумя семействами троянских программ нет — их целевые аудитории не пересекаются. Это подтверждает и тот факт, что нам пока неизвестны "игровые" троянцы, умеющие воровать банковские аккаунты. Хоть теоретически в создании такого "гибрида" нет ничего сложного, в реальности, вероятно, такое сочетание функций не является необходимым и интересным для вирусописателей.

Яркие события 2007 года — массовые взломы сайтов с последующим размещением на них вредоносных программ или ссылок на зараженные сайты. Одним из таких событий стал взлом в июне около 10.000 итальянских сайтов, на которых затем был размещен набор эксплойтов Mpack. В течение года такие же взломы происходили по всему миру, а самый массовый был зафиксирован в конце года, когда более чем на 70.000 сайтов в разных странах мира был обнаружен вредоносный код, устанавливающий на компьютеры жертв очередного "игрового" троянца. Инцидент в Италии привлек внимание еще к одному виду бизнеса киберпреступников: в ходе расследования выяснилось, что вредоносные программы были расположены на сайтах Russian Business Network (RBN). Детальный анализ выявил, что RBN использовалась как площадка для распространения вредоносных программ в десятках, а то и сотнях случаев. Фактически речь шла о "bulletproof"-хостинге, владельцы которого гарантировали заказчикам анонимность, защиту от юридического преследования и отсутствие лог-файлов. Поднялась шумиха, которая заставила RBN разбиться на мелкие хостинг-площадки в разных странах мира — это позволило размыть реальные масштабы деятельности и успокоить то, что продолжалось все лето и начало осени 2007. В итоге 2007 год оказался самым вирусным в истории развития вирусных баталий. Как сообщает "Лаборатория Касперского", на протяжении 2007 года они добавили в свои базы количество вирусов, равное суме ежегодного пополнения баз за предшествующие 15 лет.

Продолжение следует.

Евгений Кучук, SASecurity gr.

Интерес к DoS-атакам в промежутке с 2003 по 2007 год был очень низким. В 2007 они вернулись, причем не столько как инструмент вымогания денег у жертв, сколько как средство политической и конкурентной борьбы. История об атаке на эстонские сайты в мае 2007 года широко освещалась в СМИ и многими экспертами расценивается как первый случай кибервойны. Очевидно, что за целым рядом DoS-атак 2007 года стоят бизнес-конкуренты жертв. Если четыре года назад DoS-атаки были орудием в руках исключительно хакеров-вымогателей или хулиганов, то теперь они стали таким же товаром, как спам-рассылки или создание на заказ вредоносных программ. Реклама услуг DoS-атак стала обычным явлением, а цены уже сопоставимы с ценой организации спам-рассылки. Это и естественно, т.к. формирование бот-сетей теперь доведено до автоматизма.

Яркие события 2007 года — массовые взломы сайтов с последующим размещением на них вредоносных программ или ссылок на зараженные сайты. Одним из таких событий стал взлом в июне около 10.000 итальянских сайтов, на которых затем был размещен набор эксплойтов Mpack. В течение года такие же взломы происходили по всему миру, а самый массовый был зафиксирован в конце года, когда более чем на 70.000 сайтов в разных странах мира был обнаружен вредоносный код, устанавливающий на компьютеры жертв очередного "игрового" троянца. Инцидент в Италии привлек внимание еще к одному виду бизнеса киберпреступников: в ходе расследования выяснилось, что вредоносные программы были расположены на сайтах Russian Business Network (RBN). Детальный анализ выявил, что RBN использовалась как площадка для распространения вредоносных программ в десятках, а то и сотнях случаев. Фактически речь шла о "bulletproof"-хостинге, владельцы которого гарантировали заказчикам анонимность, защиту от юридического преследования и отсутствие лог-файлов. Поднялась шумиха, которая заставила RBN разбиться на мелкие хостинг-площадки в разных странах мира — это позволило размыть реальные масштабы деятельности и успокоить то, что продолжалось все лето и начало осени 2007. В итоге 2007 год оказался самым вирусным в истории развития вирусных баталий. Как сообщает "Лаборатория Касперского", на протяжении 2007 года они добавили в свои базы количество вирусов, равное суме ежегодного пополнения баз за предшествующие 15 лет.

Продолжение следует.

Евгений Кучук, SASecurity gr.

Компьютерная газета. Статья была опубликована в номере 10 за 2008 год в рубрике безопасность