Брандмауэр-системы. Шифрование. Часть 1

Конечно, в каждой сети должны быть механизмы, которые позволят безопасно передавать информацию без ее утраты или перехвата третьими лицами. Естественно, наиболее часто используется шифрование, однако необходимо, чтобы система шифрования не мешала работе брандмауэр-системы. При этом совместное использование брандмауэр-систем и систем шифрования позволяет достичь высокого уровня безопасности. Давайте рассмотрим основные механизмы шифрования и попробуем разобраться в их функционировании.

Механизмы шифрования

Тут мы рассмотрим три основных метода шифрования: шифрование с открытым ключом, шифрование с закрытым ключом и хэш-шифрование. Приступим.

. Шифрование закрытым ключом:

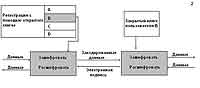

Симметричными системами, или системами с закрытым ключом, называются системы, в которых используется один и тот же код данных для их шифровки/дешифровки (рис. 1). Наиболее известным алгоритмом шифрования является DES. Он был признан стандартом в США в 1978 году. В настоящее время применяется он редко — чаще используются модификации этого алгоритма следующих поколений — например, Triple-DES. Отличие старого алгоритма заключается в том, что здесь он используется трижды при эффективной длине ключа от 112 до 128 с использованием двух (A-B-A)/трех (A-B-C) различных ключей. Новый стандарт шифрования заменил DES в 2002 году 26 мая. Он называется AES (Advanced Encryption Standard). В нем используется алгоритм Рийндаеля. Разница заключалась в длине ключа: новый алгоритм, а значит, стандарт, держал не только 112-128-битные ключи, но и 256- битные, что делало его достаточно гибким и надежным. Главным преимуществом таких систем шифрования является их скорость обработки данных — например, аппаратно данные могут обрабатываться, достигая скорости в 1 Гб, а программно — в несколько Мб.

Симметричными системами, или системами с закрытым ключом, называются системы, в которых используется один и тот же код данных для их шифровки/дешифровки (рис. 1). Наиболее известным алгоритмом шифрования является DES. Он был признан стандартом в США в 1978 году. В настоящее время применяется он редко — чаще используются модификации этого алгоритма следующих поколений — например, Triple-DES. Отличие старого алгоритма заключается в том, что здесь он используется трижды при эффективной длине ключа от 112 до 128 с использованием двух (A-B-A)/трех (A-B-C) различных ключей. Новый стандарт шифрования заменил DES в 2002 году 26 мая. Он называется AES (Advanced Encryption Standard). В нем используется алгоритм Рийндаеля. Разница заключалась в длине ключа: новый алгоритм, а значит, стандарт, держал не только 112-128-битные ключи, но и 256- битные, что делало его достаточно гибким и надежным. Главным преимуществом таких систем шифрования является их скорость обработки данных — например, аппаратно данные могут обрабатываться, достигая скорости в 1 Гб, а программно — в несколько Мб.

. Системы шифрования с открытым ключом:

Данные системы шифрования известны как асимметричные — для шифровки/дешифровки тут используется пара математически соответствующих друг другу ключей. Таким образом, один ключ является открытым, т.е. общедоступным, а второй — закрытым и держится в секрете (рис. 2). В данных системах один из ключей используется для шифрования, второй — соответственно, для расшифровки. Асимметричные алгоритмы поддерживают шифровку/дешифровку во всех направлениях. Т.е. ключи используются по усмотрению пользователя: открытый ключ может как шифровать, так и дешифроваться, закрытый же в любом из данных случаев работает противоположно открытому соответственно. Основным плюсом подобной системы является то, что, несмотря на связь математического характера между открытым и закрытым ключом, знание одного не позволяет каким-либо образом получить второй ключ. Пожалуй, основным применением системы шифрования с открытым ключом является цифровая подпись. Подлинность личности всегда можно проверить с помощью открытого ключа по цифровой подписи, в то же время и подлинность подписи подтверждается, если она правильно расшифровывается с помощью открытого ключа.

Данные системы шифрования известны как асимметричные — для шифровки/дешифровки тут используется пара математически соответствующих друг другу ключей. Таким образом, один ключ является открытым, т.е. общедоступным, а второй — закрытым и держится в секрете (рис. 2). В данных системах один из ключей используется для шифрования, второй — соответственно, для расшифровки. Асимметричные алгоритмы поддерживают шифровку/дешифровку во всех направлениях. Т.е. ключи используются по усмотрению пользователя: открытый ключ может как шифровать, так и дешифроваться, закрытый же в любом из данных случаев работает противоположно открытому соответственно. Основным плюсом подобной системы является то, что, несмотря на связь математического характера между открытым и закрытым ключом, знание одного не позволяет каким-либо образом получить второй ключ. Пожалуй, основным применением системы шифрования с открытым ключом является цифровая подпись. Подлинность личности всегда можно проверить с помощью открытого ключа по цифровой подписи, в то же время и подлинность подписи подтверждается, если она правильно расшифровывается с помощью открытого ключа.

. Одностороннее шифрование (хэш-функция):

Для осуществления операций по системе шифрования с открытым ключом требуется большое количество ресурсов процессора, поэтому для уменьшения затрат в ресурсах этот метод применяется не ко всему сообщению/подписи и т.д., а только к ее части. Односторонняя хэш-функция применяется в сообщениях переменной длины, в результате чего получается криптографическая сумма постоянной длины. Все дело тут в том, что процедура обработки сообщения проста, однако очень трудно определить аналогичное сообщение, которое даст такую же контрольную сумму. Сумма должна представлять собой число с низким уровнем коллизий, низкий уровень коллизий свидетельствует о том, что практически невозможно по выходным данным получить входные. Еще одной отличительной особенностью является то, что даже при незначительном изменении данных хэш-результат изменяется довольно существенно.

. Гибридные технологии шифрования данных:

Реально продуктивным является совместное использование всех трех типов шифрования: симметричного, асимметричного и одностороннего. Если собрать их сильные стороны и попытаться свести к минимуму слабые, можно получить на выходе довольно качественную систему шифрования, способную решить много проблем в сфере безопасности. Осуществить это можно примерно так: асимметричное шифрование используется для распространения симметричного ключа, симметричная система шифрования шифрует данные, а односторонняя хэш-функция используется для идентификации источника и сохранности данных без преобразований. Практически все протоколы TCP/IP опираются именно на эту гибридную технологию.

Системы сертификации

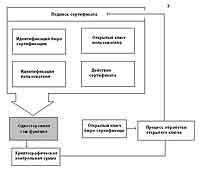

Несмотря на то, что шифрование открытого ключа существенно снижает проблему распределения ключей, все-таки это не единственное и безоговорочное решение. Использование ключей так или иначе предполагает обмен ими. Отличным решение данной проблемы является создание системы сертификации или чего-то наподобие доверенного центра. Таким образом, открытый ключ должен содержаться в виде сертификата, который выпущен третьей стороной, т.е. бюро сертификации. Бюро сертификации, будучи в системе безопасности, генерируют ключевую пару для себя. Открытый ключ сертификационного бюро рассылается всем пользователям с возможностью аутентификации, скажем, на смарт-карте. Открытый ключ представляется системе в виде сертификата, сертификат представляет собой не что иное, как механизм распределения открытых ключей. Сертификат содержит информацию следующего характера:

Несмотря на то, что шифрование открытого ключа существенно снижает проблему распределения ключей, все-таки это не единственное и безоговорочное решение. Использование ключей так или иначе предполагает обмен ими. Отличным решение данной проблемы является создание системы сертификации или чего-то наподобие доверенного центра. Таким образом, открытый ключ должен содержаться в виде сертификата, который выпущен третьей стороной, т.е. бюро сертификации. Бюро сертификации, будучи в системе безопасности, генерируют ключевую пару для себя. Открытый ключ сертификационного бюро рассылается всем пользователям с возможностью аутентификации, скажем, на смарт-карте. Открытый ключ представляется системе в виде сертификата, сертификат представляет собой не что иное, как механизм распределения открытых ключей. Сертификат содержит информацию следующего характера:

1. Открытый ключ пользователя и действительность сертификата.

2. Идентичность бюро сертификации, выпустившего этот сертификат.

3. Идентичность пользователя, для которого этот сертификат был выпущен (рис. 3).

Бюро ставит под сертификатом свою подпись. После получения сертификата система безопасности с помощью содержимого сертификата вычисляет текущую криптографическую контрольную сумму. После этого берется подпись, и с помощью ключа бюро сертификации вычисляется оригинальная криптографическая сумма. При совпадении этих сумм целостность и аутентичность ключа, используемого пользователем, считается доказанной (рис.4). При использовании такого метода необходимо, чтобы пользователи доверяли бюро сертификации, что, в свою очередь, обязывает бюро соответствию определенным требованиям безопасности.

Бюро ставит под сертификатом свою подпись. После получения сертификата система безопасности с помощью содержимого сертификата вычисляет текущую криптографическую контрольную сумму. После этого берется подпись, и с помощью ключа бюро сертификации вычисляется оригинальная криптографическая сумма. При совпадении этих сумм целостность и аутентичность ключа, используемого пользователем, считается доказанной (рис.4). При использовании такого метода необходимо, чтобы пользователи доверяли бюро сертификации, что, в свою очередь, обязывает бюро соответствию определенным требованиям безопасности.

. Смарт-карта:

Смарт-карта представляет собой компьютерную систему, которая может обеспечивать следующие функции:

1. Безопасное хранение данных на смарт-карте.

2. Любые специальные вычисления (хэширование и т.д.).

3. Криптографические приложения (цифровые подписи).

4. Учет в электронных единицах.

5. Идентификация и аутентификация пользователей.

Сертификат, подпись и т.д. загружаются на смарт-карту, после чего карта отсылается пользователю.

. Активизация смарт-карты:

Смарт-карта защищена паролем. Когда пользователь пытается воспользоваться функциями безопасности, ему сначала необходимо активировать карту. Пользователь может в любой момент времени сменить пароль. Более безопасной является активизация по биометрическим параметрам, которые уникально идентифицируют пользователя и очень трудно поддаются фальсификации. Можно использовать и гибрид — таким образом, для проведения аутентификации будут необходимы три фактора: смарт-карта, пароль и биометрические данные.

В следующий раз мы продолжим рассматривать системы шифрования, которые используются при построении брандмауэр-систем. Разберемся с шифрованием данных электронной почты и VPN.

Евгений Кучук, руководитель SASecurity group

Механизмы шифрования

Тут мы рассмотрим три основных метода шифрования: шифрование с открытым ключом, шифрование с закрытым ключом и хэш-шифрование. Приступим.

. Шифрование закрытым ключом:

. Системы шифрования с открытым ключом:

. Одностороннее шифрование (хэш-функция):

Для осуществления операций по системе шифрования с открытым ключом требуется большое количество ресурсов процессора, поэтому для уменьшения затрат в ресурсах этот метод применяется не ко всему сообщению/подписи и т.д., а только к ее части. Односторонняя хэш-функция применяется в сообщениях переменной длины, в результате чего получается криптографическая сумма постоянной длины. Все дело тут в том, что процедура обработки сообщения проста, однако очень трудно определить аналогичное сообщение, которое даст такую же контрольную сумму. Сумма должна представлять собой число с низким уровнем коллизий, низкий уровень коллизий свидетельствует о том, что практически невозможно по выходным данным получить входные. Еще одной отличительной особенностью является то, что даже при незначительном изменении данных хэш-результат изменяется довольно существенно.

. Гибридные технологии шифрования данных:

Реально продуктивным является совместное использование всех трех типов шифрования: симметричного, асимметричного и одностороннего. Если собрать их сильные стороны и попытаться свести к минимуму слабые, можно получить на выходе довольно качественную систему шифрования, способную решить много проблем в сфере безопасности. Осуществить это можно примерно так: асимметричное шифрование используется для распространения симметричного ключа, симметричная система шифрования шифрует данные, а односторонняя хэш-функция используется для идентификации источника и сохранности данных без преобразований. Практически все протоколы TCP/IP опираются именно на эту гибридную технологию.

Системы сертификации

1. Открытый ключ пользователя и действительность сертификата.

2. Идентичность бюро сертификации, выпустившего этот сертификат.

3. Идентичность пользователя, для которого этот сертификат был выпущен (рис. 3).

. Смарт-карта:

Смарт-карта представляет собой компьютерную систему, которая может обеспечивать следующие функции:

1. Безопасное хранение данных на смарт-карте.

2. Любые специальные вычисления (хэширование и т.д.).

3. Криптографические приложения (цифровые подписи).

4. Учет в электронных единицах.

5. Идентификация и аутентификация пользователей.

Сертификат, подпись и т.д. загружаются на смарт-карту, после чего карта отсылается пользователю.

. Активизация смарт-карты:

Смарт-карта защищена паролем. Когда пользователь пытается воспользоваться функциями безопасности, ему сначала необходимо активировать карту. Пользователь может в любой момент времени сменить пароль. Более безопасной является активизация по биометрическим параметрам, которые уникально идентифицируют пользователя и очень трудно поддаются фальсификации. Можно использовать и гибрид — таким образом, для проведения аутентификации будут необходимы три фактора: смарт-карта, пароль и биометрические данные.

В следующий раз мы продолжим рассматривать системы шифрования, которые используются при построении брандмауэр-систем. Разберемся с шифрованием данных электронной почты и VPN.

Евгений Кучук, руководитель SASecurity group

Компьютерная газета. Статья была опубликована в номере 38 за 2007 год в рубрике безопасность