Брандмауэр-системы. Концепции. Часть 1

Пришло время рассмотреть основные концепции построения брандмауэр-систем. Концепции различаются по уровню безопасности, который они способны обеспечивать. Давайте приступим к рассмотрению.

Фильтрация пакетов

Следуя данной концепции, пакетный фильтр является единственной защитой при обеспечении перехода между защищенной и незащищенной сетью. Использование пакетного фильтра может решить следующие задачи:

. Анализ регистрационного журнала. При выполнении этой задачи регистрируются и анализируются все события, имеющие отношение к

безопасности.

. Управление правами доступа. Доступ разрешается только через определенные (разрешенные) протоколы и службы (номера портов) и только в определенные моменты времени.

. Управление доступом на уровне доступа к сети и на сетевом уровне. Возможна установка только разрешенных соединений. Достигается это проверкой MAC и IP адресов получателя и отправителя.

Пакетные фильтры отлично подходят в качестве средства для решения некоторых проблем с трафиком. Например, блокировка принятия пакетов через определенный порт или блокирование пакетов одной из служб.

Поскольку требования к безопасности большего количества сетей очень велики, поэтому для удовлетворения их потребностей недостаточно использования только пакетного фильтра. Отсюда следует, что для таких сетей концепция брандмауэр-систем, опирающаяся только на пакетные фильтры, не подходит. Однако использование пакетных фильтров с технологиями шифрования в Intranet позволяет достигнуть управляемого обмена данными.

Шлюзы прикладного уровня

В соответствии с этой концепцией шлюз прикладного уровня является единственным активным элементом для обеспечения безопасности сети. Обычно шлюз прикладного уровня настраивается как узел, работающий с двумя сетевыми интерфейсами, т.е. осуществляет полный контроль над всеми пакетами. При использовании шлюза прикладного уровня решению подлежат следующие задачи:

. Управление на прикладном уровне. Пользователю разрешено пользоваться только теми возможностями, которые необходимы для его работы. Этого можно добиться использованием служб, управляемых через специальные фильтры.

. Управление доступом на пользовательском уровне. Все пользователи, желающие осуществлять обмен данными через шлюз прикладного уровня, должны пройти идентификацию и аутентификацию.

. Управление доступом на сетевом уровне. Допускается установка только разрешенных логических соединений. Этого можно добиться проверкой IP- адресов отправителя и получателя.

. Управление правами доступа. Доступ разрешен только через разрешенные протоколы и службы, только в определенные моменты времени.

Активными могут быть только те службы, для которых установлены прокси-агенты.

. Разбиение служб. Программные компоненты, которые особенно подвержены риску (например, Sendmail), доступны только по средствам

вспомогательных компонентов.

. Анализ регистрационного журнала. Данные о соединении, относящиеся к безопасности и т.д. сохраняются и анализируются для обнаружения нарушения системы безопасности и отслеживания действий пользователей.

. Регистрация и оповещение. Функция оповещения позволяет в случае серьезного нарушения/сбоя вызывать рассылку сообщений на диспетчер безопасности. Эта функция позволяет быстро реагировать на атаки.

. Скрытие структуры внутренней сети. Даная возможность предотвращает получение злоумышленником информации о сети извне.

Также с помощью шлюза прикладного уровня можно вести учет и отчетность по адресам IP, логинам пользователей и т.д. и выполнять трансляцию сетевых адресов.

Если вдруг у организации имеется два сети, при этом они удалены, или, например, две организации сотрудничают и им необходимо связать сети в одно. Эту функцию можно осуществить при использовании шлюза прикладного уровня.

И опять же, данная концепция может быть использована только при невысоких требованиях в защите, в противном случае она не подходит.

Комбинация элементов

Комбинация элементов позволяет повысить уровень безопасности по сравнению с их раздельным использованием.

Шлюз прикладного уровня с двойным подключением (Dual-homed Application Gateway) работает с двумя сетевыми интерфейсами. Пакеты поступают по одному интерфейсу, а отсылаются по другому. Таким образом, осуществляется полный контроль пакетов. Теоретически возможности обойти шлюз такого рода не существует.

В шлюзе прикладного уровня с одинарным подключением (Single-homed Application Gateway) пакеты прибывают и отсылаются через один и тот же интерфейс. Шлюз не может гарантировать полную проверку всех пакетов, да и дело в таком случае мы имеем только с одной сетью.

Комбинируя пакетные фильтры со шлюзами прикладного уровня, можно добиться резкого скачка в степени защищенности.

. Пакетный фильтр и шлюз прикладного уровня с одинарным подключением

В такой комбинации основные функции по обеспечению безопасности возлагаются на пакетный фильтр, а шлюз обеспечивает дополнительную безопасность, как бы страхуя фильтр (рис.1).

В такой комбинации основные функции по обеспечению безопасности возлагаются на пакетный фильтр, а шлюз обеспечивает дополнительную безопасность, как бы страхуя фильтр (рис.1).

Пакетный фильтр можно настроить так, что поступление данных в локальную сеть из внешней станет возможным только через шлюз прикладного уровня. Таким образом, из внешней сети будет видна не вся локальная, а только шлюз. Передача данных из локальной сети во внешнюю также будет проходить через шлюз с последующей проверкой пакетным фильтром. В данной конфигурации шлюз прикладного уровня логически располагается в локальной сети. Он хорошо изолирован от внешней сети с помощью пакетного фильтра, однако, практически не изолирован от локальной.

Если переместить пакетный фильтр за шлюз (рис.2), то получится картина противоположная предыдущей. Шлюз прикладного уровня в, таком случае, логически располагается во внешней сети, что делает его крайне уязвимым. В случае использования такой конфигурации необходимо обеспечить защиту шлюза, при этом со стороны внутренней (локальной) сети он защищен пакетным фильтром. Обмен данными между сетями осуществляется через пакетный фильтр, контролируемый шлюзом. Такая конфигурация может применяться только в том случае, когда на шлюзе прикладного уровня установлено приложение, требующее непосредственного подключения к Интернету, в противном случае ее использовать не желательно.

Если переместить пакетный фильтр за шлюз (рис.2), то получится картина противоположная предыдущей. Шлюз прикладного уровня в, таком случае, логически располагается во внешней сети, что делает его крайне уязвимым. В случае использования такой конфигурации необходимо обеспечить защиту шлюза, при этом со стороны внутренней (локальной) сети он защищен пакетным фильтром. Обмен данными между сетями осуществляется через пакетный фильтр, контролируемый шлюзом. Такая конфигурация может применяться только в том случае, когда на шлюзе прикладного уровня установлено приложение, требующее непосредственного подключения к Интернету, в противном случае ее использовать не желательно.

Использование такого рода комбинации (пакетный фильтр и шлюз прикладного уровня с одинарным подключением) делает брандмауэр-систему более гибкой, позволяя некоторым службам работать через шлюз, а некоторым, прокси-агент которых не установлен на шлюзе, напрямую через пакетный фильтр. Уровень безопасности тут зависит от уровня безопасности пакетного фильтра в большей мере, чем от шлюза. Но поскольку многим сетям необходима более мощная защита, данная комбинация используется редко.

. Пакетный фильтр и шлюз прикладного уровня с двойным подключением

Эта концепция подразумевает, как ясно из названия, использование шлюза с двойным подключением (рис.3). Это предотвращает возможность обхода шлюза злоумышленником. Если в предыдущей конфигурации злоумышленник мог направить трафик в обход шлюза, то в этой нет такой возможности. Единственный недостаток – снижение производительности системы, однако безопасность повышается.

Эта концепция подразумевает, как ясно из названия, использование шлюза с двойным подключением (рис.3). Это предотвращает возможность обхода шлюза злоумышленником. Если в предыдущей конфигурации злоумышленник мог направить трафик в обход шлюза, то в этой нет такой возможности. Единственный недостаток – снижение производительности системы, однако безопасность повышается.

В данном варианте (рис.3) шлюз защищен от внешней сети пакетным фильтром, и открыт для внутренней (локально) сети.

Рассмотрим так же и вариант, когда шлюз находится за пакетным фильтром (рис.4). В таком случае, как уже говорилось, он полностью открыт для атак из внешней сети, при этом закрыт для атак из внутренней.

Рассмотрим так же и вариант, когда шлюз находится за пакетным фильтром (рис.4). В таком случае, как уже говорилось, он полностью открыт для атак из внешней сети, при этом закрыт для атак из внутренней.

В таком случае, полная безопасность зависит от уровня безопасности шлюза и от уровня безопасности пакетного фильтра. Совмещение позволяет существенно повысить уровень защищенности, а то, что пакетный фильтр и шлюз используют разные аналитические и интеграционные модели, позволяет защитить сеть по большему количеству параметров.

. Защитная подсеть

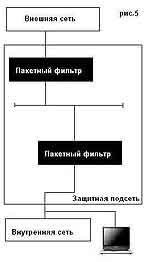

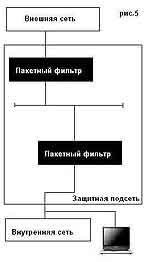

Защитная подсеть (демилитаризованная зона, demilitared zone – DMZ) – изолированная подсеть, которая размещается между внешней и внутренней сетями (рис.5). Основой защитной подсети являются два пакетных фильтра. Тут появляется возможность защиты компонентов защиты со всех сторон пакетными фильтрами.

Защитная подсеть (демилитаризованная зона, demilitared zone – DMZ) – изолированная подсеть, которая размещается между внешней и внутренней сетями (рис.5). Основой защитной подсети являются два пакетных фильтра. Тут появляется возможность защиты компонентов защиты со всех сторон пакетными фильтрами.

Рассмотрим конфигурацию, состоящую из двух пакетных фильтров и шлюза прикладного уровня с одинарным подключением (рис.6). Шлюз находится между двумя фильтрами, что делает его защищенным со всех сторон. В данной конфигурации шлюз прикладного уровня позволяет обеспечить дополнительные возможности. В такой комбинации обмен трафиком для некоторых приложений может осуществляться только через фильтры, однако использование двух фильтров позволяет обеспечить большую безопасность, чем при использовании одного фильтра и шлюза с одинарным подключением.

Рассмотрим конфигурацию, состоящую из двух пакетных фильтров и шлюза прикладного уровня с одинарным подключением (рис.6). Шлюз находится между двумя фильтрами, что делает его защищенным со всех сторон. В данной конфигурации шлюз прикладного уровня позволяет обеспечить дополнительные возможности. В такой комбинации обмен трафиком для некоторых приложений может осуществляться только через фильтры, однако использование двух фильтров позволяет обеспечить большую безопасность, чем при использовании одного фильтра и шлюза с одинарным подключением.

Если использовать два пакетных фильтра и шлюз прикладного уровня с двумя подключениями, то получится так называемая брандмауэр-система с высоким уровнем безопасности (рис.7).

Если использовать два пакетных фильтра и шлюз прикладного уровня с двумя подключениями, то получится так называемая брандмауэр-система с высоким уровнем безопасности (рис.7).

Учитывая, что в такой схеме обход шлюза теоретически невозможен, то данная конфигурация является практически "непробиваемой" для атак, поскольку пакеты данных сначала проходят проверку пакетным фильтром, после шлюзом прикладного уровня, и завершает все еще одна проверка пакетным фильтром.

Ниже приведена характеристика брандмауэр-системы высокого уровня безопасности:

Взаимная защита. Пакетным фильтром определяется, кто имеет право доступа к шлюзу прикладного уровня с двойным подключением, и осуществляется защита шлюза.

Простые правила. Настройка пакетного фильтра и шлюза прикладного уровня производится в соответствии с правилами для отдельных активных элементов брандмауэр-систем.

Вложенная безопасность. Любому желающему получить доступ к сети, защищенной брандмауэр-системой с высоким уровнем защиты, необходимо преодолеть несколько преград: пакетный фильтр, шлюз, еще один фильтр.

Различные операционные системы. В целях безопасности брандмауэр-систем для поддержки различных активных элементов могут использоваться различные среды. Например, на пакетных фильтрах может быть установлена система реального времени, а на шлюзе прикладного уровня – UNIX. В таком случае ошибки и дыры в конкретной операционной системе влияют только на защищенность одного из элементов.

Различные возможности интеграции и анализа. Активные элементы работают с использованием разных стратегий. Пакетные фильтры интерпретируют пакеты, передаваемые на уровне доступа к сети, транспортном и сетевом уровнях. Шлюз прикладного уровня интерпретирует обмен данными на прикладном уровне. Таким образом, наличие узких мест в возможностях интеграции может повлиять только на один из элементов брандмауэр-системы. Учитывая все это, последняя модель является наиболее защищенной.

Продолжение следует

Евгений Кучук, http://sa-sec.org

Фильтрация пакетов

Следуя данной концепции, пакетный фильтр является единственной защитой при обеспечении перехода между защищенной и незащищенной сетью. Использование пакетного фильтра может решить следующие задачи:

. Анализ регистрационного журнала. При выполнении этой задачи регистрируются и анализируются все события, имеющие отношение к

безопасности.

. Управление правами доступа. Доступ разрешается только через определенные (разрешенные) протоколы и службы (номера портов) и только в определенные моменты времени.

. Управление доступом на уровне доступа к сети и на сетевом уровне. Возможна установка только разрешенных соединений. Достигается это проверкой MAC и IP адресов получателя и отправителя.

Пакетные фильтры отлично подходят в качестве средства для решения некоторых проблем с трафиком. Например, блокировка принятия пакетов через определенный порт или блокирование пакетов одной из служб.

Поскольку требования к безопасности большего количества сетей очень велики, поэтому для удовлетворения их потребностей недостаточно использования только пакетного фильтра. Отсюда следует, что для таких сетей концепция брандмауэр-систем, опирающаяся только на пакетные фильтры, не подходит. Однако использование пакетных фильтров с технологиями шифрования в Intranet позволяет достигнуть управляемого обмена данными.

Шлюзы прикладного уровня

В соответствии с этой концепцией шлюз прикладного уровня является единственным активным элементом для обеспечения безопасности сети. Обычно шлюз прикладного уровня настраивается как узел, работающий с двумя сетевыми интерфейсами, т.е. осуществляет полный контроль над всеми пакетами. При использовании шлюза прикладного уровня решению подлежат следующие задачи:

. Управление на прикладном уровне. Пользователю разрешено пользоваться только теми возможностями, которые необходимы для его работы. Этого можно добиться использованием служб, управляемых через специальные фильтры.

. Управление доступом на пользовательском уровне. Все пользователи, желающие осуществлять обмен данными через шлюз прикладного уровня, должны пройти идентификацию и аутентификацию.

. Управление доступом на сетевом уровне. Допускается установка только разрешенных логических соединений. Этого можно добиться проверкой IP- адресов отправителя и получателя.

. Управление правами доступа. Доступ разрешен только через разрешенные протоколы и службы, только в определенные моменты времени.

Активными могут быть только те службы, для которых установлены прокси-агенты.

. Разбиение служб. Программные компоненты, которые особенно подвержены риску (например, Sendmail), доступны только по средствам

вспомогательных компонентов.

. Анализ регистрационного журнала. Данные о соединении, относящиеся к безопасности и т.д. сохраняются и анализируются для обнаружения нарушения системы безопасности и отслеживания действий пользователей.

. Регистрация и оповещение. Функция оповещения позволяет в случае серьезного нарушения/сбоя вызывать рассылку сообщений на диспетчер безопасности. Эта функция позволяет быстро реагировать на атаки.

. Скрытие структуры внутренней сети. Даная возможность предотвращает получение злоумышленником информации о сети извне.

Также с помощью шлюза прикладного уровня можно вести учет и отчетность по адресам IP, логинам пользователей и т.д. и выполнять трансляцию сетевых адресов.

Если вдруг у организации имеется два сети, при этом они удалены, или, например, две организации сотрудничают и им необходимо связать сети в одно. Эту функцию можно осуществить при использовании шлюза прикладного уровня.

И опять же, данная концепция может быть использована только при невысоких требованиях в защите, в противном случае она не подходит.

Комбинация элементов

Комбинация элементов позволяет повысить уровень безопасности по сравнению с их раздельным использованием.

Шлюз прикладного уровня с двойным подключением (Dual-homed Application Gateway) работает с двумя сетевыми интерфейсами. Пакеты поступают по одному интерфейсу, а отсылаются по другому. Таким образом, осуществляется полный контроль пакетов. Теоретически возможности обойти шлюз такого рода не существует.

В шлюзе прикладного уровня с одинарным подключением (Single-homed Application Gateway) пакеты прибывают и отсылаются через один и тот же интерфейс. Шлюз не может гарантировать полную проверку всех пакетов, да и дело в таком случае мы имеем только с одной сетью.

Комбинируя пакетные фильтры со шлюзами прикладного уровня, можно добиться резкого скачка в степени защищенности.

. Пакетный фильтр и шлюз прикладного уровня с одинарным подключением

Пакетный фильтр можно настроить так, что поступление данных в локальную сеть из внешней станет возможным только через шлюз прикладного уровня. Таким образом, из внешней сети будет видна не вся локальная, а только шлюз. Передача данных из локальной сети во внешнюю также будет проходить через шлюз с последующей проверкой пакетным фильтром. В данной конфигурации шлюз прикладного уровня логически располагается в локальной сети. Он хорошо изолирован от внешней сети с помощью пакетного фильтра, однако, практически не изолирован от локальной.

Использование такого рода комбинации (пакетный фильтр и шлюз прикладного уровня с одинарным подключением) делает брандмауэр-систему более гибкой, позволяя некоторым службам работать через шлюз, а некоторым, прокси-агент которых не установлен на шлюзе, напрямую через пакетный фильтр. Уровень безопасности тут зависит от уровня безопасности пакетного фильтра в большей мере, чем от шлюза. Но поскольку многим сетям необходима более мощная защита, данная комбинация используется редко.

. Пакетный фильтр и шлюз прикладного уровня с двойным подключением

В данном варианте (рис.3) шлюз защищен от внешней сети пакетным фильтром, и открыт для внутренней (локально) сети.

В таком случае, полная безопасность зависит от уровня безопасности шлюза и от уровня безопасности пакетного фильтра. Совмещение позволяет существенно повысить уровень защищенности, а то, что пакетный фильтр и шлюз используют разные аналитические и интеграционные модели, позволяет защитить сеть по большему количеству параметров.

. Защитная подсеть

Учитывая, что в такой схеме обход шлюза теоретически невозможен, то данная конфигурация является практически "непробиваемой" для атак, поскольку пакеты данных сначала проходят проверку пакетным фильтром, после шлюзом прикладного уровня, и завершает все еще одна проверка пакетным фильтром.

Ниже приведена характеристика брандмауэр-системы высокого уровня безопасности:

Взаимная защита. Пакетным фильтром определяется, кто имеет право доступа к шлюзу прикладного уровня с двойным подключением, и осуществляется защита шлюза.

Простые правила. Настройка пакетного фильтра и шлюза прикладного уровня производится в соответствии с правилами для отдельных активных элементов брандмауэр-систем.

Вложенная безопасность. Любому желающему получить доступ к сети, защищенной брандмауэр-системой с высоким уровнем защиты, необходимо преодолеть несколько преград: пакетный фильтр, шлюз, еще один фильтр.

Различные операционные системы. В целях безопасности брандмауэр-систем для поддержки различных активных элементов могут использоваться различные среды. Например, на пакетных фильтрах может быть установлена система реального времени, а на шлюзе прикладного уровня – UNIX. В таком случае ошибки и дыры в конкретной операционной системе влияют только на защищенность одного из элементов.

Различные возможности интеграции и анализа. Активные элементы работают с использованием разных стратегий. Пакетные фильтры интерпретируют пакеты, передаваемые на уровне доступа к сети, транспортном и сетевом уровнях. Шлюз прикладного уровня интерпретирует обмен данными на прикладном уровне. Таким образом, наличие узких мест в возможностях интеграции может повлиять только на один из элементов брандмауэр-системы. Учитывая все это, последняя модель является наиболее защищенной.

Продолжение следует

Евгений Кучук, http://sa-sec.org

Компьютерная газета. Статья была опубликована в номере 30 за 2007 год в рубрике безопасность