Security FAQ

Известно, что многие программы-шпионы можно обнаружить в системе по нестандартным открытым портам. Многие из читателей спрашивают:

Как без помощи специализированного ПО определить, есть ли в системе открытые порты, принадлежащие вредоносному ПО?

Прежде всего, необходимо знать, какие именно порты принадлежат системе, а какие открываются вредоносным ПО. Для этого весьма резонным будет изучение списка открытых портов в чистой системе (что-то вроде того, что можно увидеть на рис. 1). Список портов, открываемых вредоносными программами, приведен ниже (список далеко не полный!):

23 — Tiny Telnet Server

25 — Ajan, Antigen, Email Password Sender, Haebi Coceda, Happy 99, Kuang2, ProMail trojan, Shtrilitz, Stealth, Tapiras, Terminator, WinPC, WinSpy

31 — Master Paradise

80 — Executor

99 — Hidden port V2.0

121 — BO jammerkillahV

456 — HackersParadise

555 — Phase Zero

555 — Stealth Spy

666 — Attack FTP

1000 — Der Spaeher 3

1001 — Silencer

1001 — WebEx,

1010 — Doly Trojan 1.30 (Subm.Cronco)

1011 — Doly Trojan 1.1+1.2

1015 — Doly Trojan 1.5 (Subm.Cronco)

1024 — Psyber Streaming Server

1033 — Netspy

1042 — Bla1.1

1080 — Wingate Socks Proxy

1170 — Streaming Audio Trojan

1207 — SoftWar

1243 — SubSeven

1234 — Ultors Trojan

1245 — Vodoo

1269 — Maverick's Matrix

12701 — Eclipse2000

1492 — FTP99CMP

1509 — PsyberStreamingServer Nikhil G.

1600 — Shiva Burka

1807 — SpySender

1999 — Backdoor, Transscout

2000 — Transscout

2001 — TrojanCow

2115 — Bugs

2140 — The Invasor

3024 — WinCrash

3150 — The Invasor

4590 — IcqTrojan

5031 — NetMetropolitan 1.0

5400 — Blade Runner

5550 — Xtcp

6000 — The tHing 1.6

6669 — Vampire 1.0

6670 — Deep Throat

6883 — DeltaSource (DarkStar)

6912 — Shitheep

6939 — Indoctrination

7000 — Remote Grab

7306 — NetMonitor

7789 — iCkiller

9400 — InCommand 1.0

9872 — PortalOfDoom

9875 — Portal of Doom

9989 — InIkiller

10607 — Coma Danny

11000 — SennaSpyTrojans

11223 — ProgenicTrojan

12076 — Gjamer

12223 — Hackґ99 KeyLogge

12346 — NetBus 1.x (avoiding Netbuster)

12362 — Whack-a-mole

12701 — Eclipse 2000

16969 — Priotrity

20000 — Millenium

20034 — NetBus Pro

20203 — Logged!

20203 — Chupacabra

20331 — Bla

21544 — GirlFriend

21554 — GirlFriend

22222 — Prosiak 0.47

23456 — EvilFtp

23456 — Ugly Ftp

26274 — Delta

29891 — The Unexplained

30029 — AOLTrojan1.1

30100 — NetSphere

30133 — Trojan Spirit 2001a

30303 — Socket25

30999 — Kuang

31299 — Masters Paradise

31788 — Hack'a'tack

32418 — Acid Battery

33911 — Trojan Spirit 2001 a

34324 — Tiny Telnet Server

34324 — BigGluck TN

40412 — TheSpy

40423 — Master Paradise

50766 — Fore

53001 — Remote WindowsShutdown

54320 — Back Orifice 2000 (default port)

54321 — Schoolbus 1.6+2.0

61466 — Telecommando

65000 — Devil 1.03

Список открытых портов узнаем командой: netstat c параметром –an (Пуск/Выполнить/cmd):

Список открытых портов узнаем командой: netstat c параметром –an (Пуск/Выполнить/cmd):

Можно ли обнаружить вирус/троян (и др. типы вредоносного ПО) по процессу в диспетчере задач?

Можно, если вирус/троян относится к резидентно выполняющейся программе (что имеет место в большинстве случаев). Для поиска и последующего уничтожения вредоносных программ, оставляющих свой след в диспетчере задач, прежде всего необходимо четко отличать свои процессы от процессов "незваных гостей", для чего, как и в случае поиска открытых портов, уместно привести нижеследующий список "чужих" процессов, который является без преувеличения вершиной айсберга от полного списка процессов, принадлежащих вредоносному ПО:

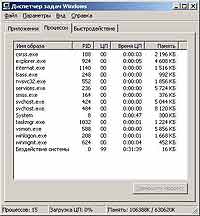

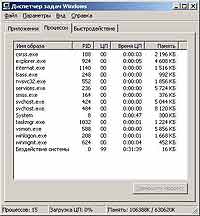

Список же обычных принадлежащих системе процессов чаще всего ограничивается приведенными на рис.2. Здесь следует сделать важное отступление и задать вопрос: а что мешает вирусописателю сделать так, чтобы резидентно работающее вредоносное ПО маскировалось под системные процессы или, еще хуже, вообще не светилось в процессах… Ничего. Во многих случаях так оно и происходит. Называем исполняемый модуль svchost, и в путь… Про руткиты, думаю, вспоминать вообще не стоит;/. Что же в таком случае можно предпринять?

Список же обычных принадлежащих системе процессов чаще всего ограничивается приведенными на рис.2. Здесь следует сделать важное отступление и задать вопрос: а что мешает вирусописателю сделать так, чтобы резидентно работающее вредоносное ПО маскировалось под системные процессы или, еще хуже, вообще не светилось в процессах… Ничего. Во многих случаях так оно и происходит. Называем исполняемый модуль svchost, и в путь… Про руткиты, думаю, вспоминать вообще не стоит;/. Что же в таком случае можно предпринять?

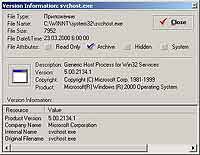

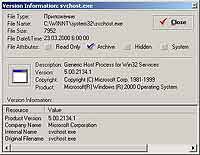

Для начала с помощью специализированного софта исследуем подозрительный процесс и выясним, кому действительно он принадлежит, Для этих целей воспользуемся утилитой Starter (см. рис. 3) (в качестве подопытного процесса выбираем svchost). Выбираем нужный процесс/правая кнопка мыши/File Properties:

Для начала с помощью специализированного софта исследуем подозрительный процесс и выясним, кому действительно он принадлежит, Для этих целей воспользуемся утилитой Starter (см. рис. 3) (в качестве подопытного процесса выбираем svchost). Выбираем нужный процесс/правая кнопка мыши/File Properties:

Из описания видно, что процесс действительно принадлежит Microsoft.

Из описания видно, что процесс действительно принадлежит Microsoft.

Олег Бойцев, Cyber Tank, Cyber_Tank@mail.ru

Как без помощи специализированного ПО определить, есть ли в системе открытые порты, принадлежащие вредоносному ПО?

Прежде всего, необходимо знать, какие именно порты принадлежат системе, а какие открываются вредоносным ПО. Для этого весьма резонным будет изучение списка открытых портов в чистой системе (что-то вроде того, что можно увидеть на рис. 1). Список портов, открываемых вредоносными программами, приведен ниже (список далеко не полный!):

23 — Tiny Telnet Server

25 — Ajan, Antigen, Email Password Sender, Haebi Coceda, Happy 99, Kuang2, ProMail trojan, Shtrilitz, Stealth, Tapiras, Terminator, WinPC, WinSpy

31 — Master Paradise

80 — Executor

99 — Hidden port V2.0

121 — BO jammerkillahV

456 — HackersParadise

555 — Phase Zero

555 — Stealth Spy

666 — Attack FTP

1000 — Der Spaeher 3

1001 — Silencer

1001 — WebEx,

1010 — Doly Trojan 1.30 (Subm.Cronco)

1011 — Doly Trojan 1.1+1.2

1015 — Doly Trojan 1.5 (Subm.Cronco)

1024 — Psyber Streaming Server

1033 — Netspy

1042 — Bla1.1

1080 — Wingate Socks Proxy

1170 — Streaming Audio Trojan

1207 — SoftWar

1243 — SubSeven

1234 — Ultors Trojan

1245 — Vodoo

1269 — Maverick's Matrix

12701 — Eclipse2000

1492 — FTP99CMP

1509 — PsyberStreamingServer Nikhil G.

1600 — Shiva Burka

1807 — SpySender

1999 — Backdoor, Transscout

2000 — Transscout

2001 — TrojanCow

2115 — Bugs

2140 — The Invasor

3024 — WinCrash

3150 — The Invasor

4590 — IcqTrojan

5031 — NetMetropolitan 1.0

5400 — Blade Runner

5550 — Xtcp

6000 — The tHing 1.6

6669 — Vampire 1.0

6670 — Deep Throat

6883 — DeltaSource (DarkStar)

6912 — Shitheep

6939 — Indoctrination

7000 — Remote Grab

7306 — NetMonitor

7789 — iCkiller

9400 — InCommand 1.0

9872 — PortalOfDoom

9875 — Portal of Doom

9989 — InIkiller

10607 — Coma Danny

11000 — SennaSpyTrojans

11223 — ProgenicTrojan

12076 — Gjamer

12223 — Hackґ99 KeyLogge

12346 — NetBus 1.x (avoiding Netbuster)

12362 — Whack-a-mole

12701 — Eclipse 2000

16969 — Priotrity

20000 — Millenium

20034 — NetBus Pro

20203 — Logged!

20203 — Chupacabra

20331 — Bla

21544 — GirlFriend

21554 — GirlFriend

22222 — Prosiak 0.47

23456 — EvilFtp

23456 — Ugly Ftp

26274 — Delta

29891 — The Unexplained

30029 — AOLTrojan1.1

30100 — NetSphere

30133 — Trojan Spirit 2001a

30303 — Socket25

30999 — Kuang

31299 — Masters Paradise

31788 — Hack'a'tack

32418 — Acid Battery

33911 — Trojan Spirit 2001 a

34324 — Tiny Telnet Server

34324 — BigGluck TN

40412 — TheSpy

40423 — Master Paradise

50766 — Fore

53001 — Remote WindowsShutdown

54320 — Back Orifice 2000 (default port)

54321 — Schoolbus 1.6+2.0

61466 — Telecommando

65000 — Devil 1.03

Можно ли обнаружить вирус/троян (и др. типы вредоносного ПО) по процессу в диспетчере задач?

Можно, если вирус/троян относится к резидентно выполняющейся программе (что имеет место в большинстве случаев). Для поиска и последующего уничтожения вредоносных программ, оставляющих свой след в диспетчере задач, прежде всего необходимо четко отличать свои процессы от процессов "незваных гостей", для чего, как и в случае поиска открытых портов, уместно привести нижеследующий список "чужих" процессов, который является без преувеличения вершиной айсберга от полного списка процессов, принадлежащих вредоносному ПО:

| Процесс | Программа |

| Mslogin.exe | FuckToy.exe |

| mwsoemon.exe | MyWebSearch toolbar |

| mediaaccess.exe | WindUpdates.com |

| mediaacck.exe | WindUpdates.com |

| wtoolsa.exe | HuntBar |

| wsup.exe | HuntBar spyware |

| systrey | Trojan Dropper |

| cxtpls.exe | AproposMedia |

| autoupdate.exe | Apropos Media adware |

| wtoolss.exe | HuntBar |

| istsvc.exe | IST adware/hijacker |

| optimize.exe | MoneyTree Dialer |

| gmt.exe | Gator adware |

| cmesys.exe | Gator adware |

| tbps.exe | Neo Toolbar |

| pib.exe | PIB Toolbar |

| gah95on6.exe | ShopAtHome Select |

| mediapass.exe | WindUpdates.com |

| mediapassk.exe | WindUpdates.com |

| tbpssvc.exe | Neo Toolbar |

| bargains.exe | Bargain Buddy |

| save.exe | WhenU SaveNow adware |

| salm.exe | 180Search Assistant |

| rk.exe | Marketscore "monitoring" |

| webrebates0.exe | TopRebates hijacker/adware |

| webrebates1.exe | TopRebates hijacker/adware |

| vmss.exe | Delfin Media Viewer |

Олег Бойцев, Cyber Tank, Cyber_Tank@mail.ru

Компьютерная газета. Статья была опубликована в номере 04 за 2007 год в рубрике безопасность