NAC - контроль доступа к сети

Технология контроля доступа к сети (Network Admission Control Program, NAC) – новая совместная инициатива индустрии, организованная компанией Cisco Systems. В нынешнее беспокойное время, когда интернет и крупные корпоративные сети лихорадит то от вирусных эпидемий, то от DDoS-атак, задача обеспечения безопасности информации стоит особенно остро. Инициатива NAC нацелена на объединение в защищенное целое пользовательских компьютеров («конечных систем» – настольных PC, ноутбуков, PDA) и сетевого оборудования.

Защиту от неблагоприятных внешних воздействий опытным администраторам реализовать сравнительно несложно – куда труднее обеспечить безопасность внутреннюю. Ведь достаточно одного пользователя, работающего, к примеру, с непропатченным IE, чтобы из-за вируса пострадала вся сеть. Случайно занесенный из дому вирус также может стать серьезной головной болью для админов, а, в худшем случае, даже причиной значительных убытков компании. Как же с этим бороться? Может, жестко контролировать всех пользователей? Не напасешься администраторов. Регулярно проводить лекции по компьютерной безопасности? Сколько бы времени ни было на это потрачено, кто-нибудь все равно откроет сомнительный аттач в письме или забудет проверить антивирусом полученные из небезопасных источников файлы... Может, есть способ лучше? Может, получится минимизировать влияние человеческого фактора? Cisco утверждает, что да, такой способ есть.

Cуть «контроля за доступом в сеть» (NAC) заключается в следующем: на новых маршрутизаторах и прочем сетевом оборудовании Cisco будет установлено специальное ПО, следящее за подключенными к сети машинами. И если они не будут удовлетворять политикам безопасности (наличие последних обновлений системы и антивирусных программ), то подвергнутся соответствующим репрессиям: от корректировки прав доступа и помещения в «карантинную зону» до полного запрета на работу в сети. Сначала будет поддерживаться лишь взаимодейстие с ОС Microsoft Windows NT/2000/XP на клиентских машинах, впоследствии же, в продуктах вроде свичей Cisco Catalyst и концентраторов Cisco VPN 3000 Series будет значительно расширен диапазон поддерживаемых клиентских ОС, а также усовершенствованы методы работы с компьютерами под управлением неподдерживаемых систем.

NAC позволяет эффективно отслеживать потенциально уязвимые компьютеры в сети, и, при необходимости, изолировать их. Поддерживается работа с гейтвеями на WAN-соединениях, удаленном доступе с использованием IPSec, диалап-доступе, причем сети могут иметь как традиционную, так и беспроводную инфраструктуру. В работе над программой участвуют такие известные компании, как Cisco, IBM, Network Associates, Symantec и Trend Micro. Основные плюсы NAC таковы:

– значительное увеличение защищенности сети благодаря изоляции и блокированию не соответствующих требованиям безопасности компьютеров;

– снижение расходов на антивирусное ПО и обслуживание сети;

– масштабируемость развертывания – NAC предоставляет возможность полного контроля при всех методах доступа к сети.

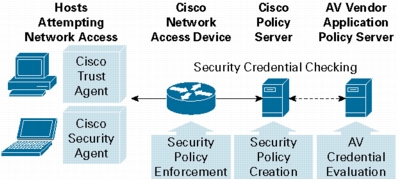

Рис. 1.

NAC состоит из следующих компонентов:

- Программный инструмент Cisco Trust Agent-A,работающий на конечной системе и собирающий информацию о состоянии безопасности от специализированных продуктов, вроде антивирусов и клиентов Cisco Security Agent. Последние предоставляют информацию о версии операционной системы и наличии последних заплаток. Эта информация затем передается устройству, обеспечивающему доступ к сети.

- Устройства, обеспечивающие доступ к сети.Среди них – маршрутизаторы, коммутаторы, беспроводные точки доступа и устройства безопасности, навязывающие политику контроля за доступом. Они запрашивают с конечных систем информацию о состоянии безопасности и направляют ее на серверы политик, где принимается решение о возможности и типе доступа. Администраторы настраивают политики, и в зависимости от их конфигурации и полученной от устройств информации о безопасности («удостоверение личности»), устройства доступа разрешают/запрещают соединения или помещают конечные системы в «карантинную зону».

- Серверы политик,обрабатывающие полученную от устройств доступа к сети информацию о конечных системах, и на ее основе вырабатывающие решение о применении той или иной политики доступа. Основой системы серверов политик является Cisco Secure Access Control Server – аутентифицирующий, авторизирующий и учетный RADIUS-сервер. Он взаимодействует с NAC-серверами, вроде серверов политики безопасности, обеспечивающих более глубокое утверждение «удостоверений личности» систем.

- Система управления.CiscoWorks VPN/Security Management Solution (VMS) обеспечивает поддержку элементов NAC, а CiscoWorks Security Information Manager Solution (SIMS) – инструменты по мониторингу и оповещению. Соорганизаторы инициативы NAC также предоставляют решения по управлению программами для обеспечения безопасности на конечных системах.

- Дополнительные услуги.Консультации по планированию, разработке и внедрению могут сэкономить время, деньги и ресурсы, а также гарантировать развертку эффективного NAC-решения.

Важно, что NAC использует уже существующую сетевую инфраструктуру и технологии организации безопасности, объединяя их в NAC-систему. Например, организации могут заставлять клиентские машины использовать антивирусное ПО, а следить за этим будут маршрутизаторы, свичи, беспроводные точки доступа и устройства безопасности Cisco. В этом случае NAC будет дополнять, а не заменять классические технологии безопасности: широко применяемые файрволлы, системы обнаружения проникновения, аутентификацию пользователей и коммуникационную безопасность.

В первой фазе программы (июнь 2004), NAC будет поддерживаться следующими платформами: Cisco 72xx; Cisco 37xx; Cisco 3640 и 3660-ENT; Cisco 2600XM и 2691; Cisco 1701, 1711, 1712, 1721, 1751, 1751-V, 1760; Cisco 83x; ПО - Cisco IOS 12.3(8)T.

NAC – ключевой компонент концепции самозащищающейся сети Cisco (Cisco Self-Defending Network), инновационной, многофазной инициативы безопасности, которая призвана многократно повысить способность сетей обнаруживать и предотвращать возможные угрозы их безопасности. Будем надеяться, что NAC окажется достаточно эффективным дополнением к существующим системам безопасности.

Николай "Nickky" Щетько,me@nickky.com, по материалам компании Cisco Systems.

Сетевые решения. Статья была опубликована в номере 08 за 2004 год в рубрике технологии