Active Network Monitor

описание

Эта утилита работает только на платформах NT/W2K/XP. Минимальные требования:

— RAM — 64MB;

— пространство на диске — 2 MB.

Для нормальной работы требуется запустить сервис Remote Registry Service на всех хостах, так как половина плагинов зависят от этого сервиса, и, естественно, иметь права администратора, так как Active Network Monitor запускается по умолчанию с правами текущего пользователя.

Варианты сканирования:

— Types (Типы);

— Domains (Домены);

— Computers (Компьютеры);

— From File (Из файла).

Сканирование может осуществляться согласно типам компьютеров:

Primary Domain Controller (первичный контролер домена);

Backup Domain Controller (резервный контроллер домена);

Microsoft SQL Servers (SQL-серверы);

Terminal Servers (терминальные серверы);

Stand Alone Servers («одинокостоящие» серверы — любые серверы, не являющиеся контролерами домена);

Cluster Servers (серверы кластеров);

Print Servers (серверы печати);

NT Workstations (рабочие станции);

Windows 9x/Me (тоже как бы рабочие станции ;)

плагины

Computer Information(информация о компьютере). Дает информацию о типе компьютера, количестве процессоров, их частоте, типе, производителе и о количестве оперативной памяти.

Devices(устройства). Этот плагин дает информацию об установленных устройствах в системе, их внутреннем имени, состоянии, параметрах запуска, типе драйвера и зависимостях от сервисов.

Disks(диски). Информация о носителях.

Display Information(информация о видеонастройках). Показывает текущие настройки видеокарты, количество цветов, разрешение, частоту монитора, память видеокарты, чипсет и вид DAC.

Global Groups(глобальные группы). Данные о глобальных группах и список членов домена (только на контролерах домена).

Hardware Resources(железо). Данные о железе, и возможных конфликтах DMA, I/O, IRQs. Также отображается внутреннее имя устройства, данные об интерфейсе, ресурсе, используемом устройством, названием устройства и т.д.

Hot Fixes and SP(хотфиксы и сервиспаки). Дает информацию об установленных хотфиксах и сервиспаках, их описание и дате установки.

Installed Applications(установленные приложения). Этот плагин позволяет получить информацию об установленном ПО, его производителе и дате установки.

Local Groups(локальные группы). Просмотр информации о локальных группах и их членах.

OS Information(информация об операционной системе). Информация о продукте, версии ядра, дате установки, времени старта, времени последнего выключения, информация об организации, владельце, серийном номере, системном каталоге, разделе и версии Explorer’а.

Network Settings(сетевые настройки). Данные о сетевых параметрах. Информация об имени хоста, членстве в домене, LMHOSTS, модели сетевого адаптера, IP-адресе, маске подсети и используемом протоколе, информации о протоколе.

Ping.Плагин, пингующий сканируемые машины.

Trace Route.Плагин, трассирующий маршрут к сканируемой машине.

Printers(принтеры). Информация об установленных принтерах.

Processes(процессы). Этот плагин позволяет просматривать все процессы, запущенные на сканируемом хосте. Дается информация об имени процесса, его PID, суммарном времени работы процесса, количестве затраченных ресурсов процессора, привилегии, количестве системных ресурсов, затраченных на процесс, количестве памяти, количестве дескрипторов, приоритете и т.д.

Services(сервисы). Список установленных сервисов, и данные о них, включая их внутреннее имя, статус, путь, тип, зависимости.

Sharings(общие ресурсы). Описание включает имя, комментарий, тип, путь, лимит пользователей и количество текущих коннектов к доступной папке.

Users(пользователи). Данные о пользователях. Если сканируемый хост является контролером домена, то будет показан список пользователей домена, а если сканируемый хост — обычная рабочая станция, то, Active Network Monitor выведет список локальных пользователей.

сканирование

Процесс сканирования не занимает много времени и зависит от количества хостов в сети и скорости передачи данных. Напомним, что для полного сканирования хостов (используя все плагины) на каждом компьютере следует запустить службу Remote Registry Service, иначе Active Network Monitor не сможет получить полную информацию о хосте. Плагины, использующие эту службу: Hot Fixes and SP, Hardware Resources, Installed Applications, OS Information, Computer Information, Processes, Display Information, Network Settings.

Для начала проведем полное сканирование всех машин сети, чтобы собрать полную информацию о хостах. Это позволит нам позже сравнивать результаты и наблюдать за изменениями конфигураций.

После сканирования следует сохранить результаты. Active Network Monitor предоставляет несколько возможностей для хранения логов:

В виде проекта(File->Save Project). В этом случае логи хранятся в папке Projects каталога, в который был установлен Active Network Monitor. Этот вид записи удобен тем, что при открытии проекта вы получаете доступ ко всем ранее сохраненным проектам (File-> Open Project).

В виде отдельного файла(File->Save As). Следует использовать для сохранения логов в другое место (отличное от папки Projects) на винчестере или съемном носителе. Такие файлы можно открыть с помощью File->Open. Заметьте, что Active Network Monitor работает лишь с файлами *.anm.

В виде текстового файла(File->Save As). Текстовые файлы — *.txt (разделение табом), *.csv (разделение запятой) — используются для экспорта логов в другие приложения. Такие файлы не могут быть открыты с помощью Active Network Monitor.

сравнение логов

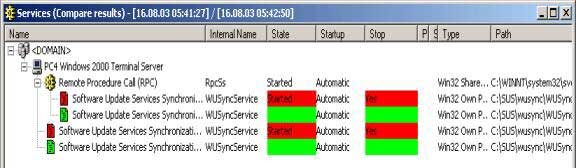

После второго сканирования следует сравнить логи в поисках изменений. Для этого можно использовать встроенную возможность Active Network Monitor (File->Compare). Выберем сохраненный при первом сканировании файл и сравним его с файлом, созданным при повторном сканировании. В качестве примера воспользуемся плагином Services.

Для примера перед сканированием остановим SUS-сервис. При сравнении получим следующий результат:

Красным цветом обозначены результаты первого сканирования, ярко-салатовым — второго. Подобное сравнение может помочь обнаружить неисправности в системах и быстро устранить их.

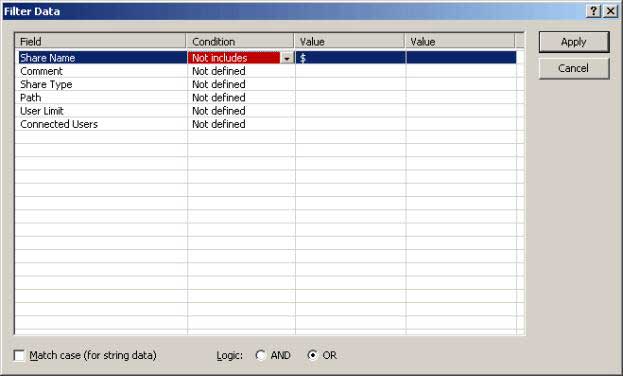

фильтр данных

Это еще одна возможность следить за работоспособностью систем и их безопасностью. Столбец Field содержит все поля доступные при сканировании и сравнении результатов. Столбец Condition(Условие) может иметь такие значения: Not defined — не указан, Is (exactly) — точно совпадает с, Includes — содержит, Is Not — не равен, Not Includes — не содержит, Empty — пуст, Not Empty — не пуст. Для числовых данных могут быть применены логические операции: Equal to — равен, Greater than — больше чем, Less than — меньше чем, Not equal to — не равен, Between в промежутке, Not between — за пределами.

Для примера используем фильтр контроля за общими ресурсами в сети. Нас прежде всего будут интересовать открытые пользователями общие папки. Для этого просканируем компьютеры в сети используя плагин Sharings. Затем запустим фильтр и укажем для Share Name в столбце Condition “Not includes” (Не содержит), а в столбце Value (значение) – знак “$”. Таким образом, мы увидим все папки, открытые пользователями для общего доступа.

Вот еще несколько примеров использования фильтра:

| Цель | Поле | Условие | Значение (пример) |

| Плагин: Network Settings | |||

| Поиск неправильно указанного шлюза | Name | Is not | Gateway: 192.168.0.1 |

| Description | Is (exactly) | Default Gateway | |

| Поиск неправильно указанного DNS-сервера | Name | Is not | DNS: 192.168.0.1 |

| Description | Is (exactly) | Primary DNS Server | |

| Проверка правильности указания маски подсети | Name | Not includes | Mask: 255.255.255.0 |

| Description | Is (exactly) | IP Address and Subnet Mask | |

| Плагин: Hot Fixes and Sp | |||

| Поиск машин, где неустановлен патч | Name | Is not | KB823980 |

| Плагин Computer Information | |||

| Количество RAM меньше 128 и частота процессора не превышает 700 MHz | Physical Memory | Less then | 128 |

| Speed | Less then | 700 | |

В качестве значений можно использовать следующие типы данных:

string — abcABC0123;

decimal — от 0 до 9 (123, -123);

hex (1EF2);

float (1,102; -0,123);

date — в формате DD.MM.YY (30.02.03);

time — в формате HH:MM:SS (12:12:03);

dateTime — DD.MM.YY HH:MM:SS (30.02.03 12:12:03).

Результат фильтрования также может быть сохранен в текстовом формате, или формате .anm.

заключение

Данный продукт в процессе написания статьи показал себя как с хорошей так и с плохой стороны. Эта утилита может действительно помочь собрать почти всю нужную информацию о компьютерах в сети, и будет полезна как опытным администраторам, так и новичкам в администрировании. Она очень полезна, если вы только начали работать в организации, так как Active Network Monitor может дать довольно таки полную информацию о компьютерах. К недостаткам можно отнести не совсем удобную возможность сравнения результатов, ярко-салатовый цвет выделения различий между сканированиями, не совсем полное описание запущенных процессов (хотелось бы так же видеть список .dll, загружаемых отдельным процессом). С нашей точки зрения это утилита может помочь в администрировании, и ее стоит испробовать.

По материалам SecurityLab.

Сетевые решения. Статья была опубликована в номере 09 за 2003 год в рубрике software