Статьи по теме безопасность :: разное

IT-инсайдеры лютуют…

2005/45‣безопасность :: разное

В России разгорелся очередной крупный скандал, связанный с проблемой информационной безопасности, а если говорить точнее — с действиями IT- инсайдеров на фондовом рынке (который, как известно, особо чувствителен к подобного рода махинациям). Неизвестные лица выставили на продажу компьютерную базу данных одного из крупнейших российских регистраторов ценных бумаг — компании "НИКойл". База содержит данные о сотнях российских эмитентов акций по ... подробнее

Каким будет фишинг-2005?

2005/24‣безопасность :: разное

Фишинг по итогам 2004 года повсеместно был признан самой распространенной и самой опасной формой интернет-мошенничества. Основная опасность заключалась в самой технологии, предусматривающей комбинирование "атаки на человеческий фактор" и чисто технологических приемов. Меры по противодействию фишинг-угрозам принимаются сегодня во всех странах мира. Тем не менее, наивно было бы полагать, что в 2005 году вал фишинга схлынет сам собой. Общие ... подробнее

Еще раз про вирусы и антивирусы

2005/23‣безопасность :: разное

Статья "Антивирусное многоборье" вызвала огромный резонанс со стороны читателей. Мой почтовый ящик просто "утонул" в ваших письмах. Приятно, что, кроме критики, материал получил немало похвальных отзывов, а также несколько ценных замечаний, которые невозможно не упомянуть. Ответы на многие однотипные вопросы я, как всегда, решил оформить в виде статьи, чтобы ответить всем и сразу. В первую очередь хотелось бы выразить благодарность ... подробнее

"Беспроводные" проблемы безопасности

2005/15‣безопасность :: разное

Почему-то так повелось в индустрии hi-tech: сначала создают новую технологию, внедряют ее, а затем хватаются за голову и бросаются устранять прорехи в обеспечении безопасности. Казалось бы, еще совсем недавно специалисты и пользователи радовались стремительному развитию беспроводных технологий, открывающих совершенно новые возможности. А сегодня специалисты по информбезопасности проклинают все на свете, гоняясь за "хакерами новой генерации". ... подробнее

Мобильная вирусология

2005/11‣безопасность :: разное

Мобильные телефоны стремительно умнеют; смартфоны и прочие Bluetooth-гаджеты получают все более широкое распространение. Этот процесс столь же естественен, как и технический прогресс в целом. Издержки этого прогресса, как водится, "идут в комплекте" — ими становятся вирусы для мобильных устройств. Уже в нынешнем марте появилась новая, самая опасная, разновидность вируса для мобильных телефонов. Опасность ее в том, что в качестве канала ... подробнее

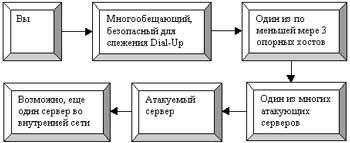

Анатомия DDoS-атаки

2005/11‣безопасность :: разное

DDoS-атаки в последние несколько лет стали одним из самых распространенных преступлений в киберпространстве. Чаще всего хакеры организуют подобные нападения на серверы государственных органов и крупных бизнес-структур. Более того, в 2004 году появился такой вид преступлений, как шантаж возможностью проведения DDoS-атаки. Его жертвами становятся компании, бизнес которых напрямую зависит от стабильности работы web-серверов — например, онлайновые ... подробнее

Дети, Сеть и родители

2005/08‣безопасность :: разное

Проблема взаимоотношений детей и компьютеров обсуждается в обществе с тех самых пор, как персональные компьютеры пришли в наши квартиры на правах бытовой техники. Интернет лишь подлил масла в огонь. Но, как и десятилетие назад, общество по-прежнему не определилось, что же такое ПК для детей: зло или благо? Мы не будем пытаться дать ответ на этот вопрос — слишком уж этот ответ неоднозначен. Мы просто сделаем своего рода обзор современных знаний ... подробнее

Мобильные вирусы: этапы развития и становления

2005/05‣безопасность :: разное

Эта статья будет интересна в первую очередь владельцам мобильных телефонов, которые работают под управлением OS Symbian. Но, думаю, не за горами время, когда проблема мобильных вирусов коснется всех пользователей мобильников. Первенец: безобидный червячок Первый вирус для мобильного телефона был обнаружен в июне 2004 года. О нем сообщила "Лаборатория Касперского", и он носил имя Cabir. Распространялся он по сотовым сетям и заражал мобильные ... подробнее

Вредоносные программы: тенденции последнего времени

2005/01‣безопасность :: разное

Не нужно придумывать какие-то дополнительные проблемы: мы вполне можем позволить себе ограничиться реально существующими... Вирусы Компьютерные вирусы, еще года два назад будоражившие общественность по большей части через средства массовой информации, в наши дни стали печальным атрибутом повседневности. Компания Symantec, которая уже много лет занимается вирусным мониторингом, констатирует, что количество новых вирусов и червей для ... подробнее

Компьютерная безопасность в наивных вопросах2

2004/51‣безопасность :: разное

Информационная, или компьютерная, безопасность заботится не о компьютерах как таковых, способах и средствах их хищения и защиты от грабителей, но прежде всего об информации, которую хранят компьютеры, передают по сети, обрабатывают. Очень часто наивный вопрос непрофессионала заранее содержит предполагаемый и очевидный ответ — ну как же вы, специалисты своего дела, не могли додуматься до такой простой вещи, ведь решение лежит на поверхности! ... подробнее

Киберпреступность-2005: к чему готовиться?

2004/51‣безопасность :: разное

Насчет наступающего 2005 года сегодня делаются самые различные прогнозы в самых различных областях. Вот только одно, к сожалению, не вызывает сомнений: злоумышленники в киберпространстве станут еще злее, агрессивнее, изобретательнее и изворотливее. И пресловутые "нигерийские письма" мы уже будем вспоминать с грустной улыбкой. Но пока попробуем просто разобраться в происходящем. Вспоминая 2004-й Как-то так получается, что каждый прошедший год ... подробнее

Компьютерная безопасность в наивных вопросах

2004/50‣безопасность :: разное

Информационная, или компьютерная, безопасность заботится не о компьютерах как таковых, способах и средствах их хищения и защиты от грабителей, но прежде всего об информации, которую хранят компьютеры, передают по сети, обрабатывают. Очень часто наивный вопрос непрофессионала заранее содержит предполагаемый и очевидный ответ — ну как же вы, специалисты своего дела, не могли додуматься до такой простой вещи, ведь решение лежит на поверхности! ... подробнее

"Троянcкий конь" и защита компьютера

2004/35‣безопасность :: разное

"Троянcкий конь" и защита компьютера О троянских программах и вирусах, думаю, знают все. В повседневной жизни очень часто приходится с ними сталкиваться. Но обычный пользователь иногда имеет весьма смутное представление о том, что такое современный "троянский конь" (их еще называют "троян", "троянец" и т.д.). Поэтому необходимо пояснить их работу и на этой основе дать конкретные рекомендации для борьбы с ... подробнее

Компьютерное пиратство

2004/23‣безопасность :: разное

Компьютерное пиратство Все вы, уважаемые читатели, конечно же, знаете о пиратстве и пиратах. Разновидностей пиратства много, мы же с вами поговорим о компьютерном — думаю, наиболее близком всем читателям КГ. Я постараюсь рассмотреть аспект пиратства как можно более объективно, для чего расскажу об этом явлении с двух разных позиций — противников и приверженцев. Но сначала мне бы хотелось рассказать о самом понятии пиратства. Что такое ... подробнее

В чем слабость твоя?

2004/14‣безопасность :: разное

В чем слабость твоя? Окончание. Начало в КГ № 13 Другие типы устройств, которые могут использоваться для авторизации пользователей Смарт-карты (микропроцессорные карты). Технология использования смарт-карт по своим внутренним функциям аналогична технологии USB-ключей, описанной выше. Отличие заключается только в том, что получение данных из смарт-карт предполагает наличие еще и считывателя, который может быть встроен в клавиатуру, ... подробнее

В чем слабость твоя?

2004/13‣безопасность :: разное

В чем слабость твоя? Несмотря на все усилия при построении защиты в компьютерном деле, наиболее уязвимым местом (и наименее предсказуемым) остается человек. К сожалению, при работе на компьютере человек способен только понизить уровень защищенности, если не выполняет определенных требований безопасности. Последние примеры схем распространения вирусов по электронной почте (MуDoom, Bagle и т.д.) показали, что любопытство пользователей ... подробнее

Первая (отсутствующая) глава книги Кевина Митника 4

2004/04‣безопасность :: разное

Первая (отсутствующая) глава книги Кевина Митника Окончание. Начало в КГ №№ 1 , 2 , 3 (2004). Что говорят другие Одна из книг, в которой разбирались юридические аспекты моего дела, была написана человеком, который сам был прокурором в округе Лос-Анджелес, коллегой юристов, выступавших моими обвинителями. В своей книге "Эффектные компьютерные преступления" Бак Блумбекер написал: "Я глубоко опечален тем, что вынужден писать о ... подробнее

Кое-что о вирусах

2004/03‣безопасность :: разное

Кое-что о вирусах Чем дальше мир углубляется в виртуальные леса, тем изощренней становятся партизаны. (с) Татьяна Данилова Как правило, январь месяц любого года — это время подведения итогов года предыдущего. "Месяц статистики", одним словом. Именно в январе публикуются самые интересные данные, позволяющие оценить различные аспекты минувшего года. В полной мере это относится и к такой популярной (увы!) теме, как компьютерная ... подробнее

Первая (отсутствующая) глава книги Кевина Митника 3

2004/03‣безопасность :: разное

Первая (отсутствующая) глава книги Кевина Митника Продолжение. Начало в КГ №№ 1, 2 Преследование Маркоффа Вернемся во времени в конец 1992 года. Срок моего освобождение под надзор за нарушение безопасности корпоративной сети "Диджитэл Эквипмент Корпорэйшн" подходил к концу. Между тем я начал осознавать, что правительство пыталось собрать против меня очередное "дело", на этот раз — за проведение контрразведывательных мероприятий с ... подробнее

Первая (отсутствующая) глава книги Кевина Митника 2

2004/02‣безопасность :: разное

Первая (отсутствующая) глава книги Кевина Митника Продолжение. Начало в КГ №1 от 12.01.04 Становление социального инженера Некоторые каждое утро выбираются из постели с чувством ужаса перед предстоящей ежедневной рабочей рутиной на пресловутых "соляных копях". Мне достаточно везло в том, что я испытывал удовольствие от своей работы. В частности, вы и представить не сможете, какой дух соперничества, чувства вознаграждения и удовольствия ... подробнее

Первая (отсутствующая) глава книги Кевина Митника 1

2004/01‣безопасность :: разное

Первая (отсутствующая) глава книги Кевина Митника Кевин Митник — взломщик телефонов и компьютеров из США, человек, уже ставший легендой благодаря журналисту "Нью-Йорк Таймс" Маркоффу, заработавшему миллион долларов на клевете и сенсациях… Эта статья — начало публикации первой главы из книги Кевина Митника "Искусство обмана". В опубликованной книге отсутствовала первая глава, которую издатели изъяли из оригинала, предоставленного ... подробнее

Безопасность и услуги хостинга

2004/01‣безопасность :: разное

Безопасность и услуги хостинга Под термином "хостинг" ("веб-хостинг", "интернет-хостинг") обычно подразумевается размещение и хранение данных, доступных через Интернет, на сервере провайдера. Основные элементы хостинга — веб-сайты и почтовые серверы. Услуги хостинга включают в себя выделение дискового пространства, поддержку доменного имени сайта, выполнение пользовательских программ (скриптов), работу с базой данных на основе ... подробнее

Как заметать следы. Часть 8

2003/51‣безопасность :: разное

Как заметать следы. Часть 8 Окончание. Начало в КГ №50 "Но если ты уже стал на этот путь, то лучше не попадаться, а если попадаться, так не сознаваться, а если сознаваться, то в простом деле, а не организованном". Виктор Суворов, "Аквариум" Я счел уместным процитировать выдержку из бестселлера о разведке Бориса Резуна, более известного под псевдонимом Виктор Суворов, так как несколько раз встретил в западных публикациях ... подробнее

Как заметать следы. Часть 7

2003/50‣безопасность :: разное

Как заметать следы. Часть 7 В 2000 году я начал публикацию перевода первой части статьи Ван Хаузера "Как скрывать следы своих проделок". Серия оказалась востребованной и популярной, да и перевод не был завершен до конца ("Как заметать следы", часть 1, КГ №42 (283) от 24.10.2000 г., часть 2, КГ №43 (284) от 31.10.2000 г., часть 3, КГ №44 (285) от 8.11.2000 г., часть 4, КГ №45 (286) от 14.11.2000 г., часть 5, КГ №46 (287) от 21.11.2000 г., ... подробнее

Кибервойны: статистика потерь

2003/44‣безопасность :: разное

Кибервойны: статистика потерь Стремительная компьютеризация мировой экономики, как и любое проявление прогресса, имеет свою обратную — негативную — сторону. Если раньше компьютерные вирусы были по большей части проблемой компьютерных специалистов и домашних пользователей, а широкая общественность знала о них лишь понаслышке, то теперь вирусы оказывают серьезное деструктивное влияние на всю мировую экономику. К этому выводу независимо ... подробнее

"Слабое звено" компьютерной безопасности

2003/44‣безопасность :: разное

"Слабое звено" компьютерной безопасности В киберпространстве бушуют войны. Множащееся с каждым днем войско хакеров непрерывно атакует корпоративные и государственные компьютерные системы по всему миру. Им противостоят специалисты по информационной безопасности, которые 99% своего времени тратят на латание очередных обнаруженных дыр и уязвимостей в операционных системах и прикладном ПО. И мало кто обращает внимание на то, что между хакерами ... подробнее

Защищаем собственную информацию

2003/41‣безопасность :: разное

Защищаем собственную информацию Еще раз об информации Не секрет, что в конкурентной борьбе используются жесткие методы. Возможные последствия непредсказуемы. Над ними, как правило, не задумываются, пока "гром не грянет". Информация — одно из ключевых понятий в современном мире наряду с материей или энергией. Информация уже давно стала предметом купли-продажи, а утечка информации в руки недоброжелателей или конкурентов может привести к ... подробнее

Аудит учетных записей пользователей в Active Directory

2003/39‣безопасность :: разное

Аудит учетных записей пользователей в Active Directory Вместо предисловия Поводом для появления данной статьи послужила информация, опубликованная в журнале Windows & .Net Magazine/RE №5 за 2003 год под названием "Утилита LDIF Directory Exchange", которая подсказала решения, которые можно было использовать для того, чтобы обеспечить необходимый уровень автоматизации при проведении аудита учетных записей пользователей в Active Directory. ... подробнее

СНГ: информационная безопасность бизнеса

2003/38‣безопасность :: разное

СНГ: информационная безопасность бизнеса По миру одна за другой прокатываются эпидемии компьютерных вирусов. Атаки типа DDoS и действия хакеров-одиночек, использующих дыры в программном обеспечении, надолго выводят из строя важнейшие информационные узлы. Добавьте сюда бесконечный поток спама, неквалифицированные действия сотрудников-"ламеров" и промышленный компьютерный шпионаж — и попытайтесь представить себе, какие убытки несет ежедневно ... подробнее

GSM: конец приватности

2003/37‣безопасность :: разное

GSM: конец приватности Споры о том, можно ли перехватить переговоры по сотовым телефонам, работающим в стандарте GSM, ведутся с самого момента появления этой технологии. Компании — операторы сотовой связи и раньше, и сейчас зачастую строят свои рекламные кампании, делая особый упор на высокой степени защищенности стандарта GSM от прослушивания посторонними. Действительно, в этом стандарте используется весьма продвинутая технология ... подробнее

"Дело Левина": как все было

2003/36‣безопасность :: разное

"Дело Левина": как все было Нынешней осенью исполняется девять лет хакерской операции, которая в свое время даже получила название "ограбление века". Речь идет об афере, которую в 1994 году провернул питерский хакер Владимир Левин, взломавший систему управления счетами корпоративных клиентов американского "Ситибанка" и похитивший таким образом более 12 миллионов долларов. Прошло уже почти десятилетие, но только сейчас стало возможно ... подробнее

Мотивы хакеров

2003/35‣безопасность :: разное

Мотивы хакеров Не так давно сотрудники Министерства обороны США в одном из интервью сделали весьма жесткий прогноз: Америка должна готовиться к электронному Перл-Харбору. В свою очередь, институт SANS и Центр по защите национальной инфраструктуры (NIPC) при ФБР сделали совместное заявление, в котором говорится, что "Интернет не готов к атакам, и в ближайшее время число атак кибертеррористов увеличится". Действительно, до сих пор все эти ... подробнее

Современные специализированные средства защиты информации

2003/34‣безопасность :: разное

Современные специализированные средства защиты информации Информация приобрела статус стратегического национального ресурса, являющегося одним из основных богатств государства, претендующего на достойное место в международном сообществе. Активное внедрение информационных технологий в самых разных областях жизнедеятельности Республики Беларусь наряду с несомненно положительными тенденциями несет в себе определенные проблемы, одной из ... подробнее

О противостоянии аудиопиратов и звукозаписывающих компаний

2003/21‣безопасность :: разное

О жадности "Пиринговое противостояние" нарастает. По одну сторону баррикад — простые пользователи Интернета, привыкшие к тому, что практически любую музыкальную композицию можно без особого труда отыскать и загрузить из Всемирной сети. С другой стороны — звукозаписывающие компании-гиганты, которые называют происходящее аудиопиратством и на каждом углу кричат о якобы потерянных прибылях. И с каждым годом по мере развития Интернета это ... подробнее

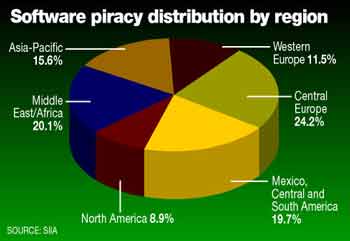

Пиратство на рынке программного обеспечения: взгляд под другим углом

2003/08‣безопасность :: разное

Пиратство на рынке программного обеспечения: взгляд под другим углом Черт побери! Как и все другие наказанные нами, вы управляетесь законом, который богачи придумали для собственной безопасности. Эти трусливые собачьи души не имеют смелости каким-либо иным способом защитить то, что они мошеннически нахапали. Проклятья и кровь на имуществе этих продувных бестий. Между нами единственное различие: они обирают бедняков под покровительством ... подробнее

Пиратство на рынке программного обеспечения. Отчет о ситуации 4

2003/07‣безопасность :: разное

Пиратство на рынке программного обеспечения. Отчет о ситуации Окончание. Начало в КГ №№ 4 , 5 , 6 . В первой части статьи была приведена мировая статистическая информация по проблеме пиратства. Во второй части был представлен взгляд на проблему пиратства со стороны индустрии, производящей ПО, интервью с Терри Энсло, главным следователем ELSPA. В третьей речь шла о медотах распостранения пиратской продукции.. Часть 4 Точка ... подробнее

Пиратство на рынке программного обеспечения. Отчет о ситуации 3

2003/06‣безопасность :: разное

Пиратство на рынке программного обеспечения. Отчет о ситуации Продолжение. Начало в КГ №№ 4 , 5 . В первой части статьи была приведена мировая статистическая информация по проблеме пиратства. Во второй — представлен взгляд на проблему пиратства со стороны индустрии, производящей ПО, и приведено интервью с Терри Энсло, главным следователем ELSPA. Часть 3 Методы распространения Программное обеспечение пиратского происхождения ... подробнее

Пиратство на рынке программного обеспечения. Отчет о ситуации 2

2003/05‣безопасность :: разное

Пиратство на рынке программного обеспечения. Отчет о ситуации Продолжение. Начало в КГ № 4 от 28.01.03 . В первой части статьи была приведена мировая статистическая информация по проблеме пиратства. Часть 2. Взгляд со стороны индустрии В полемике касательно обсуждения пиратства главными аргументами противоположной стороны постоянно выступают суждения наподобие "Это никому по-настоящему не вредит" или "Это не сильно влияет на ... подробнее

Пиратство на рынке программного обеспечения. Отчет о ситуации 1

2003/04‣безопасность :: разное

Пиратство на рынке программного обеспечения. Отчет о ситуации Пиратство в сфере ПО сегодня пребывает на стадии подъема. В представленной здесь статье автор GameSpy Дэвид Кусис (David Cuciz) тщательно изучил данную проблему, взял несколько интервью: у представителей агентств, занимающихся отслеживанием соблюдения авторских прав, у человека, занимающегося пиратским программным обеспечением; привел мировую статистическую информацию по ... подробнее

Бои вокруг цифрового копирайта и прочие сетевые события весны-лета 2002

2002/25‣безопасность :: разное

Бои вокруг цифрового копирайта и прочие сетевые события весны-лета 2002 Весна и начало лета, вопреки ожиданиям, не принесли затишья многострадальной hi-tech индустрии. Скорее, наоборот: в Европе и США произошло множество событий, так или иначе связанных с будущим глобальных коммуникаций. В первую очередь это многочисленные вирусные инциденты, а также решения, вплотную связанные с приватностью электронных коммуникаций и авторскими правами в ... подробнее

Удаленная подпись одним пальцем

2002/25‣безопасность :: разное

Удаленная подпись одним пальцем Защита информации стала насущной необходимостью в современном мире. И объектом такой защиты все чаще становятся персональные компьютеры. Особенности защиты информации на персональных компьютерах обусловлены спецификой их использования. ПК могут работать как в автономном режиме, так и в составе локальных сетей, и могут быть подключены к удаленному ПК или локальной сети с помощью модема по телефонной линии. ... подробнее

Новый список Top 20 ФБР: во главе по-прежнему MS IIS

2001/48‣безопасность :: разное

Безопасность и защита информации Новый список Top 20 ФБР: во главе по-прежнему MS IIS Обычно чрезвычайно трудно выявить уязвимые места в защите своих систем, однако ситуация меняется. Престижный институт SANS, сотрудничающий с ФБР, предложил список top 20 (http://www.sans.org/top20.htm) общих уязвимостей, которые открывают хакерам доступ к интернет-сайтам. Он содержит описания пробелов в защите, рекомендации по их устранению и перечень ... подробнее

Мусульмане захватили 3 американских правительственных сайта

2001/47‣безопасность :: разное

Безопасность и защита информации Мусульмане захватили 3 американских правительственных сайта Мусульманские хакеры начали кибер-войну против правительства Соединенных Штатов Америки. В конце прошлой недели мусульманским "кибер-террористам" удалось взломать сразу 3 американских правительственных сайта. Как сообщает NewsBytes, два правительственных сайта — "Бюро высокопроизводительных вычислительных и коммуникационных систем" при National ... подробнее

Хакеры не дремлют: новый DDoS инструмент — Voyager Alpha Force

2001/46‣безопасность :: разное

Безопасность и защита информации Хакеры не дремлют: новый DDoS инструмент — Voyager Alpha Force Специалисты по компьютерной безопасности обнаружили способный к самостоятельному распространению хакерский инструмент под названием Voyager Alpha Force, который можно использовать для организации распределенных атак типа "отказ в обслуживании". Программа распространяется, заражая Internet-хосты, на которых функционирует Microsoft SQL Server с ... подробнее

Закрылся анонимайзер SafeWeb

2001/45‣безопасность :: разное

Безопасность и защита информации Закрылся анонимайзер SafeWeb На прошлой неделе закрылся известный анонимайзер SafeWeb. Кроме того, что он предоставлял каждому пользователю бесплатную возможность бродить по Интернету инкогнито, он также участвовал в правительственных программах и получил финансирование в размере 1 миллиона долларов от самого ЦРУ. При помощи SafeWeb американское правительство намеревалось бороться с китайскими и иранскими ... подробнее

Microsoft требует держать дыры в секрете

2001/44‣безопасность :: разное

Безопасность и защита информации Microsoft требует держать дыры в секрете На прошлой неделе компания Microsoft в очередной раз выступила с предложением ограничить распространение информации о дырах в программном обеспечении. Новое предложение прозвучало на конференции Trusted Computing Forum 2001, который проходил в Калифорнии под патронажем Microsoft. Корпорация называла "информационной анархией" бесконтрольное распространение данных, ... подробнее

Европейский Союз рассмотрит законность технологии cookies

2001/43‣безопасность :: разное

Безопасность и защита информации Европейский Союз рассмотрит законность технологии cookies На рассмотрение Европейской комиссии представлен проект, который, по мнению аналитиков, может иметь далеко идущие последствия. Речь идет о возможном наложении запрета на использование веб-ресурсами технологии файлов cookies. Напомним, что cookies представляют собой небольшие файлы, предусмотренные спецификацией языка гипертекстовой разметки HTML. ... подробнее

В Китае хакер приговорен к 2 годам лишения свободы

2001/42‣безопасность :: разное

Безопасность и защита информации В Китае хакер приговорен к 2 годам лишения свободы Китайский суд приговорил хакера по имени Линь Ки Кен (Lin Qican) к 2 годам лишения свободы за подмену страницы на сайте. Как сообщила китайская пресса, хакер опубликовал сообщение на английском, в котором призывал к разъединению Китая. После этого он был арестован полицией, которая смогла обнаружить его, установив IP-адрес компьютера в банке, в котором Ки ... подробнее

Как украсть пароль на Mail.ru

2001/41‣безопасность :: разное

Безопасность и защита информации Как украсть пароль на Mail.ru В конце прошлой недели хакерский сайт Mazafaka.ru рассказал об остроумном способе похищать пароли веб-почты, при котором владелец почтового ящика сам высылает свои данные по названному адресу, думая, что таким образом ворует данные у другого. В связи с этим на сайте Mail.ru опубликован призыв никому не посылать свои пароли, а заодно предложена ссылка на описание данного способа ... подробнее

Хакер Горшков признан виновным по всем статьям

2001/40‣безопасность :: разное

Безопасность и защита информации Хакер Горшков признан виновным по всем статьям Во вторник на заседании окружного суда штата Вашингтон российский хакер Василий Горшков был признан виновным в компьютерных преступлениях, сговоре и мошенничестве по всем 20 выдвинутым пунктам обвинения.Вынесение приговора намечено на 4 января. По каждому из пунктов преступнику грозит до 5 лет тюрьмы, что по сумме может вылиться в 100 лет заключения. 26-летний ... подробнее

Интернетчиков лишили анонимности

2001/39‣безопасность :: разное

Безопасность и защита информации Интернетчиков лишили анонимности 22 октября самый известный онлайновый анонимайзер Freedom Network прекратит свою работу. Сервис, позволявший пользователям анонимно путешествовать по Сети, обмениваться электронной почтой и общаться в конференциях, закрывается по финансовым причинам. Freedom Network, проект компании Zero-Knowledge Systems, считается лидером на данном рынке, поскольку с его помощью ... подробнее

Хакеры получили информацию о счетах Бен Ладена и Аль Каиды

2001/38‣безопасность :: разное

Безопасность и защита информации Хакеры получили информацию о счетах Бен Ладена и Аль Каиды Группа хакеров YIHAT взломала сайт суданского банка AlShamal Islamic Bank, финансируемого исламским экстремистом бен Ладеном, сообщил вчера немецкий миллионер Ким Шмиц (Kim Schmitz). Ким Шмиц, известный немецкий миллионер, отсидевший в свое время за хакерскую деятельность, а теперь возглавляющий известную фирму по компьютерной безопасности, недавно ... подробнее

Дело Склярова затягивается

2001/37‣безопасность :: разное

Безопасность и защита информации Дело Склярова затягивается В понедельник в США состоялось очередное заседание окружного суда по делу российского программиста Дмитрия Склярова и компании "Элкомсофт", которых федеральные власти США обвиняют в нарушении закона об авторском праве в цифровом тысячелетии (DMCA). Как сообщил "Газете.Ru" источник, пожелавший остаться неизвестным, заседание суда было очень коротким и длилось ... подробнее

Хакеры наносят массированные удары по арабскому Интернету

2001/36‣безопасность :: разное

Безопасность и защита информации Хакеры наносят массированные удары по арабскому Интернету После терактов, случившихся в прошлый вторник, хакеры начали объединяться для расправы над арабскими сайтами. Как сообщает NewsBytes, одна из хакерских групп, объявивших войну мусульманам, носит название "Диспетчеры" (Dispatchers). В письме, появившемся в Сети 12 сентября, представители группы сообщили, что они уже взломали компьютерные системы ... подробнее

Хакеры взломали сайт первой украинской интернет-газеты

2001/35‣безопасность :: разное

Безопасность и защита информации Хакеры взломали сайт первой украинской интернет-газеты 4 сентября в результате хакерской атаки был взломан сайт uatoday.net. Как сообщается в заявлении ООО "Украина Сегодня", издателя интернет-газеты uatoday.net, злоумышленник, который назвался General Failure и Doberm@n, завладел паролем к административной части. Хакеры оставили на сайте сообщение под заголовком "САЙТ UAtoday был ... подробнее

Популярный хакерский сайт ограничит доступ к своим ресурсам

2001/34‣безопасность :: разное

Безопасность и защита информации Популярный хакерский сайт ограничит доступ к своим ресурсам Hack.co.za, один из самых популярных хакерских сайтов в Сети, содержащий в своих разнообразных собраниях тысячи хакерских инструментов и программ, которые до недавнего времени можно было скачать совершенно свободно, теперь закрыл свои двери для широкой публики, оставив маленькую калитку для авторов кодов. Владелец сайта, хакер из Южной Африки по ... подробнее

В обвинение по делу Склярова включили "Элкомсофт"

2001/33‣безопасность :: разное

Безопасность и защита информации В обвинение по делу Склярова включили "Элкомсофт" Во вторник, на рабочем заседании суда Сан-Хосе, прокуратура определилась с пунктами обвинения в деле "США против Дмитрия Склярова". Как и предполагал в интервью "Нетоскопу" Александр Каталов, в обвинительное заключение была включена компания "Элкомсофт", сотрудником которой является Скляров. Официально обвинение будет предъявлено обвиняемым в четверг на ... подробнее

Хакеры взломали сайт Министерства экономики Украины

2001/32‣безопасность :: разное

Безопасность и защита информации Хакеры взломали сайт Министерства экономики Украины Неизвестными хакерами был взломан официальный сайт министерства экономики Украины. Судя по всему, целью взлома было разместить сообщение на главной странице сайта. В нем хакеры, назвавшиеся Savvy Crew, требуют остановить насилие в Кашмире и Палестине. В пресс-службе минэкономики Украины сообщили, что "пока не знают, что произошло с сайтом их министерства, ... подробнее

Управление "Р" задержало продавцов фальшивых карточек

2001/31‣безопасность :: разное

Безопасность и защита информации Управление "Р" задержало продавцов фальшивых карточек Группу хакеров, взломавших сервер компании "Дитжитал Нетворк", удалось задержать сотрудникам Управления "Р" ГУВД Московской области. В начале августа у оперативников появилась информация о том, что неизвестный на интернет-аукционе предлагает приобрести фальшивые номера платежных карт для входа в международную компьютерную сеть. Как сообщили РБК в ГУВД, ... подробнее

Компьютерная сеть Департамента Коммерции США беззащитна перед атакой хакеров

2001/30‣безопасность :: разное

Безопасность и защита информации Компьютерная сеть Департамента Коммерции США беззащитна перед атакой хакеров В защите компьютерной сети Департамента Коммерции США, которая содержит целый ряд наиболее важных коммерческих тайн Америки, обнаружено несколько "дыр", легко доступных для киберпреступников, сообщается в отчете по результатам расследования государственных следователей. В отчете сообщается, что обнаруженные бреши в системе ... подробнее

Самый юный автор руководства для честных хакеров

2001/29‣безопасность :: разное

Безопасность и защита информации Самый юный автор руководства для честных хакеров Так же, как и миллионы его сверстников во всем мире, индийский подросток очарован всем тем, что связано с компьютерами. Именно поэтому он периодически взламывает различные веб-сайты, видимо, исключительно ради забавы. Однако отличает 16-летнего подростка от многих его сверстников то, что он стал самым юным автором одного довольно оригинального справочника по ... подробнее

260 тыс. пользователей Swissonline стали жертвами хакера

2001/28‣безопасность :: разное

Безопасность и защита информации 260 тыс. пользователей Swissonline стали жертвами хакера Кибер-пирату удалось узнать почтовые адреса и пароли 260 тыс. пользователей швейцарского провайдера Swissonline. Провайдер немедленно блокировал доступ к почтовым ящикам и рекомендовал своим пользователям изменить пароли. Swissonline пока не может сказать, нанес ли хакер какой-либо ущерб, однако, среди пользователей этого провайдера — известные ... подробнее

Хакерша из ГИБДД украла у клиентов 11 тысяч долларов

2001/27‣безопасность :: разное

Безопасность и защита информации Хакерша из ГИБДД украла у клиентов 11 тысяч долларов Служащая одной из государственных служб штата Аляска воспользовалась глюком в компьютерной системе своей организации и украла в общей сложности 11 тысяч 560 долларов. Сейчас ее судят за кражу. Как сообщила во вторник Anchorage Daily News, 28-летняя Дарси Рили обманула более 79 клиентов за прошлый год. Она нашла сбой в компьютерной системе, который ... подробнее

Очередной взлом компьютера NASA

2001/26‣безопасность :: разное

Безопасность и защита информации Очередной взлом компьютера NASA На днях суд по делам несовершеннолетних предъявил обвинение некоему Джейсону Швабу (Jason Schwab), 18-ти лет от роду, в том, что он в апреле 2000 г. взломал компьютер NASA, установленный в исследовательском центре им. Эймса в Северной Калифорнии. По заявлению NASA, во время упомянутого взлома на компьютере были изменены некоторые файлы и добавлено несколько нелегальных ... подробнее

Япония — под колпаком у "эшелона"

2001/25‣безопасность :: разное

Безопасность и защита информации Япония — под колпаком у "эшелона" Сеть электронного перехвата, известная как "Эшелон", в течение 20 лет следила за экономической деятельностью Японии, сообщила в среду японская общенациональная газета Mainichi. Газета ссылается на некого Ники Хэгара, новозеландского исследователя, который свидетельствовал перед комиссией Евросоюза о работе шпионской сети. В процессе своего исследования Хэгар общался с ... подробнее

Свидетели дают показания против малолетнего хакера

2001/24‣безопасность :: разное

Безопасность и защита информации Свидетели дают показания против малолетнего хакера В Канаде продолжается суд над 16-летним хакером по кличке Mafiaboy, который обвиняется в проведении DDoS-атаки, приведшей к отключению ряда крупных сайтов, в том числе eBay, Yahoo и Amazon. Совокупный ущерб от действий юного взломщика, по сообщению канадских официальных лиц, оценивается в $1,6 млрд. Нашлись два свидетеля, утверждающих, что знали о ... подробнее

Microsoft опубликовал официальный ответ

2001/23‣безопасность :: разное

Безопасность и защита информации Microsoft опубликовал официальный ответ на заявление известного специалиста по компьютерной безопасности Стива Гибсона, несколько дней назад призвавшего не исправлять ошибку в Windows XP. Гибсон считает, что, исправив ошибку в реализации "Unix Sockets" в Windows XP, Microsoft сделает подарок хакерам и сетевым вандалам. Прежде при помощи машины, на которой была установлена Windows, было невозможно создать ... подробнее

Хакер — лучший друг сисадмина

2001/22‣безопасность :: разное

Безопасность и защита информации Хакер — лучший друг сисадмина Web-портал Home.com, принадлежащий компании Excite@Home, объявил об устранении системной ошибки в системе безопасности портала, позволявшей злоумышленникам получать информацию конфиденциального характера о пользователях ресурса. Как стало известно, внимание администраторов к ошибке привлек хакер по имени Адриан Ламо (Adrian Lamo), обнаруживший уязвимость еще в апреле. Как ... подробнее

Китайские хакеры взломали еще один американский правительственный сайт

2001/20‣безопасность :: разное

Безопасность и защита информации Китайские хакеры взломали еще один американский правительственный сайт В четверг стало известно о том, что накануне был взломан сайт законодательного собрания штата Вашингтон. По словам представителей этого органа, главная страница сайта была заменена на страницу с некими символами, предположительно — китайскими. "Мы думаем, что это работа китайских хакеров, но так как мы не знаем иероглифов, мы не можем ... подробнее

Совместимость решений PKI доказана

2001/19‣безопасность :: разное

Безопасность и защита информации Совместимость решений PKI доказана Организация Communications Electronics Security Group (CESG) подтвердила, наконец, что системы, использующие технологию шифрования Public Key Infrastructures, способны взаимодействовать. На прошлой неделе доверие к технологии шифрования Public Key Infrastructure (PKI) укрепилось: испытания, проведенные CESG, продемонстрировали возможность взаимодействия между рядом решений ... подробнее

Сразу три региональных сайта Microsoft

2001/18‣безопасность :: разное

Безопасность и защита информации Сразу три региональных сайта Microsoft подверглись вчера нападению хакеров. Бразильская хакерская группа Prime Suspectz сумела взломать серверы Microsoft в Великобритании, Мексике и Саудовской Аравии. Проникнув на сайты, хакеры разместили на них свои сообщения. Представитель Microsoft Джим Деслер подтвердил, что атаки действительно имели место, однако заметил, что надолго нарушить нормальную работу сайтов ... подробнее

ФБР заманило в США и арестовало двух хакеров-шантажистов из Челябинска

2001/17‣безопасность :: разное

Безопасность и защита информации ФБР заманило в США и арестовало двух хакеров-шантажистов из Челябинска ФБР передало в суд Сиэтла дело двух российских хакеров, обвиняемых в многочисленных компьютерных преступлениях, — 20-летнего Алексея Иванова и 25-летнего Василия Горшкова. Молодые люди из Челябинска, используя дыры в Windows NТ, в течение долгого времени крали номера кредиток в банках и электронных магазинах. В частности, именно на их ... подробнее

Китайские хакеры мстят за погибшего пилота

2001/16‣безопасность :: разное

Безопасность и защита информации Китайские хакеры мстят за погибшего пилота Вызванное столкновением самолетов американско-китайское противостояние переместилось в Сеть. Разгневанные смертью китайского пилота Вонг Вея хакеры атакуют американские сайты, оставляя на них послания вроде: "За нашего пилота Вонга! За наш Китай!". С момента гибели китайского летчика, случившейся 1 апреля, девять американских правительственных сайтов подверглись ... подробнее

Неизвестная фирма из США Gatekeeper ( ) решила сделать рекламу своему продукту весьма оригинальным способом. Фирма заявила о своей разработке новой антивирусной технологии защиты электронной почты и

2001/15‣безопасность :: разное

Безопасность и защита информации • Неизвестная фирма из США Gatekeeper ( http://www.emailgatekeeper.com ) решила сделать рекламу своему продукту весьма оригинальным способом. Фирма заявила о своей разработке новой антивирусной технологии защиты электронной почты и предложила любому желающему попытаться взломать ее, пообещав вознаграждение в случае успеха. Впрочем, президент фирмы Мэйсон Стюарт (Mason Stewart) уверен, что никому не удастся ... подробнее

Nintendo пригласила на работу хакера

2001/14‣безопасность :: разное

Безопасность и защита информации Nintendo пригласила на работу хакера Известный английский хакер принят на работу в подразделение по вирусной безопасности игр компании Nintendo. Мэтью Бивэн, ранее известный под псевдонимом Kuji, c 1994 г. подозревался во взломе военных компьютерных систем США, но в 1997 г. отпущен без наказания после длительного разбирательства в суде. Среди систем, взломы которых ему приписывались, — компьютерная сеть ... подробнее

В среду днем хакеры взломали сайт информационного агентства Associated Press. На странице, находящейся по адресу www.ap.org, красовался заголовок "Этим сайтом владеет HFURY" ("Owned by HFURY"). Кроме

2001/13‣безопасность :: разное

Безопасность и защита информации • В среду днем хакеры взломали сайт информационного агентства Associated Press. На странице, находящейся по адресу www.ap.org, красовался заголовок "Этим сайтом владеет HFURY" ("Owned by HFURY"). Кроме того, там были написаны разные имена, в частности, имя известного комика Бенни Хилла. В офисе Associated Press в Нью-Йорке отказались комментировать взлом сайта, а работа ресурса была довольно быстро ... подробнее

Министерство Иностранных Дел Германии и Бундесвер (армия Германии)

2001/12‣безопасность :: разное

Безопасность и защита информации Министерство Иностранных Дел Германии и Бундесвер (армия Германии) по соображениям безопасности отказались от использования программного обеспечения корпорации Microsoft. По мнению немецких экспертов, особенности программного кода ряда продуктов этой компании позволяют американским спецслужбам проникать в сети германских ведомств. В частности, среди причин отказа от использования продуктов Microsoft были ... подробнее

Русские хакеры шантажируют американские дот-комы

2001/11‣безопасность :: разное

Безопасность и защита информации Русские хакеры шантажируют американские дот-комы ФБР выпустило отчет, в котором высказано опасение, что несколько хакерских группировок, действующих в восточной Европе, выкрали частные сведения у сотен сайтов и заполучили более миллиона номеров кредитных счетов. Как считает ФБР, большинство хакеров, о которых идет речь, являются гражданами России и Украины, так как именно в этих странах недавно было ... подробнее

Почтовый червь My-BabyPic смутил "Лабораторию Касперского"

2001/10‣безопасность :: разное

Безопасность и защита информации Почтовый червь My-BabyPic смутил "Лабораторию Касперского" Во вторник по Сети начал распространяться новый вирус: почтовый червь MyBabyPic, схожий по действию со знаменитым вирусом LoveLetter. Вирус, написанный на Visual Basic под Win32, несет часть кода вируса LoveLetter. Вирус рассылает себя по почте, с прикрепленным исполняемым EXE-файлом, который и является телом червя. В поле subject письма значится: ... подробнее

Cайт McDonalds взломали хакеры-эротоманы

2001/09‣безопасность :: разное

Безопасность и защита информации Cайт McDonalds взломали хакеры-эротоманы Британский сайт McDonalds примерно сутки был взломан, и на главной страничке весели веселые стишки и картинки от имени Fluffy Bunny (Пушистого или Пьяного кролика). Пародия имела явный эротический уклон. Например, макдональдсовская буква "М" напоминает женскую грудь. Набор забавных стишков выполнен в анти-макдональдсовском духе. Внизу помещено нечто вроде печати с ... подробнее

Хакер получит работу благодаря "Анне Курниковой"

2001/08‣безопасность :: разное

Безопасность и защита информации Хакер получит работу благодаря "Анне Курниковой" 20-летний хакер из Нидерландов, написавший вирус "Анна Курникова", получит предложение о работе от мэра своего родного города Снек. В интервью агентству ANP мэр города сообщил, что считает своего земляка очень одаренным человеком и собирается предложить ему место в городском департаменте информатики. "Нанимать таких людей, как он, — в наших интересах", — ... подробнее

Хакеры бьют рекорды - взломано 34 правительственных сайта

2001/05‣безопасность :: разное

Безопасность и защита информации Хакеры бьют рекорды - взломано 34 правительственных сайта По информации Attrition.org - сайта, отслеживающего взломы, совершенные в Сети, - в пятницу было зарегистрировано крупнейшее и наиболее хорошо организованное вторжение на правительственные сайты США, Великобритании и Австралии за всю историю существования Сети. Атаку совершила группа хакеров под названием Pentaguard. На атакованных сайтах был помещен ... подробнее

Игровой сайт Blizzard, возможно, был взломан хакером

2001/02‣безопасность :: разное

Безопасность и защита информации Игровой сайт Blizzard, возможно, был взломан хакером Компания Blizzard Interactive приняла решение воскресить всех персонажей игры Diablo II, которые погибли на игровом сервере компании в промежуток между 19 декабря и 1 января. Начиная с 19 декабря, некоторые игроки замечали, что их персонажи чахнут и умирают по необъяснимым с точки зрения игры причинам. По предварительным данным, причиной смертей среди ... подробнее

Хакер продавал доступ на порносайты через компьютер NASA за 18 центов

2000/50‣безопасность :: разное

Безопасность и защита информации Хакер продавал доступ на порносайты через компьютер NASA за 18 центов 20-летний хакер был обвинен во взломе двух компьютеров, принадлежащих Лаборатории реактивного движения (Jet Propulsion Laboratory) космического агентства NASA. Взлом был совершен в 1998 году. Хакер использовал один из компьютеров для размещения там чата, в котором общался со своими коллегами на темы взломов компьютеров, подтасовки ... подробнее

10 тысяч долларов от SDMI получат неизвестные хакеры

2000/49‣безопасность :: разное

Безопасность и защита информации 10 тысяч долларов от SDMI получат неизвестные хакеры Во вторник международная организация SDMI ( http://www.sdmi.org ) объявила о своем намерении выплатить две денежных премии по 5 тысяч долларов. Уже известно, что призы получат два хакера, взломавшие один из пяти музыкальных файлов, защищенных с помощью разработанного SDMI метода предупреждения несанкционированного копирования. Однако имена победителей ... подробнее

DoS-атакам придет конец?

2000/48‣безопасность :: разное

Безопасность и защита информации DoS-атакам придет конец? Компания Asta Networks создала команду разработчиков во главе со Стефаном Сэведжем (Stefan Savage), кандидатом наук из Вашингтонского Университета, которая должна, по мнению администрации фирмы, наконец-то решить проблему DoS-атак (атак на отказ в обслуживании). Этот один из самых распространенных видов хакерской деятельности причинил немало проблем интернет-компаниям. Самый ... подробнее

Как заметать следы (Часть 6)

2000/48‣безопасность :: разное

Как заметать следы (Часть 6) Интернет и вторжение в приватность пользователей. 1. CGI, переменные окружения и IP-адреса. Спецификация Common Gateway Interface ("общий шлюзовой интерфейс") описывает взаимодействие Web-сервера с клиентами в Интернет (в самом распространенном случае, это будет браузер). В этой же спецификации определены переменные окружения, которые можно использовать и для нарушения приватности. Но здесь нет никакого ... подробнее

Готовится единый закон против спама

2000/47‣безопасность :: разное

Безопасность и защита информации Готовится единый закон против спама Если Вы устали от множества рекламных писем, приходящих по электронной почте, вскоре Вы сможете вздохнуть с облегчением: готовится законопроект, который сможет положить конец спаму. В настоящее время пока в США не принят единый федеральный закон, который регулировал бы рассылку рекламных объявлений по электронной почте. Однако Конгресс рассматривает ряд законопроектов в ... подробнее

Как заметать следы (Часть 5)

2000/46‣безопасность :: разное

Как заметать следы (Часть 5). "Десять лет я не мог найти дорогу назад, а теперь позабыл, откуда пришел". Мое любимое чаньское изречение. Раздел IV — продвинутые техники 1. Предисловие Как только вы пустили свой первый перехватчик пакетов и приступили к взломам в глобальных сетях, вы должны научиться этим приемам и проводить эти проверки. Применяйте изложенные здесь советы, — иначе ваша деятельность быстро закончится. 2. ... подробнее

Как заметать следы (Часть 4)

2000/45‣безопасность :: разное

Как заметать следы (Часть 4) "О божественное искусство тайны и непостижимости! Благодаря тебе искусный мастер не оставляет следов. Благодаря тебе искусный мастер не издает ни звука. И благодаря тебе судьба недруга в его руках". 2 Это четвертая часть, продолжающая цикл статей Ван Хаузера "Как скрывать свои следы". По возможности я буду и далее снабжать этот обзор своими комментариями и дополнениями применительно к Windows-системам. ... подробнее

Как заметать следы (Часть 3)

2000/44‣безопасность :: разное

Как заметать следы (Часть 3) "Ученики мои! Думаете ли вы, что я что-то скрываю от вас? Нет, я ничего от вас не прячу. Я говорю лишь то, что вам самим должно быть ведомо". Конфуций Эта статья продолжение серии статей об элементарных навыках компьютерной безопасности и разбор публикаций Ван Хаузера "Как скрывать свои следы". 3. Ваша учетная запись Поговорим о вашей учетной записи. О вашей реальной учетной записи, полученной в ... подробнее

Chaintech в режиме интервью...

2000/43‣безопасность :: разное

Chaintech в режиме интервью... Идея опросить производителей или их представителей в режиме интервью получила неожиданное свое развитие. И сегодня на интересующие меня и наших читателей вопросы отвечает директор по маркетингу компании Chaintech - Рон Карлсон (Ron Carlson). Данная связь оказалась возможной благодаря моему сотрудничеству с фирмой "АСБИС" - официальным дистрибьютером Chaintech, которая и связалась напрямую с головным офисом ... подробнее

В понедельник на сайте "Независимый обзор провайдеров России" (www. provider.net.ru) появилось сообщение о DoS-атаках на два украинских сайта - www.sle.com.ua и www.search.kiev.ua.

2000/43‣безопасность :: разное

Безопасность и защита информации В понедельник на сайте "Независимый обзор провайдеров России" (www. provider.net.ru) появилось сообщение о DoS-атаках на два украинских сайта - www.sle.com.ua и www.search.kiev.ua. В причастности к взлому подозревается баннерная сеть RLE (www.rle.ru). Оба украинских сайта принадлежат компании IREX Pro Media (http://ipc.kiev.ua), которая обратилась с жалобой на двухдневные атаки со стороны баннерной сети RLE ... подробнее

Как заметать следы. Часть 2

2000/43‣безопасность :: разное

Как заметать следы. Часть 2 "Поскольку тому, кому отказывают в праве применять нужные средства, бесполезно и право стремиться к цели, то из этого следует, что раз всякий имеет право на самосохранение, то всякий имеет право применить все средства и совершить всякое деяние, без коих он не в состоянии охранить себя". Томас Гоббс, "О гражданине" Время от времени я слышу упреки за то, что на страницы компьютерных газет я ... подробнее

ФБР расскажет всем детям, что быть хакером - плохо

2000/42‣безопасность :: разное

Безопасность и защита информации ФБР расскажет всем детям, что быть хакером - плохо Министерство юстиции США, ФБР и Американская Ассоциация Информации и Технологии начали программу Cybercitizen Partnership для того, чтобы подтолкнуть учителей и родителей к разговору с детьми, надеясь, что те смогут лучше объяснить своим детям, что вандализм в киберпространстве может нанести серьезный ущерб и быть таким же преступным, как взламывание ... подробнее

Как заметать следы

2000/42‣безопасность :: разное

Как заметать следы "Фортуна благосклонна к тем, кого не замечает Фемида". Новый уголовный кодекс уже принят более года, хотя никак не введется в действие. Статьи в нем явно сырые, да и мало специалистов в силовых структурах, способных проводить их в жизнь. Но факт остается фактом: в новом кодексе предусмотрено восемь статей, касающихся компьютерных преступлений. Тут уж, как говорится, "мы впереди планеты всей". Я решил предоставить на ... подробнее

Отверженный. Непрощенный. Преступник?

2000/01‣безопасность :: разное

- Взломать компьютер не составляет особого труда. Если он подключен к Интернет, то это равнозначно тому, что на нем висит табличка "Добро пожаловать!" Кевин Митник Кевин Митник - легендарная личность в компьютерном мире. Он принадлежит к числу тех хакеров, которые решились на открытое противостояние обществу. Ни наиболее защищенные сети, ни прозорливые сисадмины, ничто не могло остановить этого киберхулигана, в котором глубокие познания ... подробнее

Чтобы никто не догадался...

1999/50‣безопасность :: разное

О защите компьютерной информации время от времени вспоминает практически каждый, кто работает с компьютером. Конечно, защита защите рознь. Одно дело обеспечивать безопасность банковской компьютерной сети, и совсем другое - безбоязненно поверять компьютерному дневнику свои мечты. Как бы то ни было, средства решения этих задач удивительно похожи. (c) Компьютерная газета Давайте сразу начнем с самого главного: прочность цепи ... подробнее

Словарь терминов (окончание)

1999/46‣безопасность :: разное

В данной части бюллетеня использована информация Лаборатории Касперского (http:// www.avp.ru) - самой известной и популярной российской компании, выпускающей антивирусное программное обеспечение. (c) Компьютерная газета Словарь терминов (окончание) Таблица векторов прерываний, Interrupt Table Таблица значений адресов программ-обработчиков прерываний. Расположена в самых младших адресах (0000:0000 - 0000:03FF) и содержит 256 ... подробнее

Словарь терминов

1999/45‣безопасность :: разное

В данной части бюллетеня использована информация Лаборатории Касперского (http:// www.avp.ru) - самой известной и популярной российской компании, выпускающей антивирусное программное обеспечение. Словарь терминов (c) Компьютерная газета Абсолютный сектор см. Сектор Атрибуты файла Характеристики файла: системный файл, скрытый файл, файл, закрытый от записи (read-only) и т.д. Вектор прерывания Элемент таблицы векторов прерываний. ... подробнее

Восстановление пораженных объектов

1999/40‣безопасность :: разное

В данной части бюллетеня использована информация Лаборатории Касперского (http:// www.avp.ru) - самой известной и популярной российской компании, выпускающей антивирусное программное обеспечение. (c) Компьютерная газета Восстановление пораженных объектов В большинстве случаев заражения вирусом процедура восстановления зараженных файлов и дисков сводится к запуску подходящего антивируса, способного обезвредить систему. Если же ... подробнее

Файловые вирусы. Окончание

1999/36‣безопасность :: разное

В данной части бюллетеня использована информация Лаборатории Касперского (http:// www.avp.ru) - самой известной и популярной российской компании, выпускающей антивирусное программное обеспечение. (c) Компьютерная газета Файловые вирусы (окончание) Алгоритм работы файлового вируса Получив управление, вирус совершает следующие действия (приведен список наиболее общих действий вируса при его выполнении; для конкретного вируса ... подробнее

Файловые вирусы (продолжение)

1999/34‣безопасность :: разное

Файловые вирусы (продолжение) Вирусы без точки входа Отдельно следует отметить довольно незначительную группу вирусов, не имеющих "точки входа" (EPO-вирусы - Entry Point Obscuring viruses). К ним относятся вирусы, не записывающие команд передачи управления в заголовок COM-файлов (JMP) и не изменяющие адрес точки старта в заголовке EXE-файлов. Такие вирусы записывают команду перехода на свой код в какое-либо место в середину файла и ... подробнее

Файловые вирусы

1999/33‣безопасность :: разное

Файловые вирусы К данной группе относятся вирусы, которые при своем размножении тем или иным способом используют файловую систему какой-либо (или каких-либо) ОС. Внедрение файлового вируса возможно практически во все исполняемые файлы всех популярных ОС. На сегодняшний день известны вирусы, поражающие все типы выполняемых объектов стандартной DOS: командные файлы (BAT), загружаемые драйверы (SYS, в том числе специальные файлы IO.SYS и ... подробнее

Резидентные вирусы

1999/32‣безопасность :: разное

В данной части бюллетеня использована информация Лаборатории Касперского (http://www.avp.ru) - самой известной и популярной российской компании, выпускающей антивирусное программное обеспечение. Резидентные вирусы Под термином "резидентность" (DOS'овский термин TSR - Terminate and Stay Resident) понимается способность вирусов оставлять свои копии в системной памяти, перехватывать некоторые события (например, обращения к файлам или ... подробнее

Win95.CIH

1999/17‣безопасность :: разное

Правы были древние, когда говорили, что времена меняются, а человек - никогда. Сколько ни учи, сколько ни советуй, а все равно, пока гром небесный не грянет во всю свою мощь - наш мужик не перекрестится. 26 апреля 1999 года произошло событие, которое может служить одновременно как поводом для нашей законной гордости, так и предметом для бурных негодований. В этот день сработал вирус Win95.CIH, получивший теперь наименование "чернобыльского", ... подробнее

Безопасность в Интернет — за и против

1999/03‣безопасность :: разное

Безопасность во всемирной паутине - это вопрос не просто насущный. Кто из нас не слышал про "громкие" скандалы и взломанные банки и базы данных суперсекретных учреждений типа ФБР? Но это только одна сторона медали, существует еще и другая проблема безопасности - ваша собственная. У вас есть своя страница в Интернет? ICQ? IRC? Если нету - обязательно заведите. Но не сделайте одной маленькой ошибки - люди-то ведь только с виду добрые. Если у ... подробнее

Как защитить информацию

1998/27‣безопасность :: разное

Как защитить информацию Мы предлагаем вашему вниманию статью Андрея Ездакова и Ольги Макаровой, посвященную вопросам безопасности информации в корпоративных сетях. Представленный текст подвергся некоторому сокращению, его полная версия доступна в Интернет по адресу win.www.osp.ru/nets/nt_8_97/source/116.html Российские предприниматели под давлением фактов, а иногда и личного опыта, наконец, начали осознавать ценность информации, ... подробнее

Стоит ли брать на работу хакера?

1998/20‣безопасность :: разное

Стоит ли брать на работу хакера? В настоящее время большинство разговоров о хакерах сводится к выяснению их сущности (хорошей или плохой) и их поступков (что они конкретно сделали и не сделали). Хакеров выделили в отдельную группу, обособленную от всех людей, неких аутсайдеров, которые общаются в основном со своими компьютерами, мало уделяя внимания окружающему миру. Многие просто сторонятся хакеров из-за сложившегося в обществе ... подробнее

Как Митник взломал компьютер Т. Шимомуры

1998/07‣безопасность :: разное

Как Митник взломал компьютер Т. Шимомуры В последнее время пресса, да и простые пользователи, часто стали применять термин "взломать компьютер". Одновременно с этим, каналы новостей то и дело рассказывают о реальных случаях взлома. Но никто и нигде еще толком не рассказывал о самой технологии проникновения в чужую систему. Между прочим, компьютерофобия во многом инициирована такими разговорами. Я уже не говорю о модных ныне фантастических ... подробнее

Защита от несанкционированного копирования

1998/02‣безопасность :: разное

Защита от несанкционированного копирования Прежде чем перейду к изложению материала, хотелось бы немного рассказать о тех причинах, которые заставили взяться за перо. Дело в том, что я считаю себя окончательно сформировавшимся идеологическим противником подобных систем и убежден, что защитой авторских прав должны заниматься люди, для которых это является работой, то есть профессионалы, и, соответственно, другими методами. Требовать от ... подробнее

Объять необъятное, или Безопасность в Интернет

1997/27‣безопасность :: разное

Собственно, взяться за эту тему меня побудила отнюдь не сама проблема крайней уязвимости Большой Сети, а отношение к ней простых потребителей. Тех самых пользователей (они же "юзеры"), которые как раз и должны получать дополнительное удобство от общения с Интернет. Какие только опасения ими не высказываются! А не украдут ли злоумышленники сверхсекретные результаты игры в тетрис, если к компьютеру секретарши будет подключен модем? А не ... подробнее