Новый виток стеганографии

Мобильники или смартфоны превратились в каждодневную необходимую вещь, которая всегда находится под рукой и ни на одну минуту не покидает своего хозяина. Среди всех своих плюсов и минусов, современные устройства могут использоваться как хранилища секретной информации, и как системы ведения невидимой переписки. Не верите?

Что такое "тайнопись"?

Тайнопись, или как говорили древние греки, стеганография — это целая наука, которая изучает возможности сокрытия важной информации для ее передачи или хранения. Этим вопросом активно занимались крупные ученые древности и современного мира. На страницах КГ мы уже рассматривали одну из самых мощных компьютерных программных разработок в данной области — Steganos Security Suite 7.

Сегодня стегосистемы активно применяются в коммерческой цифровой переписке через интернет, и уже появились первые программы для устройств мобильной связи.

Для помещения секретной информации необходимо иметь специальный "контейнер", который не будет вызывать у окружающих никаких подозрений. В современных условиях такими контейнерами могут служить обыкновенные мультимедийные файлы форматов GIF, JPG, BMP, WAV и МР3, т.е. говоря на "мобильном" языке всевозможные картинки, фотографии, рингтоны и аудио-файлы.

Как происходит сокрытие?

Для сокрытия информации методом стеганографии первым делом выбирается тип контейнера. Наиболее удобными в данном случае являются BMP (изображение) и WAV (звук). На их примере мы и объясним принцип действия. Обычно в структуре мультимедийных файлов есть биты, которые слабо влияют на качество изображения или звука и при их изменении общая картина практически не меняется. Например, в звуковых файлах стандарта WAV имеются так называемые "младшие биты", которые, по существу отвечают за самые тихие звуки. Именно эти биты и заменяются на "секретные". Специальные программы внедряют сообщение в тело файла, при этом предлагают дополнительные возможности по шифрованию и сжатию встраиваемой информации, ее защиту с помощью пароля.

Файлы с секретной информацией в нормальных условиях ведут себя также, как и обычные, то есть могут отображаться и воспроизводиться. Для открытия секретных данных пользователь должен знать файл, в котором они находятся, иметь пароль и программу для вскрытия контейнера.

Есть и другой способ работы с контейнерами — они создаются искусственно. То есть, на ваш мобильник приходит абсолютно бессмысленная картинка, состоящая из множества цветных точек, или же аудио-файл, содержащий кокофонический шум. На самом деле это может оказаться полностью заполненный секретной информацией контейнер.

Какие данные можно "скрывать"?

В контейнеры можно помещать абсолютно любые данные, начиная от текстовых сообщений и заканчивая музыкой, графикой и анимацией. Внешний файл контейнера является ничем иным как хранилищем, в котором можно разместить все, что угодно.

При этом нужно отметить и тот факт, что любой контейнер можно освобождать от данных и заполнять его заново.

Каковы способы реализации?

В рамках серьезных корпоративных систем уже нередко можно встретить программы стеганографии, установленные прямо в мобильные телефоны нового поколения или смартфоны. Обычно они выполняют функцию сокрытия SMS-сообщений в MMS. Скоро такие уже должны появиться в виде доступных для скачивания Java-приложений.

Другой вариант, который активно используется на данный момент — взаимодействие компьютера и мобильного телефона, причем последний используется просто как хранилище секретных данных. Например, некий оператор, находящийся в одной точке мира, скрывает сообщение в графическом или аудио- файле, после чего временно размещает его на WAP-сервере. Секретный файл скачивается на мобильник, и хранится там. Владелец мобильного телефона, зная пароль доступа к данным файла, может в любой момент подключиться к своему компьютеру или ноутбуку и прочитать необходимую информацию. У этого варианта очень много плюсов. Секретную информацию можно хранить всегда при себе, например, в экранной заставке или рингтоне.

Сколько информации можно вместить?

Обычно все ограничивается размером мультимедийного файла-контейнера, и как уже было сказано, его можно заполнить полностью. Если говорить о WAV и BMP, то наличие секретного сообщения не будет заметно, если использовать примерно до 5-8% процентов от общего объема контейнера. Но тут многое зависит и от алгоритма, которым вы пользуетесь. Потому как, например, на freeware.ru вы можете найти такие "поделки", в результате действия которых будет виден и 1% упрятанной информации.

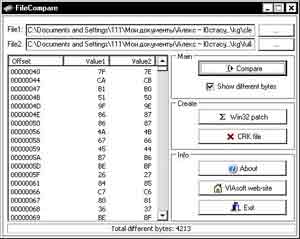

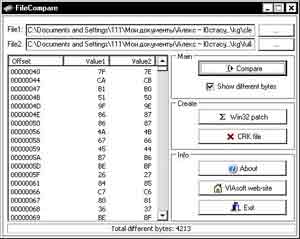

Поэтому лучше использовать дорогие разработки. В BMP-файле со стандартным размером 128х128 и занимающем 48 Кб можно разместить незаметно для его внешнего вида примерно 3-4 Кб текста, то есть, написанная половина этой статьи поместится там без особых проблем. Разница между "чистым" и "зашифрованным" файлами на глаз нельзя различить даже многократно увеличив их в Photoshop. То есть в случае использования хорошей программы типа Security Suite оба файла будут выглядеть идентично, иметь одинаковый размер. Определить же разницу можно только с использованием программ для сравнения файлов типа File Compare сайт .

Но если даже кто и сможет обнаружить сам факт наличия секретной информации в файле (например, в случаях, когда вы ведете переписку, используя один контейнер, удаляя из него сообщения и помещая новые), то он вряд ли сможет ее заполучить. Сегодняшние алгоритмы стеганографии позволяют шифровать информацию самыми современными ключами, защищать ее целой системой паролей.

В завершении

Когда греки подарили троянцам деревянного коня, то те и не могли подумать, что внутри этой статуи находились солдаты. Этот метод используется и сейчас, помогая многим людям защитить себя в информационном пространстве.

"Чистый" и "зашифрованный" файл с многократным увеличением. Разницу на глаз определить практически невозможно.

Cравнение двух вроде бы "идентичных" файлов показывает побайтовую разницу.

Пример плохого стеганографического алгоритма.

Кристофер christopher@tut.by

Что такое "тайнопись"?

Тайнопись, или как говорили древние греки, стеганография — это целая наука, которая изучает возможности сокрытия важной информации для ее передачи или хранения. Этим вопросом активно занимались крупные ученые древности и современного мира. На страницах КГ мы уже рассматривали одну из самых мощных компьютерных программных разработок в данной области — Steganos Security Suite 7.

Сегодня стегосистемы активно применяются в коммерческой цифровой переписке через интернет, и уже появились первые программы для устройств мобильной связи.

Для помещения секретной информации необходимо иметь специальный "контейнер", который не будет вызывать у окружающих никаких подозрений. В современных условиях такими контейнерами могут служить обыкновенные мультимедийные файлы форматов GIF, JPG, BMP, WAV и МР3, т.е. говоря на "мобильном" языке всевозможные картинки, фотографии, рингтоны и аудио-файлы.

Как происходит сокрытие?

Для сокрытия информации методом стеганографии первым делом выбирается тип контейнера. Наиболее удобными в данном случае являются BMP (изображение) и WAV (звук). На их примере мы и объясним принцип действия. Обычно в структуре мультимедийных файлов есть биты, которые слабо влияют на качество изображения или звука и при их изменении общая картина практически не меняется. Например, в звуковых файлах стандарта WAV имеются так называемые "младшие биты", которые, по существу отвечают за самые тихие звуки. Именно эти биты и заменяются на "секретные". Специальные программы внедряют сообщение в тело файла, при этом предлагают дополнительные возможности по шифрованию и сжатию встраиваемой информации, ее защиту с помощью пароля.

Файлы с секретной информацией в нормальных условиях ведут себя также, как и обычные, то есть могут отображаться и воспроизводиться. Для открытия секретных данных пользователь должен знать файл, в котором они находятся, иметь пароль и программу для вскрытия контейнера.

Есть и другой способ работы с контейнерами — они создаются искусственно. То есть, на ваш мобильник приходит абсолютно бессмысленная картинка, состоящая из множества цветных точек, или же аудио-файл, содержащий кокофонический шум. На самом деле это может оказаться полностью заполненный секретной информацией контейнер.

Какие данные можно "скрывать"?

В контейнеры можно помещать абсолютно любые данные, начиная от текстовых сообщений и заканчивая музыкой, графикой и анимацией. Внешний файл контейнера является ничем иным как хранилищем, в котором можно разместить все, что угодно.

При этом нужно отметить и тот факт, что любой контейнер можно освобождать от данных и заполнять его заново.

Каковы способы реализации?

В рамках серьезных корпоративных систем уже нередко можно встретить программы стеганографии, установленные прямо в мобильные телефоны нового поколения или смартфоны. Обычно они выполняют функцию сокрытия SMS-сообщений в MMS. Скоро такие уже должны появиться в виде доступных для скачивания Java-приложений.

Другой вариант, который активно используется на данный момент — взаимодействие компьютера и мобильного телефона, причем последний используется просто как хранилище секретных данных. Например, некий оператор, находящийся в одной точке мира, скрывает сообщение в графическом или аудио- файле, после чего временно размещает его на WAP-сервере. Секретный файл скачивается на мобильник, и хранится там. Владелец мобильного телефона, зная пароль доступа к данным файла, может в любой момент подключиться к своему компьютеру или ноутбуку и прочитать необходимую информацию. У этого варианта очень много плюсов. Секретную информацию можно хранить всегда при себе, например, в экранной заставке или рингтоне.

Сколько информации можно вместить?

Обычно все ограничивается размером мультимедийного файла-контейнера, и как уже было сказано, его можно заполнить полностью. Если говорить о WAV и BMP, то наличие секретного сообщения не будет заметно, если использовать примерно до 5-8% процентов от общего объема контейнера. Но тут многое зависит и от алгоритма, которым вы пользуетесь. Потому как, например, на freeware.ru вы можете найти такие "поделки", в результате действия которых будет виден и 1% упрятанной информации.

Поэтому лучше использовать дорогие разработки. В BMP-файле со стандартным размером 128х128 и занимающем 48 Кб можно разместить незаметно для его внешнего вида примерно 3-4 Кб текста, то есть, написанная половина этой статьи поместится там без особых проблем. Разница между "чистым" и "зашифрованным" файлами на глаз нельзя различить даже многократно увеличив их в Photoshop. То есть в случае использования хорошей программы типа Security Suite оба файла будут выглядеть идентично, иметь одинаковый размер. Определить же разницу можно только с использованием программ для сравнения файлов типа File Compare сайт .

Но если даже кто и сможет обнаружить сам факт наличия секретной информации в файле (например, в случаях, когда вы ведете переписку, используя один контейнер, удаляя из него сообщения и помещая новые), то он вряд ли сможет ее заполучить. Сегодняшние алгоритмы стеганографии позволяют шифровать информацию самыми современными ключами, защищать ее целой системой паролей.

В завершении

Когда греки подарили троянцам деревянного коня, то те и не могли подумать, что внутри этой статуи находились солдаты. Этот метод используется и сейчас, помогая многим людям защитить себя в информационном пространстве.

"Чистый" и "зашифрованный" файл с многократным увеличением. Разницу на глаз определить практически невозможно.

Cравнение двух вроде бы "идентичных" файлов показывает побайтовую разницу.

Пример плохого стеганографического алгоритма.

Кристофер christopher@tut.by

Компьютерная газета. Статья была опубликована в номере 25 за 2005 год в рубрике mobile :: разное