AtGuard — как за каменной стеной

AtGuard — как за каменной стеной AtGuard — это локальный файрвол, разработанный фирмой WRQ Inc. Основными функциями данного продукта являются контроль входящего трафика и регулирование входящих и исходящих соединений. Кроме этого программа умеет делать еще много нужных и полезных вещей. О большинстве из них я и расскажу в данной статье.

AtGuard — это локальный файрвол, разработанный фирмой WRQ Inc. Основными функциями данного продукта являются контроль входящего трафика и регулирование входящих и исходящих соединений. Кроме этого программа умеет делать еще много нужных и полезных вещей. О большинстве из них я и расскажу в данной статье.

Задумывались ли Вы когда-нибудь о безопасности Ваших вылазок во всемирную паутину под названием Internet. Ведь всяки раз, когда Вы туда попадаете, перед Вами открывается мир, который не только очень познавателен и объемлем всяческой информацией, но и таит в себе массу опасностей и неприятных моментов. Очень многие желали бы покопаться у Вас на винчестере в поисках логинов и паролей к доступу в Internet, а может быть, Вы счастливый обладатель шестизначного либо просто красивого UIN'а ICQ. Ведь в наше время самое важное — это информация, а особо важную информацию приходится какими бы то ни было средствами защищать. Для того чтобы хоть как-то снизить вероятность ее утечки, я предлагаю Вам познакомиться поближе с одним из средств защиты, а также узнать о дополнительных возможностях данного продукта.

В первую очередь программа AtGuard позволяет контролировать весь входящий трафик. При помощи своего анализатора этот продукт пытается узнать и по возможности вырезать все баннеры, которые находятся на выбранной Вами web-странице. Это позволяет иногда сократить время загрузки страниц, особенно если она переполнена всяческой рекламой, которая в большинстве своем со временем начинает раздражать рядового пользователя сети Internet. Вы спросите, как же программа узнает, где реклама, а где обыкновенные графические рисунки, принадлежащие самой web-странице?

Дело в том, что в программе находится база данных, которая содержит запретные URL. Когда Вы вводите адрес какой-нибудь страницы в сети, то этот запрос перенаправляется на запрашиваемый сервер, а уже после этого Вам пересылается содержание самой страницы. Используя базу данных запретных URL, AtGuard анализирует полученную страницу, сравнивает все ссылки с запретными из своей базы и только после этого, вырезав все HTML-теги, принадлежавшие назойливой рекламе, передает страничку для отображения браузеру. За счет этого и получается экономия входящего трафика. Однако если на странице все-таки видны баннеры, то не стоит отчаиваться и говорить, что программа неправильно работает, вам необходимо сообщить ей, что данный ресурс является баннером. Так как в базе данных программы еще не существует того URL, который загружает рекламу, поэтому она и отображается.

Для того чтобы дать понять программе, что определенный ресурс на выбранной страничке все-таки является баннером, Вам необходимо в настройках программы (их можно вызвать двойным щелчком по иконке в AtGuard в трее) выбрать закладку "Web", а затем "Ad Blocking". Здесь Вам и предстоит внести роковой URL в базу данных. Для этого необходимо в исходном коде страницы найти требуемый адрес, с которого загружается этот баннер, скопировать его в буфер и добавить в базу, после чего Вам предстоит перезагрузить страничку заново. Для особо ленивых компания придумала другой способ внесения злополучных URL в свою базу данных. Для этого Вам необходимо в том же трее кликнуть на значок AtGuard и выбрать из выпадающего меню пункт "Dashboard". После этого в самом верху экрана появится панель, на которой с правого края находится изображение мусорной корзины. В нее Вам и нужно "складывать" всю ненужную рекламу. Для этого Вы либо копируете из браузера адрес надоедливой рекламы и вставляете этот адрес в мусорную корзину, либо просто перетаскиваете сам баннер в эту корзину и подтверждаете правильность своего деяния, благо во "всеми любимой" операционной системе Windows реализована эта функция перетаскивания.

Однако такие методы не всегда помогают для исчезновения рекламы. Поэтому советую вручную проанализировать адрес баннера и исправить его, если что-то не так, в базе данных на той же вкладке, где мы его добавляли. Однако и этого порой бывает недостаточно для их исчезновения. Остается еще один способ — узнать порт, на котором происходит соединение с сервером. Для этого достаточно посмотреть на адрес web-странички. Если он примерно такого вида http://www.site.com:8004/index.html, то это означает, что соединение браузера с сервером происходит на 8004 порту. Поэтому Вам стоит добавить номер этого порта в программу. Это можно осуществить на закладке "Web", нажав на кнопку с надписью "Filters...".

С рекламой покончено, поэтому двинемся дальше. На вкладке "Web" есть раздел "Privacy". Здесь предлагается выбрать режим работы с Cookies, HTTP-заголовком Referer, полем User-agent и информацией о вашем личном E-mail. У каждого из этих режимов существуют три разных значения. Первое из значений носит название "Permit". Оно разрешает осуществлять различные действия с выбранным режимом. Если Вы установите значение "Block", то тем самым запретите обработку всех запросов для определенного режима управления. Однако если Вам не подошло ни одно из двух значений, то предусмотрено еще и третье — "Reply". Оно служит для выдачи информации, которую Вы должны ввести рядом с этим значением. Рассмотрим каждый из режимов в отдельности.

Cookies

Некоторые сайты для того, чтобы узнать, ходили ли Вы к ним раньше или нет, оставляют у Вас свои cookies. Если же Вы не желаете разглашать эту информацию, то советую заблокировать данную опцию.

При этом Вы должны учитывать то, что некоторые сайты позволяют настраивать свой параметры своего отображения. Поэтому если Вы заблокируете cookies, то сайт не сможет сохранить информацию о своих настройках у Вас на компьютере и Вам придется производить настройки заново. Кроме того, многие сайты отказываются работать, если у Вас отключены эти самые cookies. Поэтому я рекомендую не отключать данную опцию.

Однако здесь возможен режим обучения, о котором я скажу ниже.

HTTP Header fields — Referer

Манипулируя с настройкой данной опции. Вы можете запретить web-сайтам определять URL, с которого Вы пришли к ним. Любят различные серверы собирать информацию о своих посетителях. Однако я еще не встречал ни одного сайта, который бы отказался работать, если Вы заблокируете эту опцию. Поэтому смело можете ее блокировать. Зачем же разглашать информацию о своих похождениях? Если Вам все равно, то можете включить опцию ответа введенной Вами информации. Например, написать, что Вы пришли к ним со следующего адреса: http://www.micro$oft.com — серверу все равно, а Вам раздолье:).

Browser (User-agent)

Эта опция совсем безобидная (если вы, конечно, не работник Microsoft, предавший IE и пользующийся браузером NC или Opera:). Именно эта опция помогает браузер-ориентированным страницам, выбирая для каждого браузера свою, отображаться правильно. Много о Вас эта опция не скажет, поэтому можете смело ее включить.

E-mail (From)

Этот пункт отвечает за возможность разглашения вашего адреса электронной почты. Советую запретить разглашение вот по какой причине. В сети существует немало серверов, которые собирают все попавшиеся адреса электронной почты и из них составляют так называемые спам-листы. Если Вы попадете в один из таких спам-листов, то к Вам по электронной почте будут приходить письма рекламного характера. Обыкновенному пользователю исчезнуть из таких листов очень трудно, поэтому приходится либо настраивать разнообразные фильтры для автоматического выбрасывания таких писем, либо же смириться с этой ситуацией и забирать свою почту, содержащую весь этот хлам. Вследствие этого, если Вы не хотите стать одной из таких жертв, то настоятельно рекомендую отключить эту опцию.

Идем дальше. На закладке "Active Content" собраны средства по настройке активных элементов web-страниц. Если Вас раздражают всплывающие окна или Ява-скрипты, то этот раздел специально для Вас. Теперь я расскажу о каждой опции в отдельности. "Block all JavaScript" позволяет заблокировать все Ява-скрипты, т.е. с ними будет происходить то же самое, что и происходило с надоедливыми баннерами — они будут вырезаться. Опция "Block only popup window script" позволяет предотвратить появление назойливых выскакивающих окон, содержащих в основном одну только рекламу. А происходить это будет следующим образом. В коде страницы будет искаться функция window.open. При ее обнаружении она будет удалена из исходного кода, тем самым препятствуя их появлению. Однако это может привести к возможной порче ссылок, поэтому советую оставить это опцию выключенной. Следующие две опции "Block Java applets" и "Block ActiveX controls" не дают запускать Ява-апплеты и ActiveX компоненты.

В этих двух опциях возможен режим обучения. Последняя опция под названием "Make animated images non-repeating" будет запрещать любую анимацию картинок. При включенной этой опции все анимированные GIF'ы будут проигрываться лишь единожды, а потом сразу же останавливаться.

Теперь пришло время поведать Вам, что же такое режим обучения и для чего он нужен. Режим обучения предназначен для самостоятельного решения по поводу принятия cookies, а также запуска Ява-апплетов и ActiveX компонент. Режим обучения появляется каждый раз при возникновении описанных выше событий. Когда оно возникнет, перед Вами появится окно, в котором будет описаны причины его появления и четыре варианта возможных продолжений. В этом окне будут указан адрес сервера, по вине которого произошел вызов режима обучения и его причина (Cookies, Java applets, ActiveX controls), а также другая более подробная информация.

Теперь коснусь четырех различных продолжений выполнения возникшего события. Тут все очень просто. Первые две возможности позволяют навсегда запретить данное событие с этого сайта либо же навсегда его разрешить. Поэтому при всех последующих событиях такого рода, возникающих на этом сайте, режим обучения активизироваться не будет. С помощью оставшихся двух возможностей Вы соответственно сможете только сейчас запретить либо же разрешить это событие. Для того чтобы включить режим обучения, Вам необходимо на вкладке "Web" выбрать "Filters...", где и отметить два пункта "CookieAssistant" и "Java/ActiveX Assistant", которые отвечают соответственно за cookies и Java-апплеты/ActiveX компоненты. Кроме этого, если Вам необходимо настроить поведение AtGuard для конкретного сайта, то на той же закладке "Web" выбираете "Add Site". В появившемся окне достаточно ввести адрес сайта. После этого Вы, выделив этот сайт, настраиваете все параметры конкретно для него. Теперь перейдем к самому файрволу.

Для большей безопасности файрволы устанавливают в локальных сетях. Однако я советую применять файрволы не только в локальных сетях, но и на своих персональных компьютерах. Для тех, кто не знает, что такое файрвол, поясняю. Файрвол — это аппараный комплекс, в данном случае программа, через которую проходит весь траффик к вашему компьютеру либо же локальной сети и осуществляется определенный контроль над этим траффиком.

В задачи файрвола входит мониторинг всего сетевого траффика, определение правил соединения программ, т.е. файрвол сам решает, кому, как и с кем соединяться. При этом все пакеты данных, которые могут Вам навредить, просто вырезаются, поэтому они никак не могут повлиять на работоспособность Вашего компьютера. Конечно же, стопроцентной гарантии полной защиты от атак извне, как всегда, не существует, исходя из того, что в файрволе со временем могут обнаружить брешь, вовремя не "залатав" которую Вас могут успешно атаковать.

Возможные атаки я опускаю. Я думаю, что убедил Вас в надобности использовать файрвол для защиты, поэтому далее я объясню, как его использовать.

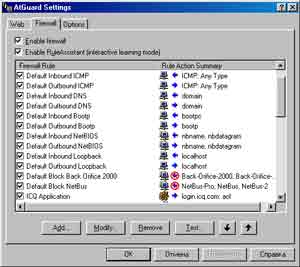

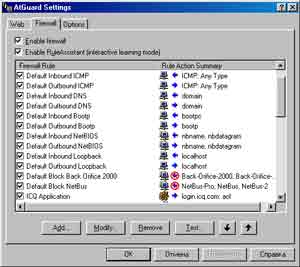

Сперва Вам нужно убедиться в том, что файрвол у Вас включен. Для этого посмотрите, чтобы на закладке "Firewall" была включена опция "Enable Firewall". Также там есть еще одна опция, под названием "Enable RuleAssistant (interactive learning mode)". Она включает интерактивный режим обучения. О нем я расскажу чуть ниже. Для чего же, кроме отражения атак извне, применяется файрвол? В самом определении термина файрвол говорится о том, что он позволяет управлять соединениями различных программных продуктов. В наше нелегкое время разнообразных "троянских коней" существует вероятность, что одна из ваших любимых программ окажется таковой.

В определенное время она захочет передать собранную информацию "на волю", где ее поджидает человек, внедривший в программу "трояна". Как же мы можем помешать ей сделать это? Если в один прекрасный момент перед вами возникнет окно, в котором говорится, например, что программа "Cracker Internet" пытается соединиться с сервером smtp.mail.ru по порту 25, т.е. SMTP порту, то советую очень сильно подумать, разрешать ли ей последующие действия. Кроме того, необходимо вспомнить, как и откуда попала эта программа к вам на компьютер, а также принять соответствующие меры по ее нейтрализации.

Для того чтобы файрвол знал, как ему функционировать, Вам необходимо его правильно настроить. Для настройки AtGuard существует свод правил под названием "Firewall Rule". Каждое их этих правил описывает поведение файрвола при конкретном соединении. В каждом правиле Вы указываете, разрешать или запрещать соединение. Кроме этого правила учитывают программы, которым разрешено устанавливать соединения, они учитывают тип соединения — входящее или исходящее. Немаловажную роль в настройке правил действия файрвола играют: протокол соединения (TCP или UDP), порт, по которому производится соединение, а также сервер, с которым происходит соединение. В каждом конкретном правиле соединения Вы указываете время, в течение которого действует установленное Вами правило. Эти правила можно как включать, так и выключать. Для этого служит специальный checkbox прямо под надписью "Firewall Rule". Немного правее расположена пиктограмма в разделе "Rule Action Summary". Она гласит о том, всем ли программам разрешено производить соединения либо оно разрешено/запрещено для какой-то отдельной программы. Рядом с пиктограммой находится синяя стрелка.

Если она направлена вправо, то разрешено исходящее соединение, если же налево — входящее. Если синяя стрелка находится в красном перечеркнутом круге, то данной соединение производить запрещается. Еще правее указывается имя сервера, с которым разрешено/запрещено данное соединение. Если таковое отсутствует, то соединение разрешено/запрещено с любыми серверами. Каждое из правил в этом списке имеет свой приоритет. Поэтому чем выше правило расположено в этом списке, тем выше его приоритет. Для того чтобы изменять приоритет соединений, существуют стрелочки, расположенные ниже, с помощью которых и выставляются нужные Вам приоритеты каждого из соединений. Кнопка "Add..." позволяет добавлять свои правила. Они также добавляются благодаря интерактивному обучению. С помощью "Modify..." Вы сможете изменять параметры правила соединения. "Remove" предназначена для удаления правила. А используя кнопку с надписью "Test...", у Вас есть возможность смоделировать любое соединение, тем самым протестировать его на надежность.

Если у Вас включена опция "Enable RuleAssistant", то при попытке соединения вызывается окно интерактивного обучения. В нем указывается название программы, адрес и порт, по которому данная программа хочет произвести соединение.

Так же, как и с Cookies, Java applets и ActiveX controls, перед вами возникает четыре возможных продолжения: запретить навсегда, разрешить навсегда, запретить сейчас либо же разрешить сейчас.

При выборе первых двух возможностей продолжения Вы должны будете уточнить, для какой именно программы применять это правило (для одной или всех сразу), для какого порта (этого или всех возможных) и для какого адреса (определенного либо же для любого). При этом после ответа на все вышеперечисленные вопросы создается одно новое правило. Отредактировать Вы его сможете на той же вкладке "Firewall".

У Вас может возникнуть такая ситуация, когда Вам понадобится самим вручную, не прибегая ни к каким вспомогательным окнам интерактивного обучения, создать свое правило. Для этого Вы на вкладке "Firewall" выбираете кнопку "Add...". После этого в появившемся окне указываете название правила, действие, которое будет производиться ("Permit" — разрешить или "Block" — заблокировать). После этого выбираете тип соединения ("Inbound" — входящее или "Outbound" — исходящее), тип протокола (TCP, UDP, TCP or UDP). В окне "Application" указываете конкретную программу ("Application shown above") или правило будет действовать для любой программы ("Any application"). После этого на вкладке "Service" нужно выбрать порт, по которому будет происходить соединение. Причем можно указать опцию, при которой будут использоваться как все порты, так и любой другой порт и даже их определенный диапазон. Слева располагаются порты удаленного сервиса, а справа — ваши локальные. На следующей закладке "Address" Вы выбираете имя или указываете IP-адрес как вашего, так и удаленного сервера. Закладка "Time Active" предназначена для настройки времени действия конкретного правила. Последняя закладка "Logging" предназначена для настройки записи соединений для этого правила.

На закладке "Options" главного окна располагаются функции для установки пароля на AtGuard, а также для настройки параметров запуска и отображения файрвола. В любой момент у Вас есть возможность просмотреть статистику всех соединений с момента запуска AtGuard. Если же Вам нужно узнать, какие соединения происходили в момент Вашей работы, то, кликнув по иконке и выбрав из всплывающего меню "Event log", Вы сможете это осуществить.

Выше я постарался ознакомить Вас со всеми возможными функциями, которые предоставляет этот файрвол. AtGuard — это один из самых мощнейших, на мой взгляд, файрволов для настольных ПК, который позволяет защитить систему извне. Помните, что любое упущение в настройке файрвола может оказаться роковым и сыграть на пользу злоумышленнику. Поэтому я рекомендую тщательно подумать при включении/выключении каких-либо опций.

Программа доступна по адресу http://www.atguard.com .

Евгений Сечко, safeman@mail.ru

(c) компьютерная газета

Задумывались ли Вы когда-нибудь о безопасности Ваших вылазок во всемирную паутину под названием Internet. Ведь всяки раз, когда Вы туда попадаете, перед Вами открывается мир, который не только очень познавателен и объемлем всяческой информацией, но и таит в себе массу опасностей и неприятных моментов. Очень многие желали бы покопаться у Вас на винчестере в поисках логинов и паролей к доступу в Internet, а может быть, Вы счастливый обладатель шестизначного либо просто красивого UIN'а ICQ. Ведь в наше время самое важное — это информация, а особо важную информацию приходится какими бы то ни было средствами защищать. Для того чтобы хоть как-то снизить вероятность ее утечки, я предлагаю Вам познакомиться поближе с одним из средств защиты, а также узнать о дополнительных возможностях данного продукта.

В первую очередь программа AtGuard позволяет контролировать весь входящий трафик. При помощи своего анализатора этот продукт пытается узнать и по возможности вырезать все баннеры, которые находятся на выбранной Вами web-странице. Это позволяет иногда сократить время загрузки страниц, особенно если она переполнена всяческой рекламой, которая в большинстве своем со временем начинает раздражать рядового пользователя сети Internet. Вы спросите, как же программа узнает, где реклама, а где обыкновенные графические рисунки, принадлежащие самой web-странице?

Дело в том, что в программе находится база данных, которая содержит запретные URL. Когда Вы вводите адрес какой-нибудь страницы в сети, то этот запрос перенаправляется на запрашиваемый сервер, а уже после этого Вам пересылается содержание самой страницы. Используя базу данных запретных URL, AtGuard анализирует полученную страницу, сравнивает все ссылки с запретными из своей базы и только после этого, вырезав все HTML-теги, принадлежавшие назойливой рекламе, передает страничку для отображения браузеру. За счет этого и получается экономия входящего трафика. Однако если на странице все-таки видны баннеры, то не стоит отчаиваться и говорить, что программа неправильно работает, вам необходимо сообщить ей, что данный ресурс является баннером. Так как в базе данных программы еще не существует того URL, который загружает рекламу, поэтому она и отображается.

Для того чтобы дать понять программе, что определенный ресурс на выбранной страничке все-таки является баннером, Вам необходимо в настройках программы (их можно вызвать двойным щелчком по иконке в AtGuard в трее) выбрать закладку "Web", а затем "Ad Blocking". Здесь Вам и предстоит внести роковой URL в базу данных. Для этого необходимо в исходном коде страницы найти требуемый адрес, с которого загружается этот баннер, скопировать его в буфер и добавить в базу, после чего Вам предстоит перезагрузить страничку заново. Для особо ленивых компания придумала другой способ внесения злополучных URL в свою базу данных. Для этого Вам необходимо в том же трее кликнуть на значок AtGuard и выбрать из выпадающего меню пункт "Dashboard". После этого в самом верху экрана появится панель, на которой с правого края находится изображение мусорной корзины. В нее Вам и нужно "складывать" всю ненужную рекламу. Для этого Вы либо копируете из браузера адрес надоедливой рекламы и вставляете этот адрес в мусорную корзину, либо просто перетаскиваете сам баннер в эту корзину и подтверждаете правильность своего деяния, благо во "всеми любимой" операционной системе Windows реализована эта функция перетаскивания.

Однако такие методы не всегда помогают для исчезновения рекламы. Поэтому советую вручную проанализировать адрес баннера и исправить его, если что-то не так, в базе данных на той же вкладке, где мы его добавляли. Однако и этого порой бывает недостаточно для их исчезновения. Остается еще один способ — узнать порт, на котором происходит соединение с сервером. Для этого достаточно посмотреть на адрес web-странички. Если он примерно такого вида http://www.site.com:8004/index.html, то это означает, что соединение браузера с сервером происходит на 8004 порту. Поэтому Вам стоит добавить номер этого порта в программу. Это можно осуществить на закладке "Web", нажав на кнопку с надписью "Filters...".

С рекламой покончено, поэтому двинемся дальше. На вкладке "Web" есть раздел "Privacy". Здесь предлагается выбрать режим работы с Cookies, HTTP-заголовком Referer, полем User-agent и информацией о вашем личном E-mail. У каждого из этих режимов существуют три разных значения. Первое из значений носит название "Permit". Оно разрешает осуществлять различные действия с выбранным режимом. Если Вы установите значение "Block", то тем самым запретите обработку всех запросов для определенного режима управления. Однако если Вам не подошло ни одно из двух значений, то предусмотрено еще и третье — "Reply". Оно служит для выдачи информации, которую Вы должны ввести рядом с этим значением. Рассмотрим каждый из режимов в отдельности.

Cookies

Некоторые сайты для того, чтобы узнать, ходили ли Вы к ним раньше или нет, оставляют у Вас свои cookies. Если же Вы не желаете разглашать эту информацию, то советую заблокировать данную опцию.

При этом Вы должны учитывать то, что некоторые сайты позволяют настраивать свой параметры своего отображения. Поэтому если Вы заблокируете cookies, то сайт не сможет сохранить информацию о своих настройках у Вас на компьютере и Вам придется производить настройки заново. Кроме того, многие сайты отказываются работать, если у Вас отключены эти самые cookies. Поэтому я рекомендую не отключать данную опцию.

Однако здесь возможен режим обучения, о котором я скажу ниже.

HTTP Header fields — Referer

Манипулируя с настройкой данной опции. Вы можете запретить web-сайтам определять URL, с которого Вы пришли к ним. Любят различные серверы собирать информацию о своих посетителях. Однако я еще не встречал ни одного сайта, который бы отказался работать, если Вы заблокируете эту опцию. Поэтому смело можете ее блокировать. Зачем же разглашать информацию о своих похождениях? Если Вам все равно, то можете включить опцию ответа введенной Вами информации. Например, написать, что Вы пришли к ним со следующего адреса: http://www.micro$oft.com — серверу все равно, а Вам раздолье:).

Browser (User-agent)

Эта опция совсем безобидная (если вы, конечно, не работник Microsoft, предавший IE и пользующийся браузером NC или Opera:). Именно эта опция помогает браузер-ориентированным страницам, выбирая для каждого браузера свою, отображаться правильно. Много о Вас эта опция не скажет, поэтому можете смело ее включить.

E-mail (From)

Этот пункт отвечает за возможность разглашения вашего адреса электронной почты. Советую запретить разглашение вот по какой причине. В сети существует немало серверов, которые собирают все попавшиеся адреса электронной почты и из них составляют так называемые спам-листы. Если Вы попадете в один из таких спам-листов, то к Вам по электронной почте будут приходить письма рекламного характера. Обыкновенному пользователю исчезнуть из таких листов очень трудно, поэтому приходится либо настраивать разнообразные фильтры для автоматического выбрасывания таких писем, либо же смириться с этой ситуацией и забирать свою почту, содержащую весь этот хлам. Вследствие этого, если Вы не хотите стать одной из таких жертв, то настоятельно рекомендую отключить эту опцию.

Идем дальше. На закладке "Active Content" собраны средства по настройке активных элементов web-страниц. Если Вас раздражают всплывающие окна или Ява-скрипты, то этот раздел специально для Вас. Теперь я расскажу о каждой опции в отдельности. "Block all JavaScript" позволяет заблокировать все Ява-скрипты, т.е. с ними будет происходить то же самое, что и происходило с надоедливыми баннерами — они будут вырезаться. Опция "Block only popup window script" позволяет предотвратить появление назойливых выскакивающих окон, содержащих в основном одну только рекламу. А происходить это будет следующим образом. В коде страницы будет искаться функция window.open. При ее обнаружении она будет удалена из исходного кода, тем самым препятствуя их появлению. Однако это может привести к возможной порче ссылок, поэтому советую оставить это опцию выключенной. Следующие две опции "Block Java applets" и "Block ActiveX controls" не дают запускать Ява-апплеты и ActiveX компоненты.

В этих двух опциях возможен режим обучения. Последняя опция под названием "Make animated images non-repeating" будет запрещать любую анимацию картинок. При включенной этой опции все анимированные GIF'ы будут проигрываться лишь единожды, а потом сразу же останавливаться.

Теперь пришло время поведать Вам, что же такое режим обучения и для чего он нужен. Режим обучения предназначен для самостоятельного решения по поводу принятия cookies, а также запуска Ява-апплетов и ActiveX компонент. Режим обучения появляется каждый раз при возникновении описанных выше событий. Когда оно возникнет, перед Вами появится окно, в котором будет описаны причины его появления и четыре варианта возможных продолжений. В этом окне будут указан адрес сервера, по вине которого произошел вызов режима обучения и его причина (Cookies, Java applets, ActiveX controls), а также другая более подробная информация.

Теперь коснусь четырех различных продолжений выполнения возникшего события. Тут все очень просто. Первые две возможности позволяют навсегда запретить данное событие с этого сайта либо же навсегда его разрешить. Поэтому при всех последующих событиях такого рода, возникающих на этом сайте, режим обучения активизироваться не будет. С помощью оставшихся двух возможностей Вы соответственно сможете только сейчас запретить либо же разрешить это событие. Для того чтобы включить режим обучения, Вам необходимо на вкладке "Web" выбрать "Filters...", где и отметить два пункта "CookieAssistant" и "Java/ActiveX Assistant", которые отвечают соответственно за cookies и Java-апплеты/ActiveX компоненты. Кроме этого, если Вам необходимо настроить поведение AtGuard для конкретного сайта, то на той же закладке "Web" выбираете "Add Site". В появившемся окне достаточно ввести адрес сайта. После этого Вы, выделив этот сайт, настраиваете все параметры конкретно для него. Теперь перейдем к самому файрволу.

Для большей безопасности файрволы устанавливают в локальных сетях. Однако я советую применять файрволы не только в локальных сетях, но и на своих персональных компьютерах. Для тех, кто не знает, что такое файрвол, поясняю. Файрвол — это аппараный комплекс, в данном случае программа, через которую проходит весь траффик к вашему компьютеру либо же локальной сети и осуществляется определенный контроль над этим траффиком.

В задачи файрвола входит мониторинг всего сетевого траффика, определение правил соединения программ, т.е. файрвол сам решает, кому, как и с кем соединяться. При этом все пакеты данных, которые могут Вам навредить, просто вырезаются, поэтому они никак не могут повлиять на работоспособность Вашего компьютера. Конечно же, стопроцентной гарантии полной защиты от атак извне, как всегда, не существует, исходя из того, что в файрволе со временем могут обнаружить брешь, вовремя не "залатав" которую Вас могут успешно атаковать.

Возможные атаки я опускаю. Я думаю, что убедил Вас в надобности использовать файрвол для защиты, поэтому далее я объясню, как его использовать.

Сперва Вам нужно убедиться в том, что файрвол у Вас включен. Для этого посмотрите, чтобы на закладке "Firewall" была включена опция "Enable Firewall". Также там есть еще одна опция, под названием "Enable RuleAssistant (interactive learning mode)". Она включает интерактивный режим обучения. О нем я расскажу чуть ниже. Для чего же, кроме отражения атак извне, применяется файрвол? В самом определении термина файрвол говорится о том, что он позволяет управлять соединениями различных программных продуктов. В наше нелегкое время разнообразных "троянских коней" существует вероятность, что одна из ваших любимых программ окажется таковой.

В определенное время она захочет передать собранную информацию "на волю", где ее поджидает человек, внедривший в программу "трояна". Как же мы можем помешать ей сделать это? Если в один прекрасный момент перед вами возникнет окно, в котором говорится, например, что программа "Cracker Internet" пытается соединиться с сервером smtp.mail.ru по порту 25, т.е. SMTP порту, то советую очень сильно подумать, разрешать ли ей последующие действия. Кроме того, необходимо вспомнить, как и откуда попала эта программа к вам на компьютер, а также принять соответствующие меры по ее нейтрализации.

Для того чтобы файрвол знал, как ему функционировать, Вам необходимо его правильно настроить. Для настройки AtGuard существует свод правил под названием "Firewall Rule". Каждое их этих правил описывает поведение файрвола при конкретном соединении. В каждом правиле Вы указываете, разрешать или запрещать соединение. Кроме этого правила учитывают программы, которым разрешено устанавливать соединения, они учитывают тип соединения — входящее или исходящее. Немаловажную роль в настройке правил действия файрвола играют: протокол соединения (TCP или UDP), порт, по которому производится соединение, а также сервер, с которым происходит соединение. В каждом конкретном правиле соединения Вы указываете время, в течение которого действует установленное Вами правило. Эти правила можно как включать, так и выключать. Для этого служит специальный checkbox прямо под надписью "Firewall Rule". Немного правее расположена пиктограмма в разделе "Rule Action Summary". Она гласит о том, всем ли программам разрешено производить соединения либо оно разрешено/запрещено для какой-то отдельной программы. Рядом с пиктограммой находится синяя стрелка.

Если она направлена вправо, то разрешено исходящее соединение, если же налево — входящее. Если синяя стрелка находится в красном перечеркнутом круге, то данной соединение производить запрещается. Еще правее указывается имя сервера, с которым разрешено/запрещено данное соединение. Если таковое отсутствует, то соединение разрешено/запрещено с любыми серверами. Каждое из правил в этом списке имеет свой приоритет. Поэтому чем выше правило расположено в этом списке, тем выше его приоритет. Для того чтобы изменять приоритет соединений, существуют стрелочки, расположенные ниже, с помощью которых и выставляются нужные Вам приоритеты каждого из соединений. Кнопка "Add..." позволяет добавлять свои правила. Они также добавляются благодаря интерактивному обучению. С помощью "Modify..." Вы сможете изменять параметры правила соединения. "Remove" предназначена для удаления правила. А используя кнопку с надписью "Test...", у Вас есть возможность смоделировать любое соединение, тем самым протестировать его на надежность.

Если у Вас включена опция "Enable RuleAssistant", то при попытке соединения вызывается окно интерактивного обучения. В нем указывается название программы, адрес и порт, по которому данная программа хочет произвести соединение.

Так же, как и с Cookies, Java applets и ActiveX controls, перед вами возникает четыре возможных продолжения: запретить навсегда, разрешить навсегда, запретить сейчас либо же разрешить сейчас.

При выборе первых двух возможностей продолжения Вы должны будете уточнить, для какой именно программы применять это правило (для одной или всех сразу), для какого порта (этого или всех возможных) и для какого адреса (определенного либо же для любого). При этом после ответа на все вышеперечисленные вопросы создается одно новое правило. Отредактировать Вы его сможете на той же вкладке "Firewall".

У Вас может возникнуть такая ситуация, когда Вам понадобится самим вручную, не прибегая ни к каким вспомогательным окнам интерактивного обучения, создать свое правило. Для этого Вы на вкладке "Firewall" выбираете кнопку "Add...". После этого в появившемся окне указываете название правила, действие, которое будет производиться ("Permit" — разрешить или "Block" — заблокировать). После этого выбираете тип соединения ("Inbound" — входящее или "Outbound" — исходящее), тип протокола (TCP, UDP, TCP or UDP). В окне "Application" указываете конкретную программу ("Application shown above") или правило будет действовать для любой программы ("Any application"). После этого на вкладке "Service" нужно выбрать порт, по которому будет происходить соединение. Причем можно указать опцию, при которой будут использоваться как все порты, так и любой другой порт и даже их определенный диапазон. Слева располагаются порты удаленного сервиса, а справа — ваши локальные. На следующей закладке "Address" Вы выбираете имя или указываете IP-адрес как вашего, так и удаленного сервера. Закладка "Time Active" предназначена для настройки времени действия конкретного правила. Последняя закладка "Logging" предназначена для настройки записи соединений для этого правила.

На закладке "Options" главного окна располагаются функции для установки пароля на AtGuard, а также для настройки параметров запуска и отображения файрвола. В любой момент у Вас есть возможность просмотреть статистику всех соединений с момента запуска AtGuard. Если же Вам нужно узнать, какие соединения происходили в момент Вашей работы, то, кликнув по иконке и выбрав из всплывающего меню "Event log", Вы сможете это осуществить.

Выше я постарался ознакомить Вас со всеми возможными функциями, которые предоставляет этот файрвол. AtGuard — это один из самых мощнейших, на мой взгляд, файрволов для настольных ПК, который позволяет защитить систему извне. Помните, что любое упущение в настройке файрвола может оказаться роковым и сыграть на пользу злоумышленнику. Поэтому я рекомендую тщательно подумать при включении/выключении каких-либо опций.

Программа доступна по адресу http://www.atguard.com .

Евгений Сечко, safeman@mail.ru

(c) компьютерная газета

Компьютерная газета. Статья была опубликована в номере 11 за 2001 год в рубрике soft :: интернет