Статьи по теме save ass…

тактическая эксплуатация уязвимостей

2008/06‣save ass…

При тестировании на проникновение все внимание часто сосредотачивается на уязвимостях и сервисах. В данной статье представлен тактический подход, который не связан с эксплуатацией известных уязвимостей. Используя сочетание новых инструментов и малоизвестных методов, мы проследим от начала до конца процесс компрометации организации без использования обычного набора экплойтов. Будут рассмотрены многие инструментальные средства, например, новые ... подробнее

системы обнаружения компьютерных угроз

2008/05‣save ass…

Системы обнаружения сетевых вторжений и выявления признаков атак на информационные системы уже давно применяются как один из необходимых рубежей обороны информационных систем. Разработчиками систем защиты информации и консультантами в этой области активно применяются такие понятия (перенесенные из направления обеспечения физической и промышленной безопасности), как защита по периметру, стационарная и динамическая защита, стали появляться ... подробнее

Как украсть миллион?

2008/04‣save ass…

Защита данных становится бизнес-задачей №1 Инциденты в области утечки данных не так часто становятся достоянием широкой общественности. Однако пример, произошедший в прошлом месяце, поражает своим масштабом и беспечностью госорганизации, оперирующей персональными данными граждан. Речь идёт об утере двух компьютерных дисков, содержащих персональную информацию обо всех получателях детских пособий в Великобритании — а это 25 млн человек и 7,25 ... подробнее

межсайтовый скриптинг в примерах

2008/03‣save ass…

Что бы уметь хорошо защищаться, необходимо знать и способы атак. Эта истина известна давно, причем действует в оба конца. Каким образом можно предупредить DoS, если не знать даже, что это? Любой пользователь компьютера должен хотя бы в общих чертах знать способы атак, не говоря уже о специалисте, тем паче по информационной безопасности. Бьюсь об заклад, что все слышали словосочетание «SQL-инъекция», ну, или «РHР-инклудинг». Сегодня речь пойдет ... подробнее

крупнейшие потери данных в 2007 году

2008/02‣save ass…

2007 год наверняка останется в памяти как черный год для информационной безопасности. Но вовсе не из-за хакеров или превзошедших их по вредоносности инсайдеров, а из-за самих пользователей. Тотальная информатизация в сочетании с банальной человеческой безалаберностью породили воистину адскую смесь. За 2007 год во всем мире произошло множество масштабных утечек данных (и нужно помнить, что мы узнаем далеко не обо всех подобных инцидентах). По ... подробнее

цена простоя

2008/01‣save ass…

Корпорация Symantec опубликовала результаты исследования, посвященного изучению отношения предприятий малого и среднего бизнеса к технологиям обеспечения безопасности и бесперебойности работы ИТ-инфраструктуры, а также степени информированности этих предприятий о такого рода технологиях. Партнером при проведении исследования выступила компания Softline. Исследование проводилось посредством веб-анкетирования и опроса по телефону 100 ... подробнее

угрозы "валюте нового мира"

2008/01‣save ass…

IronPort Systems, дочерняя компания Cisco, поставщик средств защиты предприятия от спама, вирусов и шпионских программ, опубликовала отчет о тенденциях развития систем сетевой безопасности в 2008 году (2008 Internet Security Trends Report). Отчет IronPort выделяет главные тенденции развития систем безопасности на сегодня и предлагает способы защиты от угроз нового поколения, которые могут появиться в Интернете в будущем. время любительских ... подробнее

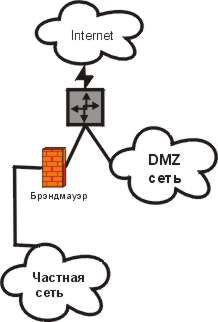

концепции построения файрволлов

2007/12‣save ass…

О файрволлах писалось и пишется достаточно много. Они упоминаются практически в любой статье по информационной безопасности – либо в теоретическом аспекте (роль файрволла в системе обеспечения безопасности), либо в виде практических советов для админов. Сейчас же предлагаем поговорить о «теории файрволлов», то бишь рассмотреть основные концепции построения таких систем. Концепции различаются по уровню безопасности, который они способны ... подробнее

безопасность Windows Vista: взлом адекватен защите!

2007/12‣save ass…

В контексте данной статьи будут рассмотрены основные технологии зашиты Windows Vista, и я попытаюсь объективно прокомментировать возможные «черные» и «белые» стороны. Не секрет, что корпорация Microsoft самым активным образом продвигает технологию x64 путем внедрения ряда уникальных возможностей в 64-разрядные варианты версий Windows Vista Home Basic, Vista Home Premium, Vista Business, Vista Enterprise и Vista Ultimate. По заверениям ... подробнее

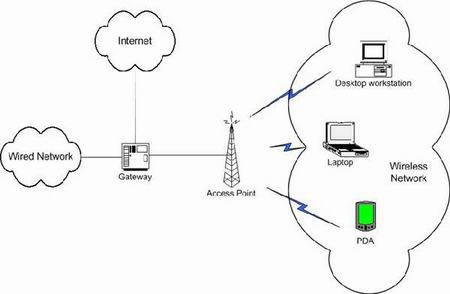

обеспечение безопасности сети изнутри: добавление мобильного уровня защиты

2007/11‣save ass…

Когда дело касается защиты сетей от внутренних угроз, существует много шагов, которые можно предпринять для предотвращения потенциальных опасностей. Во-первых, следует разобраться с общими причинами проблем безопасности, а во-вторых, для определения этих проблем следует использовать подходящие приборы. В настоящем документе изложены некоторые из этих проблем, а также объясняется, почему подходящее средство диагностики может помочь сетевому ... подробнее

множество ошибок в процессорах Intel Core 2 все еще ждет исправления

2007/09‣save ass…

Некоторое время назад компания Intel обнародовала список ошибок в своих процессорах. Это обычная практика, но в данном случае все интернет сообщество было не на шутку встревожено. Так что же явилось причиной столь бурной реакции? Попробуем в этом разобраться. Множество разработчиков по всему миру заняты поиском решений для исправления серьезных ошибок, недавно обнаруженных в процессоре Intel Core 2. Как оказалось, эти процессоры имеют огромное ... подробнее

основные элементы стратегии самозащищающейся сети Cisco

2007/07‣save ass…

Неужели сеть может защищать сама себя? Кратким ответом на этот вопрос будет: «Да, может». Механизмы обеспечения сетевой безопасности эволюционировали от независимо используемых «точечных» продуктов, таких как межсетевые экраны или средства обнаружения вторжений, в область интегрированных и целостных решений. Идея решения достаточно проста: в настоящее время поддержание целостности, конфиденциальности и доступности корпоративной информации ... подробнее

шифрование в Ubuntu для домашнего и бизнес-применения

2007/07‣save ass…

Данные на дисках обычно хранятся в открытом виде, как в Windows, так и в Linux, что дает доступ к любой информации практически любому, на нее покушающемуся, "случайному прохожему", или даже неслучайному. Если вы хотите что-то скрыть от посторонних глаз, то эта статья для вас - умеренных параноиков и пользователей (K)Ubuntu. Особенно это касается владельцев ноутбуков (про массовые кражи все читали). Взялся я за это дело шифровальное, посмотрел, ... подробнее

проблемы управления средствами информационной безопасности в больших компаниях

2007/07‣save ass…

Цель данной статьи — обобщить и сгруппировать все проблемы, связанные с управлением средствами информационной безопасности (далее – ITSEC) в больших информационных системах, и наметить пути их решения. задачи управления средствами ITSEC в больших системах Для того чтобы иметь возможность решать сложные задачи по построению интегрированных систем безопасности, необходимо провести тщательную классификацию проблем, возникающих при их ... подробнее

ликбез по социальному инжинирингу

2007/07‣save ass…

На свете есть только один способ побудить кого-либо что-то сделать. Задумывались ли вы когда-нибудь над этим? Да, только один способ. И он заключается в том, чтобы заставить другого человека захотеть это сделать. Помните — другого способа нет. Дейл Карнеги В любой организации есть уязвимые места. Пускай на компьютерах стоит новейшее программное обеспечение, пускай процесс аутентификации сложен и используются длинные, путаные пароли, пускай ... подробнее

использование Nepenthes Honeypot для обнаружения злонамеренного ПО

2007/07‣save ass…

введение За последние несколько лет в Windows было обнаружено множество серьезных уязвимостей, включая MS03-026 - уязвимость, с помощью которой в 2003 году распространялся Blaster, а также недавняя уязвимость MS06-040, обнаруженная в августе 2006 года, которая использовалась в черве Mocbot/Wargbot. В то же время быстро возросло количество злонамеренных программ, использующих эти уязвимости. К их числу следует отнести различные варианты ... подробнее

McAfee включает "светофоры" в доменных зонах

2007/05‣save ass…

Глобальное исследование 265 доменов верхнего уровня, проведенное специалистами McAfee, позволило определить, что в современном Интернете 4,1% веб-сайтов представляют потенциальную опасность. По заключению McAfee, распространению спама и вредоносных программ в Сети благоприятствует чрезмерная простота и доступность регистрации доменных имен. Исследователи McAfee протестировали деятельность 8,1 миллиона веб-сайтов, на долю которых приходится 95% ... подробнее

компьютерная безопасность: мифы vs. реальность

2007/05‣save ass…

Проблема защиты информации становится все более актуальной год от года. Многочисленные в последнее время скандалы с утечкой (хищениями) персональных, коммерческих и прочих важных данных заставляют специалистов пересмотреть принципы организации защиты информации. Однако среди специалистов нет единства. К тому же, эксперты компаний, специализирующихся на компьютерной безопасности, и системные администраторы на местах, как правило, по-разному ... подробнее

MX-инъекции: внедрение почтовых команд

2007/05‣save ass…

Веб-приложения электронной почты используют протоколы IMAP и SMTP для обеспечения взаимодействия пользователя с его почтовым ящиком. По сути, это означает, что они являются прокси между приложением клиента и почтовым сервером, для выполнения установленных действий. Это взаимодействие начинается в тот момент, когда пользователь посылает свои учетные данные (логин и пароль) для того чтобы авторизоваться, используя веб-приложение. В этой точке, ... подробнее

утечка информации через побочные электромагнитные излучения

2007/04‣save ass…

Все началось в 1985 году в Каннах на Международном конгрессе по вопросам безопасности ЭВМ... Именно тогда сотрудник голландской телекоммуникационной компании РТТ Вим ван Экк, продемонстрировав, с какой легкостью можно восстановить картинку с монитора компьютера, шокировал присутствующих специалистов: используя довольно простое в своем роде устройство, размещенное в автомобиле, он сумел снять данные, источник которых находился на восьмом этаже ... подробнее

Back Orifice: живая легенда 9 лет спустя

2007/04‣save ass…

Без преувеличения будь сказано: с азартным трепетом и чувством глубокого уважения к создателям рассмотрим «анатомию» самой известной и нашумевшей в свое время утилиты — Back Orifice. Подобно тому, как засекреченные документы времен железного занавеса ныне становятся общедоступны, на справедливый суд и критику читателей автор статьи с большим удовольствием представляет сей мануал. С чего же все началось? Наверняка история создания знаменитого ... подробнее

атаки на WEP

2007/02‣save ass…

Казалось бы, говорить об уязвимостях протокола WEP в 2007 году можно только с точки зрения исторической ретроспективы. Однако, несмотря на все свои недостатки, протокол WEP все еще широко используется в беспроводных сетях. Что обуславливает необходимость демонстрации опасности его применения в ходе тестов на проникновение. Существующие методы взлома WEP ориентированны, прежде всего, на точки доступа и требуют наличия возможности интерактивного ... подробнее

разработка концепции обеспечения безопасности функционирования объектов

2007/02‣save ass…

На сегодняшний день типично интуитивное проявление интереса к обеспечению безопасности функционирования объектов, а не целенаправленная работа по анализу общего уровня безопасности. Только лишь крупные корпоративные заказчики могут проводить полномасштабные дорогостоящие проекты по защите объектов и содержать штат сотрудников, занимающихся развитием и поддержанием защитных систем. Поэтому очень важно понимание заказчиком своих потребностей по ... подробнее

управление инцидентами безопасности

2006/12‣save ass…

Ни одна самая совершенная мера по снижению рисков информационной безопасности, будь это досконально проработанная политика или самый современный межсетевой экран, не может гарантировать от возникновения в информационной среде событий, потенциально несущих угрозу бизнесу организации. Сложность и разнообразие среды деятельности современного бизнеса предопределяют наличие остаточных рисков вне зависимости от качества подготовки и внедрения мер ... подробнее

Tor: новый уровень вашей анонимности в Internet

2006/12‣save ass…

что? Tor - это программа, распространяющаяся по лицензии BSD, разработанная Roger Dingledine и Nick Mathewson, которая дает возможность анонимного доступа в Internet по протоколу TCP. На сайте разработчиков написано: «Tor - это набор средств, которые подойдут как для организаций, так и для обычных пользователей, которые хотят улучшить безопасность работы в Internet. Tor поможет вам засекретить работу браузера, программ обмена мгновенными ... подробнее

современные методы оценки информационной безопасности автоматизированных систем

2006/10‣save ass…

В статье приведены анализ подходов к оценке информационной безопасности автоматизированных систем, недостатки существующих методик оценки информационной безопасности. Структурированы основные принципы разработки таких методик. Показаны важность и актуальность исследований в этом направлении. Проблема обеспечения информационной безопасности (ИБ) современных автоматизированных систем (АС) компаний стоит в ряду первых и самых важных. Сложность ... подробнее

категорирование информации и информационных систем. обеспечение базового уровня информационной безопасности

2006/09‣save ass…

Продолжение. Начало в «Сетевых решениях» №8 за 2006 год. дополнительные и усиленные регуляторы безопасности для умеренного уровня ИБ Для умеренного уровня информационной безопасности целесообразно применение следующих дополнительных и усиленных (по сравнению с минимальным уровнем) регуляторов безопасности. оценка рисков Сканирование уязвимостей. С заданной частотой или после появления сведений о новых критичных для ИС уязвимостях ... подробнее

актуальные вопросы защиты информации в автоматизированных системах

2006/09‣save ass…

В статье рассматриваются некоторые актуальные вопросы защиты информации в автоматизированных системах (АС), делается вывод о необходимости создания комплексной системы защиты информации. В современном мире информация стала одним из наиболее мощных рычагов экономического развития. Владение информацией необходимого качества в нужное время и в нужном месте является залогом успеха во многих видах деятельности. Монопольное обладание определенной ... подробнее

продвинутый межсайтовый скриптинг с удаленным контролем в реальном времени

2006/08‣save ass…

Межсайтовый скриптинг обычно воспринимается разработчиками и экспертами безопасности как минимальная угроза. В этой статье мы хотим развеять этот миф и представить инструмент XSS-Proxy, который позволяет удаленному атакующему полностью контролировать XSS-нападение. В статье будут описаны существующие XSS-атаки и будет разработан новый метод для создания интерактивных, двунаправленных, постоянных и более опасных XSS-атак. основные типы ... подробнее

сокрытие процессов в rootkits

2006/08‣save ass…

С появлением FU, мир руткитов перешел на следующий уровень - с реализации перехвата системных вызов на сокрытие своего присутствия. Новые возможности средств нападения потребовали разработки новой защиты. Современные алгоритмы, используемые rootkit-детекторами, такими как BlackLight, пытаются обнаружить максимально подробную информацию об установленном в систему рутките, вместо того чтобы просто искать созданные им перехватчики системных ... подробнее

категорирование информации и информационных систем. обеспечение базового уровня информационной безопасности

2006/08‣save ass…

введение Мероприятия по обеспечению информационной безопасности (ИБ), как известно, не приносят доходов, с их помощью можно лишь уменьшить ущерб от возможных инцидентов. Поэтому очень важно, чтобы затраты на создание и поддержание ИБ на должном уровне были соразмерны ценности активов организации, связанных с ее информационной системой (ИС). Соразмерность может быть обеспечена категорированием информации и информационной системы, а также ... подробнее

подделка заголовков HTTP-запроса с помощью Flash ActionScript

2006/07‣save ass…

Flash Player – популярное дополнение к браузеру от компании Adobe (изначально Flash был разработан Macromedia, которую позже купил Adobe). В этой статье рассматриваются Flash 7-й и 8-й версии, которые установлены более чем на 94% рабочих станций, имеющих выход в Интернет (согласно опросу NPD Online Survey в апреле 2006 года). Flash анимация поставляется в виде файлов SWF (ShockWave File). Adobe также разработал язык ActionScript, напоминающий ... подробнее

fighting 0-day: способы борьбы с неизвестными атаками

2006/06‣save ass…

введение Рынок информационной безопасности во всем мире очень быстро и успешно развивается в нескольких различных направлениях. Как правило, это либо разработка специального ПО для защиты (например, файрволлы, VPN-системы, антивирусы, SPAM-фильтры и пр.) либо предоставление специализированных услуг (вроде анализа рисков компании и разработки политики информационной безопасности). Но, к сожалению, вся индустрия очень часто забывает о такой ... подробнее

криптография: палка о двух концах

2006/06‣save ass…

Криптография в наши дни повсюду. Большинство пользователей каждый день извлекают из нее пользу, даже если делают это неосознанно. В этой статье мы рассмотрим, почему криптография является «палкой о двух концах»: она обеспечивает нашу безопасность и в то же время используется против нас. Криптология – это область знаний, в которую входят две составляющие: - криптография - занимается разработкой алгоритмов, обеспечивающих конфиденциальность, ... подробнее

обход аппаратной реализации DEP в Windows

2006/05‣save ass…

По правде говоря, тематика этого материала достаточно далека от того, что принято называть сетевыми решениями, публикацию его в «СР» мы нашли уместной. Причина такова: здесь описывается достаточно революционная технология защиты от несанкционированного доступа (ну и обход этой защиты, как следует из названия статьи ;), который – уж так повелось – чаще всего производится удаленным злоумышленником, через те или иные сети передачи данных. Так что ... подробнее

страсти вокруг «Синей лягушки»

2006/05‣save ass…

17 мая, после массированной DDoS-атаки, которой подверглись сайты компании Blue Security, и угроз, полученных компанией от спамеров, Blue Security объявила о закрытии проекта Blue Frog. Один из основателей компании и ее генеральный директор Эран Решеф (Eran Reshef), по его словам, вывесил белый флаг и признал поражение в войне со спамерами. скажи «ква!» Почившая «Синяя лягушка» была молода. Blue Security начала распространять бета-версию ... подробнее

PKI или PGP?

2006/04‣save ass…

Обеспечение безопасного обмена информацией в современных электронных системах реализуется разными способами. Наиболее широкое распространение получили системы на основе открытых ключей: PGP и PKI. Подтверждение личности или сообщения - основное предназначение описываемых систем - реализуется с помощью связки цифровых кодов (или сертификатов): ЭЦП, открытого и закрытого ключей. Это общее для обеих систем. Главной особенностью PKI, в отличие от ... подробнее

результаты автоматизированной проверки качества открытых программ

2006/03‣save ass…

Проверка проводилась при участии специалистов из Стенфордского университета по заказу Министерства национальной безопасности США. Вот как отозвался об этом исследовании участник Samba Team Jeremy Allison: «Coverity нашла баги в тех частях кода Samba, которые мы ранее считали давно устоявшимися и хорошо оттестированными. Пользоваться такой технологией – это как иметь в штате разработчика с нечеловеческим вниманием к деталям. Данная проверка ... подробнее

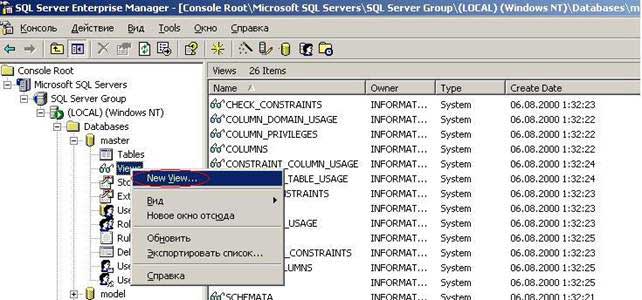

скрытые возможности MS SQL: расширенная функциональность или уязвимость системы?

2006/03‣save ass…

введение Сегодня базы данных – основа любой крупной информационной системы, хранящей и обрабатывающей разнообразные данные. Это системы электронного документооборота и бухгалтерского учета, биллинговые системы и системы управления контентом веб-сайтов, системы управления технологическими процессами на производстве. Поскольку в базах данных хранится критичная для ведения бизнеса информация, то первоочередная задача администраторов баз данных ... подробнее

коммерческие речевые шифраторы

2006/03‣save ass…

В последнее время вопросом «Как защититься от прослушивания?», задаются не только представители служб безопасности, но и политики, бизнесмены, да и простые граждане. Слишком велика бывает цена от потери информации, составляющей какую-либо тайну, и слишком часто в прессе и на телевидении появляются сообщения о подслушивании. Самый простой способ себя обезопасить - это не говорить по телефону на конфиденциальные темы, но уж если это невозможно, ... подробнее

WARNING: UNDER DDOS!

2006/02‣save ass…

Наверное каждый из читателей неоднократно встречался с выражением DoS-атака /* многие из читателей наверняка отлично себе представляют, что это такое – поэтому вступление могут дальше не читать, так как оно адресовано главным образом новичкам в области сетевой безопасности – прим. ред. */ В газетах, на радио и телевидении очень часто мелькают сообщения об очередной атаке на какой-нибудь сервер. И частым атрибутом такого сообщения является ... подробнее

система защиты внедрена и работает. что дальше?

2006/01‣save ass…

Сегодня уже всем ясно, насколько важна защита информационных ресурсов. Многие также понимают, что система информационной безопасности — это не просто защита от прямых материальных потерь, но и конкурентные преимущества, репутация на рынке и более высокая степень доверия со стороны клиентов и партнеров. Поэтому на данный момент финансовые вложения в защиту своих ресурсов в том или ином объеме сделаны практически во всех компаниях: отдельные ... подробнее

система защиты внедрена и работает. что дальше?

2006/01‣save ass…

Сегодня уже всем ясно, насколько важна защита информационных ресурсов. Многие также понимают, что система информационной безопасности — это не просто защита от прямых материальных потерь, но и конкурентные преимущества, репутация на рынке и более высокая степень доверия со стороны клиентов и партнеров. Поэтому на данный момент финансовые вложения в защиту своих ресурсов в том или ином объеме сделаны практически во всех компаниях: отдельные ... подробнее

:: альтернативные потоки данных NTFS

/‣save ass…

Цель этой статьи – описание альтернативных потоков данных в Microsoft Windows, демонстрация того, как их можно создать, скомпрометировав машину, используя Metasploit Framework, и как можно обнаружить с помощью свободно распространяемых утилит. введение Для начала мы определимся в том, что из себя представляют альтернативные потоки данных и какую угрозу они могут представлять для вашей организации. Затем мы рассмотрим пример компрометации ... подробнее

:: защита производственных Linux-систем: практическое руководство по основам безопасности

/‣save ass…

продолжение. начало в №2 (2005). запрет доступа пользователей на основе даты и времени Во многих случаях будет полезно ограничить некоторым группам пользователей доступ к системе по определенным дням недели или в определенное время суток. Следующий пример призван показать, как запретить удаленный доступ для, например, подрядчиков. Они получат доступ к серверу с помощью SSH строго по будним дням (понедельник – пятница) с 8 00 до 17 00. Для ... подробнее

Windows и Linux: что безопаснее?

2005/12‣save ass…

продолжение, начало в СР № 11’2005. реальные показатели безопасности и серьезности Чтобы надлежащим образом оценить риски, связанные с выбором операционной системы для какой-либо определенной задачи, необходимо рассмотреть множество показателей. Иногда они действуют кумулятивно, в других случаях — компенсируют друг друга. Существуют три очень важных фактора риска, которые существенно зависят друг от друга. Комбинация этих трех факторов ... подробнее

ИТ-безопасность в цифрах

2005/11‣save ass…

введение Корпоративная информационная система (ИС) представляет собой постоянно меняющуюся структуру, четко реагирующую на изменения бизнес-процессов. Одновременно с развитием организации усложняется и ИС в направлении расширения спектра задач, функций и сервисов. В ходе этих изменений очень просто потерять нить ИБ. Вместе с тем, она должна пронизывать проект не только с самого начала, но сопровождать все без исключения этапы модернизации ... подробнее

Windows и Linux: что безопаснее?

2005/11‣save ass…

Много копий было сломано в спорах о том, действительно ли Linux — более безопасная операционная система, чем Windows. Мы сравнили Windows и Linux по значениям следующих параметров в 40 последних программных коррекциях/уязвимостях для Microsoft Windows Server 2003 и Red Hat Enterprise Linux AS v.3: 1. Серьезность уязвимостей в системе безопасности, которая оценивается по следующим показателям: - возможный ущерб (насколько велик вред от ... подробнее

атака на Cisco через SNMP

2005/10‣save ass…

Часто системные администраторы имеют смутное представление о SNMP. Вследствие неопределенного представления о предназначении этого протокола, а соответственно и незнания потенциально возможных проблем, вопросы его безопасности зачастую упускаются из виду. Вероятно, вы удивитесь, впервые увидев вывод утилиты наподобие SNMP-Enum Филиппа Уэйтенса (Filip Waeytens), запущенной на Windows 2000 Server с включенным SNMP-сервисом. Собранная информация ... подробнее

локальные межсетевые экраны: надежная стена или соломенная ширма?

2005/10‣save ass…

Концепция межсетевого экрана (МСЭ) все еще представляется в виде непроницаемой кирпичной стены, непобедимого магического защитника всего хорошего. Реклама современных производителей только подчеркивает это, обещая полную автоматизированную защиту, стену, способную блокировать все опасности еще на стадии их возникновения, используя алгоритмы, еще два года назад возможно и не существовавшие. Но что если на самом деле МСЭ - это не стена, а всего ... подробнее

экспертиза веб-браузеров, часть 2

2005/09‣save ass…

обзор первой части Это вторая часть серии статей об экспертизе веб-браузеров. В первой части мы начали расследование несанкционированного доступа на файловый сервер юридической фирмы, работающий на основе Docustodian. Мы доказали, что к серверу получил доступ хакер, или группа хакеров, которые использовали его в качестве хранилища MP3-музыки, MPEG-фильмов и пиратского программного обеспечения. Также мы проанализировали файлы, хранящие ... подробнее

о безопасности GSM-сетей

2005/09‣save ass…

Для начала - две цитаты. Две диаметрально противоположные точки зрения, которые сразу же дадут представление об остроте проблемы. Вот что говорит Джеймс Моран, директор подразделения, отвечающего в консорциуме GSM за безопасность и защиту системы от мошенничества: "Никто в мире не продемонстрировал возможность перехвата звонков в сети GSM. Это факт... Насколько нам известно, не существует никакой аппаратуры, способной осуществлять такой ... подробнее

экспертиза веб-браузеров, часть 1

2005/08‣save ass…

Электронные улики часто решали исход громких гражданских дел и уголовных расследований, начиная с кражи интеллектуальной собственности и заканчивая неправильным поведением сотрудников компаний с последующим их увольнением. Часто компрометирующую информацию находят в истории веб-браузера в виде полученных и отправленных электронных сообщений, посещенных сайтов и предпринятых поисках в поисковых механизмах. Эта статья в двух частях представит вам ... подробнее

HTTP Request Smuggling – новейшая техника хакерских атак

2005/08‣save ass…

Предлагаемая статья представляет собой итог работы группы исследователей в области информационной безопасности Watchfire над выявлением нового типа сетевых атак, который авторы метко и образно назвали HTTP Request Smuggling (дословно – контрабанда HTTP-запросов), оно же сокращенно – HRS. Статья содержит исчерпывающее техническое описание метода, пояснения насчет того, как это все-таки работает и какой ущерб можно с помощью описанной техники ... подробнее

криминальное чтиво

2005/08‣save ass…

плохой, вредный, злой В начале августа содержание некоторых новостей раздела "компьютерная безопасность" напоминало сценарий увлекательного вестерна. Преобразовав корпоративную сеть в городок Дикого Запада, вредоносные коды в бандитов, компьютеры назвав домами, а сисадмина произведя в шерифы, можно было представить приблизительно следующее: Воспользовавшись беспечностью шерифа, банда Zotob под покровом ночи тайком захватила дом на окраине ... подробнее

кому нужна безопасность?

2005/08‣save ass…

Как все изменилось за последние несколько лет. В специализированных изданиях чуть ли не ежедневно рапортуют о повышении внимания к вопросам информационной безопасности. Различные аналитические агентства констатируют рост рынка средств защиты и прогнозируют дальнейшее увеличение инвестиций в этой отрасли. Проводятся семинары, круглые столы, выставки, на которых серьезно обсуждаются проблемы обеспечения безопасности государственных ... подробнее

разработка политики информационной безопасности предприятия

2005/08‣save ass…

Большинство директоров служб автоматизации (CIO) и информационной безопасности (CISO) российских компаний наверняка задавалось вопросом: «Как разработать эффективную политику информационной безопасности для определения перспектив развития компании?». Давайте попробуем найти ответ на этот актуальный вопрос. Темпы развития современных информационных технологий значительно опережают темпы разработки рекомендательной и нормативно-правовой базы ... подробнее

безопасный браузер? таких больше нет

2005/07‣save ass…

В ноябре 2003 года Координационный центр CERT первым посоветовал пользователям подумать о применении браузера, отличного от Microsoft Internet Explorer. В то время у IE повсюду были проблемы, и многие из них коренились в его сложной архитектуре. Об уязвимостях IE сообщалось почти ежемесячно, и пользователи каждый раз рисковали до выхода поправок от Microsoft. К июню 2004 года злоумышленники начали прицельный огонь по IE. На веб-сайтах ... подробнее

множественные уязвимости в продуктах Oracle

2005/07‣save ass…

Обнаруженные уязвимости позволяют удаленному пользователю прочитать и перезаписать файлы, выполнить произвольные команды на целевой системе и произвести XSS-нападение. первая уязвимость Уязвимость при обработке параметра DESFORMAT в Oracle Reports позволяет удаленному пользователю просмотреть произвольные файлы на системе, используя абсолютный путь к файлу. Пример: http://myserver:7778/reports/rwservlet?server= ... подробнее

стандарт IEEE 802.11i улучшает защиту беспроводных сетей

2005/06‣save ass…

Сегодня беспроводные сети можно встретить где угодно. Общественные зоны доступа - хотспоты в кафе, аэропортах, и других местах - растут, как грибы после дождя. Если говорить о количестве проданных устройств, таких, как ноутбуки, сотовые телефоны и КПК с поддержкой беспроводной сети, то за год оно будет исчисляться десятками миллионов. В настоящее время большинство ноутбуков уже имеют встроенные средства поддержки беспроводных сетей ... подробнее

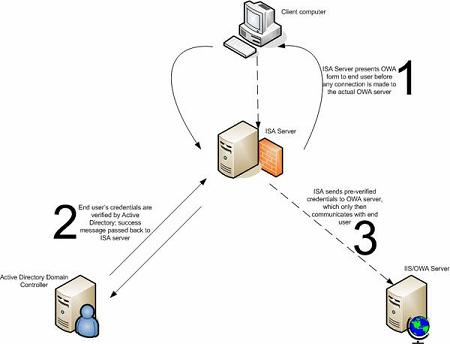

обеспечение безопасности Exchange с помощью ISA Server 2004

2005/05‣save ass…

Вас привлекает возможность работы Exchange Server 2003 через Интернет? Отличный выбор, однако вам следует знать о проблемах с безопасностью такой работы. В руках хакеров множество методов и программ, представляющих собой реальную угрозу вашему Exchange Server. Ситуацию мог бы спасти Outlook Web Access, если бы он не имел подобных проблем с безопасностью. Также не стоит забывать тот факт, что иногда требуется дать полный доступ клиентам ... подробнее

обнаружение и противодействие honeypots: системные вопросы

2005/05‣save ass…

введение Для изучения методов атак и поведения атакующего часто используют электронные приманки или honeypots. Они похожи на обычные сетевые ресурсы (компьютеры, маршрутизаторы и т.д.), которые установлены для того, чтобы их исследовали, атаковали и компрометировали. Эти электронные приманки заманивают хакеров и помогают оценить уязвимости. Так как honeypots все чаще и чаще развертываются в компьютерных сетях, хакеры начали изобретать методы ... подробнее

Tor: распределенная система анонимного серфинга

2005/05‣save ass…

Анонимайзер Tor был создан в исследовательской лаборатории Военно-морских сил США по федеральному заказу, но сейчас разработкой американских военных могут пользоваться все желающие. Система Tor обеспечивает высочайший уровень приватности во время серфинга в интернете, в чате и при отправке мгновенных сообщений через интернет- пейджер. Каждый пакет, попадающий в систему, проходит через три различных прокси-сервера (нода), которые выбираются ... подробнее

хит-парад уязвимостей от SANS – итоги первого квартала 2005 года

2005/05‣save ass…

The SANS Top20 Internet Security Vulnerabilities – это авторитетный список наиболее опасных уязвимостей в области компьютеной безопасности, сформированный крупнейшими аналитическими организациями, работающими в этой области. Тысячи компаний по всему миру используют этот список как руководство к действию по усилению безопасности своих систем. Если раньше список обновлялся раз в год и за этот период прилично устаревал, то теперь, начиная с ... подробнее

безопасность метаданных

2005/04‣save ass…

Метаданные - данные о данных, другими словами - служебная информация, содержащаяся в документах различных форматов. В этой статье будут рассмотрены аспекты безопасности метаданных: связанные с ними риски и использование метаданных в практике информационной безопасности. Метаданные нередко помещаются в документ программным или аппаратным средством, при помощи которого документ был создан. Так как этот процесс автоматизирован, пользователь может ... подробнее

обнаружение компрометаций ядра Linux с помощью gdb

2005/04‣save ass…

Назначение этой статьи - описание полезных способов обнаружения скрытых модификаций ядра Linux. Более известный как руткит (rootkit), этот скрытный тип злонамеренного ПО устанавливается в ядро операционной системы и для своего обнаружения требует от системных администраторов и обработчиков инцидентов использования специальных техник. В этой статье для обнаружения компрометаций ОС Linux мы будем использовать только одну утилиту - gdb (GNU ... подробнее

альтернативные потоки данных NTFS

2005/03‣save ass…

Цель этой статьи – описание альтернативных потоков данных в Microsoft Windows, демонстрация того, как их можно создать, скомпрометировав машину, используя Metasploit Framework, и как можно обнаружить с помощью свободно распространяемых утилит. введение Для начала мы определимся в том, что из себя представляют альтернативные потоки данных и какую угрозу они могут представлять для вашей организации. Затем мы рассмотрим пример компрометации ... подробнее

защита производственных Linux-систем: практическое руководство по основам безопасности

2005/03‣save ass…

продолжение. начало в №2 (2005). запрет доступа пользователей на основе даты и времени Во многих случаях будет полезно ограничить некоторым группам пользователей доступ к системе по определенным дням недели или в определенное время суток. Следующий пример призван показать, как запретить удаленный доступ для, например, подрядчиков. Они получат доступ к серверу с помощью SSH строго по будним дням (понедельник – пятница) с 8 00 до 17 00. Для ... подробнее

альтернативные потоки данных

2005/03‣save ass…

введение Для начала мы определимся в том, что из себя представляют альтернативные потоки данных и какую угрозу они могут представлять для вашей организации. Затем мы рассмотрим пример компрометации удаленной машины с помощью эксплойта, предоставляющего доступ к командному интерпретатору и позволяющего скрывать файлы на компьютере жертвы. После этого, мы рассмотрим некоторые свободно распространяемые утилиты, которые могут быть использованы ... подробнее

защита производственных Linux-систем: практическое руководство по основам безопасности

2005/03‣save ass…

запрет доступа пользователей на основе даты и времени Во многих случаях будет полезно ограничить некоторым группам пользователей доступ к системе по определенным дням недели или в определенное время суток. Следующий пример призван показать, как запретить удаленный доступ для, например, подрядчиков. Они получат доступ к серверу с помощью SSH строго по будним дням (понедельник – пятница) с 8 00 до 17 00. Для установки ограничений на любые ... подробнее

аудит файрволлов и средств обнаружения вторжений (IDS)

2004/09‣save ass…

С сегодняшним уровнем угрозы из внешней среды, наличие файрволла и IDS (Intrusion Detection System, Средство Обнаружения Вторжений) у домашнего или корпоративного пользователя - это больше не роскошь, а, скорее, необходимость. И все же, многие люди не уделяют времени для проверки того, что эти средства защиты действительно работают правильно. В конце конов очень просто дискредитировать весь набор правил вашего маршрутизатора, создав всего ... подробнее

хакеры тоже любят Google

2004/08‣save ass…

Оказывается, самая популярная в мире поисковая машина служит одним из удобнейших инструментов для хакеров. Способность Google запоминать содержимое интернет-сайтов можно использовать для выявления наиболее слабо защищенных из них. Об этом сообщил эксперт по безопасности из компании Computer Security Лонни Лонг участникам конференции Black Hat Security Briefings в Лас-Вегасе. Хотя метод не нов, умелый поиск выявляет так много сайтов с ... подробнее

срок жизни непропатченного ПК — 20 минут

2004/08‣save ass…

Не подключайте новый ПК к интернету, не приняв необходимых мер предосторожности, предупреждают эксперты Internet Storm Center. Согласно опубликованному недавно отчету, непропатченный Windows-ПК, подсоединенный к Интернету, в среднем уже через 20 минут будет поражен злонамеренными программами. В 2003 году эта цифра, по оценкам группы, составляла примерно 40 минут. Центр Internet Storm Center, отделение SANS Institute, специализирующееся ... подробнее

Windows 2000 вкрутую

2004/08‣save ass…

введение Все нижеследующее – это статья, которую я написал некоторое время назад после тестирования и исследований с помощью VMware. Это позволило получить ответы на некоторые имевшиеся у меня вопросы и стало полезным, по крайней мере, в одном случае: Я разместил статью на своем сайте и получил определенное количество хитов от Google по вариациям «hack administrator XP». Перед тем, как начать, я обязан отметить, что редактирование ... подробнее

необходимые знания и навыки для аналитиков компьютерной безопасности

2004/07‣save ass…

Попытка прийти в индустрию сетевой безопасности и найти работу в качестве аналитика компьютерной безопасности часто может оказаться обескураживающей задачей. Множество людей, работающих в этой индустрии, начинали свой путь с простого увлечения компьютерной безопасностью и желания работать в любимой сфере. Очень много раз меня спрашивали о том, как искать работу в этом секторе, и, что еще более важно, какими навыками должен обладать ... подробнее

CERT рекомендует использовать все что угодно, кроме IE

2004/07‣save ass…

Американская организация CERT (Команда Подготовки к Экстренным Ситуациям с Компьютерами) рекомендует людям выбросить Internet Explorer и пользоваться другим браузером, после того как была выявлена очередная уязвимость системы безопасности в этом ПО. В заявлении на сайте CERT говорится: "Существует множество значительных уязвимостей, относящихся к модели доменной/зонной безопасности IE, объектной модели DHTML, определению MIME-типов и ... подробнее

защита IIS 6.0

2004/07‣save ass…

безопасность по умолчанию В прошлом разработчики включали в IIS множество пакетов по умолчанию: инсталляции серверов сети с кучей различных сценариев, обработчики файлов и т.д. И все это обеспечивало администраторам необходимую гибкость и непринужденность использования. Но этот подход увеличивал шанс взлома сервера IIS. В результате, IIS 6.0 разработан так, чтобы быть более безопасным, чем его предшественники. Следующая таблица ... подробнее

защитите свою корпоративную сеть от Kazaa

2004/07‣save ass…

Система Kazaa обладает способностью коварно обходить фаерволлы, однако она недостаточно хитра… Kazaa является одним из наиболее популярных используемых сейчас приложений для обмена файлами. Такие одноранговые технологии известны как peer-to-peer или P2P и позволяют пользователям искать и загружать друг у друга файлы. Основное применение, по-видимому, Kazaa находит в нарушении законов о защите авторских прав путем обмена аудиофайлами. ... подробнее

10 советов о том, как осложнить жизнь атакующему вашу сеть

2004/07‣save ass…

Я провожу множество тестовых проникновений в сети и системы клиентов. Очень часто этот процесс является достаточно прямолинейным, так как администратор сети не фильтрует ICMP трафик, и мои попытки сканирования не блокируются в упреждающем порядке. Мне нравится такое тестирование, так как его можно произвести быстро и легко. Но мне не по душе, когда здравомыслящие (в вопросах безопасности) администраторы создают множество барьеров на пути ... подробнее

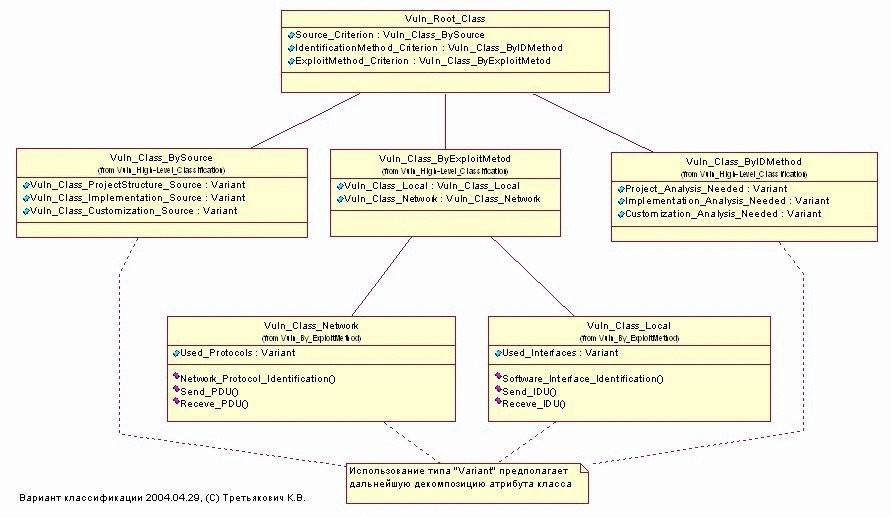

классификация и количественная оценка сложности эксплуатации уязвимостей программного обеспечения

2004/04‣save ass…

Идея написания данного материала возникла в результате прочтения двух статей, посвященных проблеме классификации уязвимостей. В одной из них [1] известный вирусолог компании Symantec, Сара Гордон, раскрывает проблему, связанную с отсутствием единого подхода к идентификации вирусов и уязвимостей программного обеспечения (ПО). В переводе статья называется: «Схемы классификации вирусов и уязвимостей: стандарты и интеграция», датирована ... подробнее

современные угрозы информационной безопасности: классификация, причины и способы устранения

2004/04‣save ass…

Компьютерные вирусы, сетевые черви, троянские программы и хакерские атаки давно перестали ассоциироваться с фантастическими боевиками голливудского производства. Компьютерная "фауна", хулиганство и преступления — сейчас это обыденные явления, с которыми регулярно сталкиваются пользователи современных компьютерных систем. Предупреждения о новых эпидемиях компьютерных червей и "громкие" хакерские атаки уже не редкость в новостных TV и ... подробнее

иерархия защиты веб-серверов

2004/03‣save ass…

Информация должна быть в безопасности — пожалуй, эта аксиома известна всем. И несомненно, большинство пользователей знают, что такое Firewall и троянские вирусы и какими средствами можно обеспечить защиту сети. Однако не все знают, как они работают и как оптимально настроить систему защиты компании. Тем не менее именно от этого зависит не только сохранность данных, но и существование предприятия в целом. Действительно, многие чересчур ... подробнее

самым опасным инструментом становится браузер

2004/03‣save ass…

Ассоциация индустрии компьютерной технологии (CompTIA) распространила второй ежегодный отчет по ИТ-безопасности. В опросе приняли участие почти 900 организаций, которые должны были указать 15 главных, с их точки зрения, проблем безопасности. Согласно полученным результатам, за последние шесть месяцев 36,8% организаций подвергались хотя бы одной атаке, связанной с браузером. Эта цифра на 25% превышает аналогичный показатель из ... подробнее

защищаем веб-сервер Apache

2004/03‣save ass…

В этой статье мы шаг за шагом расскажем, как правильно устанавливать и конфигурировать Apache 1.3.x Web сервер, для того чтобы смягчить или избежать возможность успешного взлома, в случае обнаружения новой уязвимости в этом популярном веб-сервере. функциональные возможности Прежде чем защищать Apache, нужно определить функциональные возможности, ожидаемые от сервера. Разнообразие в использовании Apache делает трудным написание ... подробнее

«Ахиллесова пята»: нападение на клиентские компьютеры

2004/02‣save ass…

введение Начиная с 1998 года, эксперты по безопасности неоднократно делают предупреждения о недостаточности граничной защиты, т.к. огромное количество сетей остаются уязвимыми при дискредитации межсетевой защиты, прокси-служб или защиты на физическом уровне. В настоящее время ситуация практически не изменилась. Большинство защитных стратегий концентрируется на межсетевых защитах и других граничных устройствах, а антивирусная политика ... подробнее

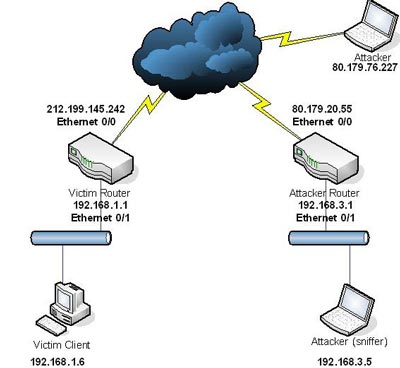

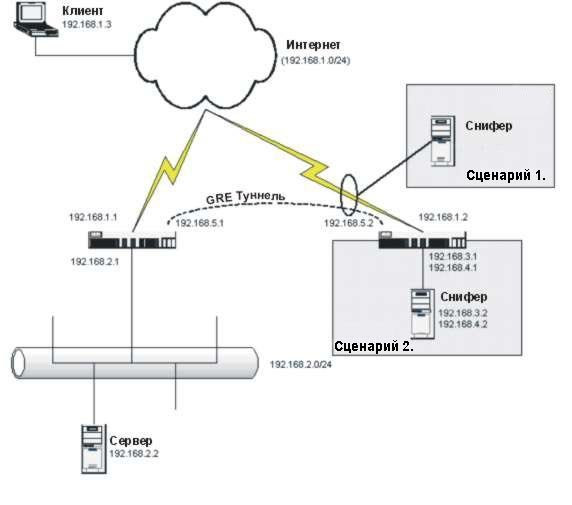

использование взломанного маршрутизатора для захвата сетевого трафика.

2004/02‣save ass…

введение В данной статье описывается подход, методология и результаты проведенного эксперимента по использованию взломанного маршрутизатора как средства для захвата сетевого трафика. Маршрутизаторы находятся вне корпоративной межсетевой защиты и часто очень плохо защищены. В некоторых случаях, взломанный маршрутизатор может использоваться в качестве отправной точки для дальнейшего захвата сети, но наиболее ценным подходом является ... подробнее

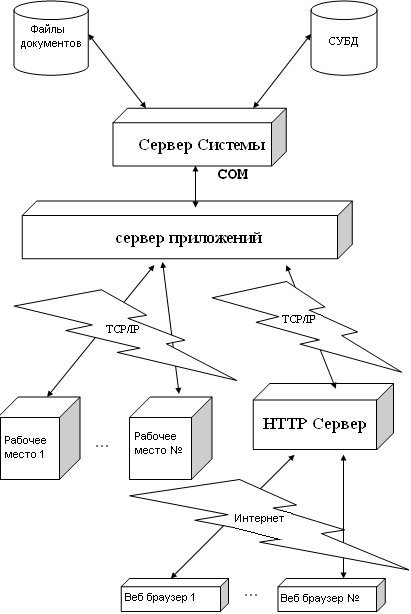

защита компьютерных сетей на четырех уровнях модели ISO/OSI

2004/02‣save ass…

Настоящая статья посвящена вопросам обеспечения информационной безопасности при осуществлении информационной поддержки деятельности предприятия. Проблемы и рекомендации, изложенные ниже, в равной степени актуальны для всех предприятий независимо от вида деятельности. Объясняется это тем, что процедуры принятия и исполнения решений предполагают наличие средств обмена информацией между сотрудниками различных уровней управления ... подробнее

сравнительный анализ трех разновидностей червей

2004/01‣save ass…

Сегодня использование злонамеренного кода типа вирусов, "червей" и "троянов" является одним из наиболее распространенных видов атак в Интернет. Все современные организации, использующие любые виды подключений к Интернет, должны быть готовы к отражению такого вида нападений. Но начнем мы, пожалуй, с определений. При общих условиях, злонамеренный код описывается как любая несанкционированная пользователем активность, а более конкретные и ... подробнее

низкоскоростные TCP- ориентированные DoS-атаки: землеройка против мышей и слонов

2004/01‣save ass…

Некоторые читатели сетуют, что в «Сетевых Решениях» стало много бизнеса и железа, и мало «высокой науки» и «высоколобого хакерства». Вот вам, пожалуйста — и то, и другое в одном флаконе :) вступление В этой статье рассматриваются низкоскоростные DoS-атаки, которые в отличие от высокоскоростных (т.е. обычного заваливания сервисов непомерным количеством запросов) хуже обнаруживаются роутерами и IDS. Путем моделирования и ... подробнее

сбор критических данных без вторжения

2004/01‣save ass…

В этой статье речь пойдет о методах поиска технической информации, относящейся к конкретной системе, не привлекающих внимания IDS и администратора системы. Статья может оказаться полезной в ходе планирования испытаний на проникновение (penetration testing), а также содержит советы по предотвращению утечки критической информации, заслуживающие внимания системных администраторов. О методах сбора информации написано немало, однако в ... подробнее

утечка информации о сервере через скрытые поля html-кода

2004/01‣save ass…

Сколько раз уже говорили о опасности, сокрытой в скрытых формах, но все равно встречаются умельцы, которые пренебрегают хорошими советами. В html-коде index'ной страницы сервера www.xxx.com есть такой вот фрагмент: (ненужные элементы дизайна удалены) <form method=POST action="/cgi-bin/wsmsearch2.cgi"> Search Site: <input type=text name="terms" size=20> <input type=hidden name=boolean value="AND"> <input type=hidden ... подробнее

безопасность технологии GPRS

2004/01‣save ass…

что такое GPRS? GPRS (General Packet Radio Service) /* если кто-то, вдруг, не знает — прим. ред. */ — это новая перспективная технология, стандартизация которой началась в 1993 году в European Telecommunication Standards Institute (www.etsi.org), позволяющая работать в сети Internet, используя обычный мобильный телефон. С помощью GPRS пользователи могут работать со своей электронной почтой, с обычными веб-серверами (а не со специальными ... подробнее

разработка политики безопасности в беспроводных сетях

2003/12‣save ass…

Беспроводные сети 802.11/a/b/g (WLAN) молниеносно покорили мир информационных технологий. Количество беспроводных пользователей в 2003 году превысило 35 миллионов человек, и специалисты предсказывают рост числа пользователей на 50-200% каждый год до 2006. Беспроводные сети обладают рядом неоспоримых преимуществ — они гибки, мобильны, удобны в использовании, обладают высокой производительностью при относительно малой цене. Те же аспекты, ... подробнее

борьба со спамом с помощью honeypot

2003/11‣save ass…

Автор этой статьи ставит своей целью показать полезность применения honeypot в борьбе со спамом. Ниже будут рассмотрены некоторые общие вопросы, касающиеся спама в целом. Затем мы постараемся понять, каким образом honeypot может определить спам, замедлить или вовсе прекратить его распространение и очистить Интернет. Закончим мы обзором перспективы на будущее. что такое спам? Вообще-то, спам (spam) — это торговая марка фирмы, занимающейся ... подробнее

любит — не любит?.. Windows — не Windows?..

2003/11‣save ass…

В чем вы видите главный момент создание защищенной сети своего предприятия? Да, вы выделили особой сегмент сети, демилитаризованную зону (DMZ), вывели в нее "боевые" серверы, к примеру, почтовый сервер, веб-сервер на котором расположен представительский сайт вашей компании и прочие. Далее на внешнем межсетевом экране закрыли неиспользуемые порты < 1024, оставив торчать наружу только вышеупомянутые сервисы и службы. Ваш системный ... подробнее

безопасность WLAN: большая проблема для маленьких сетей

2003/09‣save ass…

Однажды Рэчел Мэтс открыла свой Apple iBook чтобы сделать несколько записок, во время визита в среднюю школу в Пало Альто, в самом сердце силиконовой долины. Сразу же после загрузки, беспроводной LAN-адаптер поймал сильный сигнал WLAN, показав при этом на экране приглашение гостевого логина. Мэтс заметила, что у нее есть доступ к Интернету через беспроводную сеть школы. Мэтс не была обычным посетителем. Она является репортером Palo Alto ... подробнее

Realtime Blackhole Lists: Героические Борцы со Спамом или Мания Повышенной Бдительности?

2003/09‣save ass…

В ежеминутно обостряющейся борьбе против спама, email администраторы прибегают к все более жестоким мерам для его предотвращения. Некоторые мои клиенты получают спама не меньше, чем "законной" почты, а порой и в 10, 20 раз больше. Один из способов, который стали использовать админы для отсечения спама еще до того, как он достигнет Вашего почтового сервера — это Realtime Black-hole Lists (RBL). RBL — агрессивный вышибала из Internet, и если ... подробнее

безопасность систем электронной почты

2003/09‣save ass…

Электронная почта — один из наиболее широко используемых видов сервиса, как в корпоративных сетях, так и в Интернет. Она является не просто способом доставки сообщений, а важнейшим средством коммуникации, распределения информации и управления различными процессами в бизнесе. По мнению аналитиков компании IDC в ближайшие три года (2002-2005 г.г.) количество почтовых ящиков в Интернет достигнет 1,2 млрд, а в 2001 году насчитывалось всего 550 ... подробнее

перекуем мечи на орала!

2003/09‣save ass…

"Помню я одного типа, он фабрикант-мебельщик, у него на фабрике перепроизводство пэрдукции и в голове тоже одни мебельные гарнэдуры. Я ему и говорю: за двадцать лет население мира удвоится, и всем этим миллиардам новых людей надо же будет на чем-то сидеть, так что мой вам совет: держите свои мебельные гарнэдуры про запас. А пока что выкиньте-ка из головы все эти гарнэдуры, лучше подумайте про наши завывания в космосе!" Курт Воннегут. ... подробнее

Утечка информации по техническим каналам - 3

2003/08‣save ass…

продолжение. начало в №№6-7 за 2003 г. безопасность телефонных переговоров Для прослушивания телефонов широко используются такие способы, как подключение к телефонным линиям, установка в телефонную линию телефонных радиозакладок, высокочастотное навязывание и другие варианты подслушивания. Наибольшее распространение получает установка телефонных радиозакладок. В пространственном плане телефонная радиозакладка может быть установлена в ... подробнее

Утечка информации по техническим каналам - 2

2003/07‣save ass…

продолжение. начало в №6 за 2003 г. подслушивание Подслушивание — способ ведения разведки и промышленного шпионажа, применяемый агентами, наблюдателями, специальными постами подслушивания, всеми разведывательными подразделениями. Ведется также подслушивание переговоров и сообщений, передаваемых по техническим средствам связи. Известно, что подслушивание может быть непосредственное, когда акустические колебания говорящего прямо или ... подробнее

Безопасность компьютерных систем Microsoft и Open Source

2003/07‣save ass…

Популярные решения американской компании Microsoft и разработки программистов всего мира, построенные на основе открытых исходных текстов программ (Open Source). Какие из систем защищены лучше? Обсуждение этой темы чаще всего заканчивается ничем. В предлагаемой вашему вниманию статье приводятся некоторые новые факты. шумиха в прессе Многие эксперты считают, что важной причиной массовых проблем компьютерной безопасности является широкое ... подробнее

Некоторые вопросы расследования компьютерных преступлений

2003/07‣save ass…

Несмотря на то, что тема данной статьи напрямую не связана с повседневной деятельностью администраторов сетей и систем — наших постоянных читателей, а ориентирована в первую очередь на сотрудников правоохранительных органов, мы все же решили ее опубликовать. Вдруг кто-то из вас, коллеги, решит продолжить свою карьеру в качестве, например, эксперта по компьютерной безопасности — то ли вступив в ряды борцов с компьютерной преступностью, то ... подробнее

Утечка информации по техническим каналам - 1

2003/06‣save ass…

Безопасных технических средств нет. Источниками образования технических каналов утечки информации являются физические преобразователи. Любой электронный элемент при определенных условиях может стать источником образования канала утечки информации. Любой канал утечки информации может быть обнаружен и локализован. "На каждый яд есть противоядие". Канал утечки информации легче локализовать, чем обнаружить. общие понятия Известно, что ... подробнее

Атаки на протокол SSL

2003/06‣save ass…

Для начала «две новости: плохая и хорошая»: Плохая: этот перечень не может считаться исчерпывающим. Хорошая: SSL показал устойчивость к этим атакам. атака №1. Раскрытие шифров SSL зависит от нескольких криптографических технологий. Шифрование с открытым ключом RSA используется для пересылки ключей сессии и аутентификации клиента/сервера. В качестве шифра сессии применяются различные криптографические алгоритмы. Если осуществлена ... подробнее

Использование уязвимостей архитектуры Win32 для повышения уровня привилегий пользователя

2003/06‣save ass…

В этой статье описывается новый класс атак на ОС Microsoft Windows, и, возможно, на ряд других систем, управление в которых осуществляется путем посылки сообщений. Предотвращение этих атак требует функциональности, предоставить которую ни одна из существующих Windows систем не может. Microsoft был уведомлен об этой уязвимости, ответом было то, что они не считают эту особенность ОС уязвимостью. Это письмо в Microsoft можно прочитать здесь ... подробнее

Использование сетевых разветвителей с сетевыми системами обнаружения вторжения

2003/06‣save ass…

В последнее время в сетях стали широко использовать коммутаторы, вместо ранее применяемых концентраторов, в результате чего передача данных стала более эффективной, быстрой и надежной. Однако этот переход на коммутаторы вызывает конфликт с уже развернутыми сетевыми системами обнаружения вторжения. Для разрешения конфликта между сетевыми системами обнаружения вторжения (Network Intrusion Detection System, NIDS, далее просто IDS) и ... подробнее

Развалины стен или почему вы не должны спать спокойно

2003/06‣save ass…

Однажды вы задумались о том, что пора пресечь несанкционированный доступ в вашу сеть или предотвратить это в будущем, и приобрели себе за кругленькую сумму firewall (или МСЭ — межсетевой экран — данную аббревиатуру я и буду, главным образом, использовать в дальнейшем). Теперь, просматривая отчеты ваших системных аналитиков и инженеров безопасности о выявленных и, следовательно, пресеченных попытках вторжения, вы радостно потираете ладони, ... подробнее

Проблемы защиты мгновенной передачи сообщений

2003/04‣save ass…

Мгновенные сообщения — все более и более популярный метод передачи информации по Интернет. Мгновенные сообщения (IM) — удобное дополнение, а в ряде случаев и неплохая альтернатива переписке по электронной почте. В отличие от электронной почты, мгновенная передача сообщений позволяет пользователю видеть, доступен ли выбранный друг или сотрудник в сети. IM также выгодно отличает от электронной почты возможность двустороннего обмена ... подробнее

Поддержание достоверности лог-файлов IIS

2003/04‣save ass…

В настоящее время многие веб-администраторы сталкиваются с серьезными вторжениями в свои серверы, которые часто заканчиваются судебными исками. Первым очевидным свидетельством для обнаружения злоумышленников, конечно, являются лог-файлы веб-сервера. Однако в этом случае сразу же возникает вопрос о том, возможно ли использовать IIS лог-файлы в качестве свидетельских показаний в суде. Может ли представитель защиты заявить, что записи в этих ... подробнее

IDS: анализ сигнатур или анализ протоколов, что лучше?

2003/04‣save ass…

Системы обнаружения вторжения (IDS) очень быстро стали ключевым компонентом любой стратегии сетевой защиты. За последние несколько лет их популярность значительно возросла, поскольку продавцы средств защиты значительно улучшили качество и совместимость своих программ. Основой систем обнаружения вторжения является анализ. В процессе анализа просматривается каждый пакет, определяется, является ли он вредным, и объявляется тревога в случае ... подробнее

Информационная безопасность Oracle 9i

2003/03‣save ass…

В данной работе представлено несколько простых шагов по защите баз данных 9i. Особое внимание уделяется последним изменениям, сделанным в 9i, которые могут быть полезны для защиты систем баз данных. Ограничения объема статьи не позволяют представить полное руководство по защите систем Oracle, для этого нужно писать книгу. Поэтому мы рассматриваем конкретные угрозы, наиболее часто встречающиеся в Интернете (в таких узлах, как bugtraq), и ... подробнее

Определение эксплоитов в системных и прикладных журналах регистрации

2003/03‣save ass…

Специалисты, исследующие и анализирующие инциденты, используют множество различных автоматических инструментов, с помощью которых можно детально проанализировать вторжение. Основным источником информации при расследовании инцидентов являются журналы регистрации. Аналитик обязан понимать и распознавать следы, которые оставляет после себя эксплоит в журналах регистрации. Идентификация этих сигнатур и их воздействие на журналы приложений позволяет ... подробнее

Эксперты дискутируют о настоящем и будущем систем обнаружения атак

2003/03‣save ass…

предисловие переводчика Это первая публикация на русском языке, посвященная системам обнаружения атак без рекламы каких-либо конкретных продуктов. Рассуждения признанных экспертов в области сетевой безопасности и, в частности, в области обнаружения атак помогают ответить на многие вопросы, задаваемые пользователями. Данный перевод сделан с учетом русской терминологии в области информационной безопасности. Это не дословный перевод, и поэтому ... подробнее

Методы защиты от DDoS нападений

2003/02‣save ass…

Попасть под воздействие DDoS атаки — кошмарный сценарий для любого системного администратора, специалиста по безопасности или поставщика доступа. Обычно атака начинается мгновенно и без предупреждения и не прекращается со временем — система не отвечает, канал заблокирован, маршрутизаторы перегружены. Эффективный и быстрый ответ на нападение затруднителен и часто зависит от третих лиц, типа ISP. В этой статье исследуется методы, которые должны ... подробнее

Как остановить червей раньше, чем они остановят Internet?

2003/01‣save ass…

25-го января 2003 года сеть Internet была выведена из строя на несколько часов. Люди лишились очень важного средства общения, развлечения и бизнеса. Это явилось следствием активности «сетевого червя» - вирусоподобной вредоносной программы. Кто виноват? Может ли это повториться? Насколько серьезна угроза? Как защититься сейчас и в перспективе? Все эти вопросы были заданы ведущим русским экспертам по компьютерной безопасности и производителям ... подробнее

Скрытые каналы передачи информации

2003/01‣save ass…

введение Попытки скрыть сам факт передачи информации имеют длинную историю. Способы сокрытия самого факта передачи информации получили название стеганография. Исторически для стеганографии применялись "невидимые" чернила, точечные фотовставки и т.д. Данное направление получило вторую жизнь в наше время в связи с широким использованием сетей передачи данных. Чтобы выделить методы стеганографии, связанные с электронным представлением данных, ... подробнее

Установка honeypot на примере OpenSource Honeyd

2003/01‣save ass…

Honeypots являются новой интересной технологией. Они позволяют нам брать инициативу в свои руки и изучать работу хакеров. В последние несколько лет растет интерес к этой технологии. Цель этой статьи – рассказать вам про honeypots и продемонстрировать их возможности. Мы начнем с обсуждения, что такое honeypots и как они работают, затем перейдем к OpenSource решению Honeyd. что такое Honeypot? На этот вопрос гораздо сложнее ответить, чем ... подробнее

Алгоритмы анализа удаленной системы

2001/08‣save ass…

Вступление Fingerprinting - последние год-полтора этот термин все чаще можно встретить в обильном потоке информации по сетевой безопасности. Однако далеко не все ясно представляют, что же, собственно, под ним понимается. За этим словом скрывается достаточно большое количество существенно разнородных технологий. Данная статья ставит своей целью их более или менее подробный обзор. Изложенные в ней методы не претендуют на полноту, но, несмотря на ... подробнее

Дыры есть. их не может не быть;)

2001/05‣save ass…

Обнаружен новый вирус, атакующий Linux-системы опубликован 6 апреля 2001 Adore, третий по счету вирус-червь, который угрожает серверам, работающим на Linux, был обнаружен в четверг. Adore схож с Ramen и Lion тем, что сканирует вэб-сайты, которые работают под Linux, на устойчивость к простейшим средствам кибер-нападения. В частности, червь ищет известную программную "дыру" в BIND, а также Linux-сервисы LPRng, rpc-statd и wu-ftpd, ... подробнее

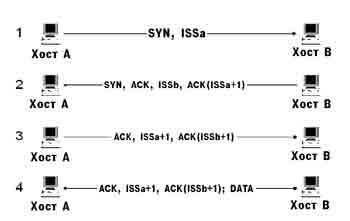

TCP ISN prediction: страсти африканские >8-()

2001/04‣save ass…

Я не удивлюсь, если скоро услышу: "Эксперты по безопасности были шокированы, узнав, что FTP можно использовать для передачи файлов..." Мнение читателя ZDNet Забавные вещи пишут иногда в одной из любимых мной новостных служб ZDNet... 12 марта мировое сетевое сообщество припугнули страшной-престрашной проблемой в протоколе транспортного уровня стека TCP/IP. Мировое сообщество встретило это курьезное заявление дружным хохотом. "СР" просто ... подробнее

TCP-hijacking

2001/04‣save ass…

Протокол TCP (Transmission Control Protocol) является одним из базовых протоколов транспортного уровня сети Internet. Этот протокол позволяет исправлять ошибки, которые могут возникнуть в процессе передачи пакетов, и является протоколом с установлением логического соединения — виртуального канала. По этому каналу передаются и принимаются пакеты с регистрацией их последовательности, осуществляется управление потоком пакетов, организовывается ... подробнее

Anti.security

2001/03‣save ass…

Сравнительно недавно в сети появился проект, манифест которого в двух словах можно передать так: "Цель данного движения состоит в том, чтобы поощрить и развить новую политику "нераскрытия информации об уязвимостях" среди лиц и обществ, занимающихся сетевой безопасностью". В принципе, политика проекта продолжает стратегию действий наиболее крупных и уважаемых групп — к примеру, ADM или же w00w00. Цели, о которых говорит координационная группа ... подробнее

Дыры есть, их не может не быть;)

2001/03‣save ass…

Microsoft Windows 2000 Domain Controller DoS Vulnerability Тип атак: удаленная, локальная Опубликовано: 20.02.2001 г. Дополнено: 21.02.2001 г. Уязвимы: Microsoft Windows NT 2000 Server Microsoft Windows NT 2000 Datacenter Microsoft Windows NT 2000 Advanced Server Домен-контроллеры под управлением Windows 2000 могут впадать в состояние "отказ в обслуживании" при получении множественных некорректных запросов. К сожалению, автор публикации — ... подробнее

Поиск и анализ "троянских коней" под UNIX

2001/03‣save ass…

Этот документ — попытка дать представление о методах анализа исполняемых файлов ОС UNIX для предсказания действий, которые они могут произвести в системе. Эти методы применимы для исследования обнаруженных "троянских коней" и другого вредоносного программного обеспечения. Они также будут полезны для анализа прекомпилированного программного обеспечения с целью убедиться в его надежности. При использовании программного обеспечения с ... подробнее

О безопасности данных на физическом уровне

2001/02‣save ass…

В последнее время среди пользователей локальных сетей и частных граждан растет беспокойство по поводу гарантии безопасности информации, хранящейся в компьютерах. Озабоченность вполне оправдана, так как объем конфиденциальных сведений о компаниях и частных лицах, которую собирают и хранят в локальных сетях государственные учреждения, госпитали и финансовые организации, постоянно растет. Поэтому особую актуальность приобретает задача выработки ... подробнее

Дыры есть, их не может не быть ;)

2001/02‣save ass…

В течение второй половины января новостные сайты и газеты, в том числе и не сетевой тематики, пестрили сообщениями об недавно обнаруженных "ужасных" дырах в DNS-сервере BIND. Якобы хакеры, воспользовавшись этими ошибками в BIND способны чуть ли не полностью парализовать работу всего Интернета. "СР" как изданию специализированному, естественно, следует как-то отреагировать на это событие. Но как вы могли заметить, хотя бы бегло пролистав этот ... подробнее

Дыры есть, их не может не быть ;)

2001/01‣save ass…

DoS дыра в Microsoft IIS Front Page Server Extension тип: локальная и удаленная опубликована 22 декабря 2000 дополнена 22 декабря 2000 уязвимые продукты: — Microsoft IIS 5.0 + Microsoft Windows NT 2000 — Microsoft IIS 4.0 — Microsoft Windows NT 4.0 + Microsoft BackOffice 4.5 — Microsoft Windows NT 4.0 + Microsoft BackOffice 4.0 — Microsoft Windows NT 4.0 Microsoft IIS совместно с Front Page Server Extensions (FPSE) предоставляют возможность ... подробнее

Распознаем методы сканирования: nmap и queso

2001/01‣save ass…

Цель данной статьи — помочь аналитикам IDS и администраторам,занимающимся настройкой firewall'ов, идентифицировать nmap и queso сканирование. Это не развернутый анализ, а пример методики, ориентированный на администраторов систем, которым необходимо более глубокое понимание работы этих сканеров для борьбы с ними. Сканер портов — утилита используемая как администраторами систем, так и атакующими эти системы с целью идентификации уязвимостей ... подробнее

Тестирование файрвола

2001/01‣save ass…

Вы только что закончили настройку нового файрвола или, возможно, в результате слияния с другой компанией под вашу ответственность перешло несколько новых файрволов. Не исключено, что вы просто задались вопросом, должным ли образом ваш файрвол выполняет свои функции и оправдывает возложенные на него надежды.В данная статье я попытаюсь ответить на эти вопросы. Она представляет собой руководство по по общему аудиту файрвола и правил фильтрации. ... подробнее

Основы защиты систем от несанкционированного доступа

2000/12‣save ass…

Об информационной безопасности наша газета писала и пишет достаточно много, и это не удивительно: в отличие от других отраслей "народного хозяйства", где защита собственности от порчи и расхищения лежит на плечах доблестных органов правопорядка, в IT спасение утопающих было и остается делом рук самих утопающих. Более того, мне кажется, что в чем-то это не самая плохая идеология, особенно если речь идет о безопасности в сетях глобальных, ... подробнее

Microsoft IIS Extended UNICODE Directory Traversal Vulnerability: не просто hole, но ASSHOLE

2000/11‣save ass…

Не так давно зашел у меня с одним коллегой спор: насколько оправданна миграция на IIS сегодня с точки зрения безопасности. Коллега мне говорит: ну посмотри ты в BugTraq, даже если и появляются сведения о новых дырах, то все о менее значительных, требующих для проведения успешной атаки некоторых специфических условий. Да и проведение такого рода атак требует высокой квалификации нападающего. Разговор тот был месяца полтора назад, и я стояла на ... подробнее

Это страшное слово СОРМ

2000/10‣save ass…

Согласно действующим ныне правилам, телекоммуникационные компании должны за собственный счет проложить провода от своих систем до ФСБ, установить в ФСБ необходимое оборудование для прослушки и обучить сотрудников спецслужб, как им пользоваться. При этом ФСБ технически получает доступ ко всем сообщениям, проходящим через сеть фирмы-оператора. Но юридически имеет право подслушивать лишь отдельных граждан на основании официальных разрешений. ... подробнее

LIDS -- система обнаружения и защиты от вторжения

2000/10‣save ass…

LIDS - Linux Intrusion Detection/Defence System -- это патч для ядра Linux, добавляющий много новых возможностей для увеличения безопасности. LIDS позволяет запретить или ограничить доступ к файлам, к памяти, блочным устройствам, сетевым интерфейсам, запущенным программам и т.д. даже для root'а. Правильнее сказать, именно для root'а, так как ограничить доступ для простого пользователя можно и стандартными средствами Linux. Данная ... подробнее

Дыры есть, их не может не быть

2000/01‣save ass…

В трудовой жизни каждого сетевика наступает однажды тот “светлый” момент, когда те или иные обстоятельства заставляют его задуматься о проблемах безопасности своего компьютерно-сетевого хозяйства. Условно эти обстоятельства можно разделить на 2 категории: объективное повышение требований к защищенности ресурсов и то, что констатирует поговорка “пока гром грянет, мужик не перекрестится”. Первая ситуация наступает тогда, когда для некоторой ... подробнее

Криптоанализ туннельного протокола типа точка-точка (PPTP) от Microsoft

2000/01‣save ass…

1. Введение Многие организации не являются централизованными. Филиалы, виртуальные корпорации и перемещающиеся сотрудники делают идею создания выделенного канала к любому требуемому пункту логически невозможной. Концепция виртуальных сетей обеспечивает решение возникшей проблемы путем туннелирования объединяемого сетевого пространства по другим, промежуточным и небезопасным сетям (например, Интернет), тем самым позволяя удаленным пунктам ... подробнее

Защита информации в сетях цифровых АТС

2000/01‣save ass…

За последние годы технологии связи и телекоммуникаций совершили грандиозный рывок вперед. На смену устаревающему аналоговому оборудованию пришли цифровые технологии, предоставляющие пользователям гораздо больший спектр услуг. В то же время, наряду с увеличением функциональных возможностей цифровых систем телефонной связи, возникли задачи обеспечения информационной безопасности в сетях связи. Отметим, что для аналоговых систем существует ... подробнее